HackTheBox - Puppy

· ✍️ sckull

kerbrute

ldap

smb

winrm

evil-winrm

nfs

showmount

bloodhound-ce

GenericWrite

net-rpc

smbclient

keepass

keepass4brute.sh

GenericAll

pth-net

bloodyAD

ACCOUNTDISABLE

smbserver

windows-credentials-manager

dpapi

secretsdump

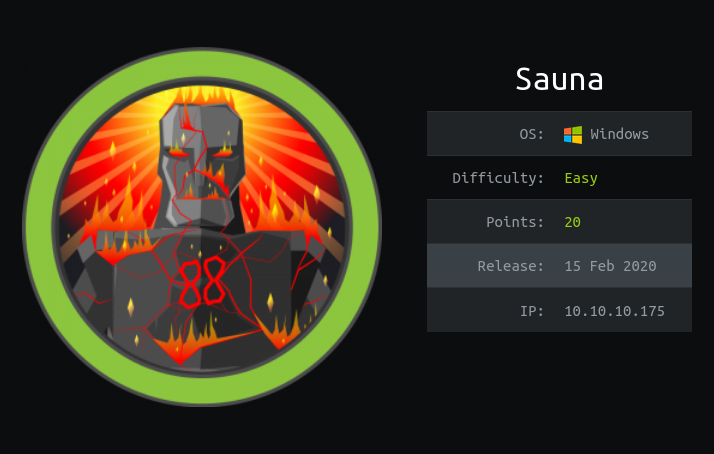

Puppy inicia con el analisis de informacion en bloodhound identificando usuarios, permisos y grupos explotables. Aprovechando estos se logro acceder a un recurso SMB que contenia un backup de KeePass, donde se extrajeron credenciales validas para un segundo usuario. Los permisos de este ultimo permitieron acceso por WinRM a un tercer usuario. Se encontro un backup de un sitio web que contenia credenciales para otro usuario. Finalmente, se obtuvieron credenciales locales protegidas por DPAPI de un usuario administrador, lo que permitio escalar privilegios.