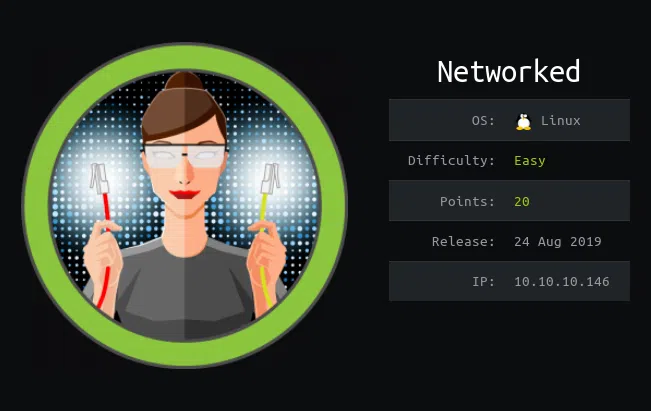

HackTheBox - Certificate

· ✍️ sckull

exiftool

bypass-upload-zip

null-byte

hashcat

pcap

wireshark

Krb5RoastParser

bloodhound

genericall

shadow-credential-attack

certipy-ad

SeManageVolumePrivilege

golden-certificate-attack

certutil

impacket-secretsdump

ESC3

En Certificate realizamos Bypass a un filtro en el sitio web para la subida de archivos a traves de un archivo ZIP para el acceso inicial. Credenciales en la base de datos del sitio permitieron obtener acceso a un primer usuario. Con los permisos de este ultimo realizamos Shadow Credential Attack para obtener acceso a dos usuarios. Uno de estos usuarios tenia el permiso SeManageVolume el cual explotamos lo que nos dio acceso al Certificate Authority (CA), utilizamos este para realizar Golden Certificate Attack para escalar privilegios.