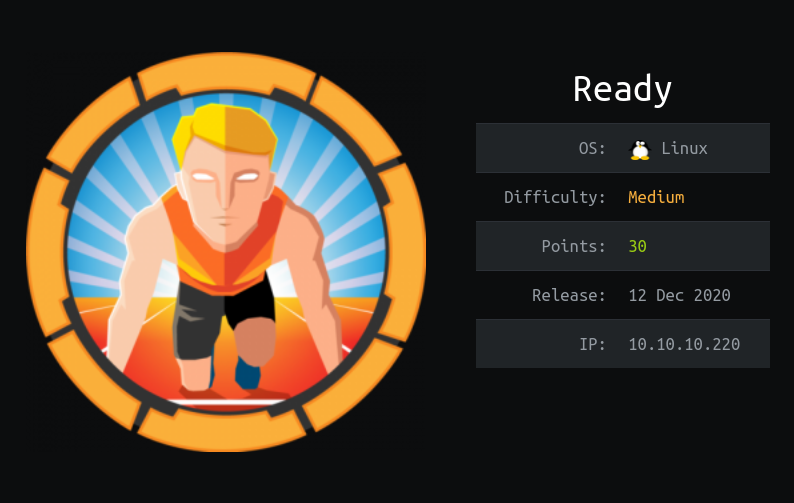

Hack The Box - Ready

En Ready encontramos una version de GitLab con una vulnerabilidad que aprovechamos para obtener acceso en un contenedor de Docker. Escalamos privilegios con contraseñas almacenadas, tras una enumeracion encontramos que el contenedor de Docker tiene la flag privileged activado lo que nos dio acceso como root en el Host.