TryHackMe - Blueprint

· ✍️ sckull

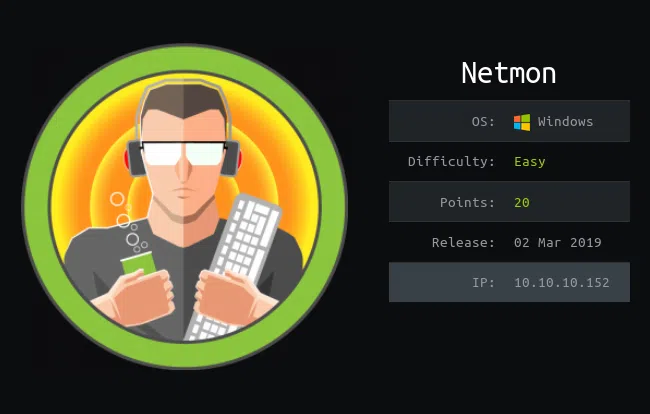

Blueprint es una maquina de TryHackMe, encontramos osCommerce con multiples vulnerabilidades, explotamos un RCE para descargar una web shell que luego actualizamos a una sesion de meterpreter con acceso privilegiado.