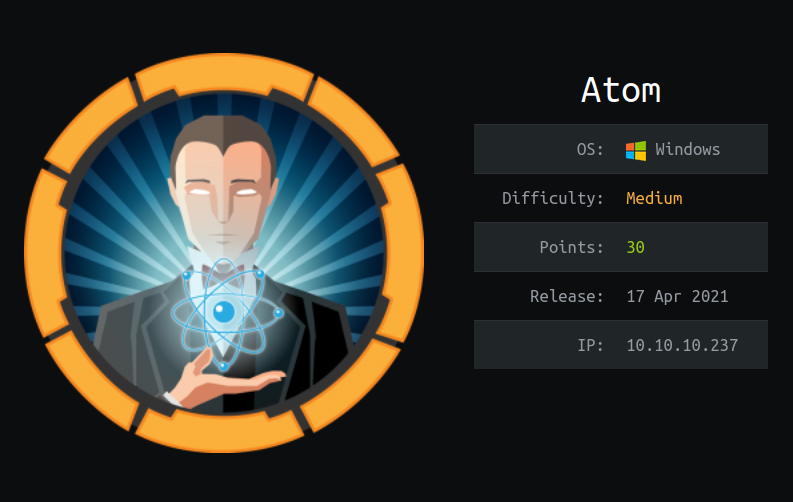

Hack The Box - Atom

· ✍️ sckull

Atom presenta una aplicacion Electron. Explotamos una vulnerabilidad en un modulo de actualizacion que permitio ejecutar comandos a través de un archivo de actualizacion y acceso al servidor de actualizaciones. Obtuvimos credenciales a través de Portable Kanban lo que nos dio acceso a Redis donde encontramos la contraseña del administrador. Tambien, por medio de Redis escribimos una web shell que nos dio acceso privilegiado.