Biohazard es una maquina de TryHackMe, enfocada a la tematica de Resident Evil presenta una serie de retos que permitieron el acceso a la maquina. Escalamos privilegios utilizando sudo.

Room

| Titulo | Biohazard |

|---|---|

| Descripción | A CTF room based on the old-time survival horror game, Resident Evil. Can you survive until the end? |

| Puntos | 980 |

| Dificultad | Media |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto ftp (21), ssh (22) y el puerto http (80) abiertos.

|

|

HTTP

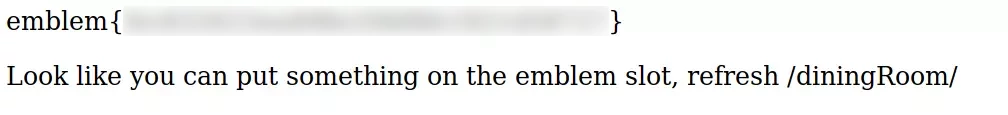

Encontramos una pagina web en el puerto 80.

NIGHTMARE

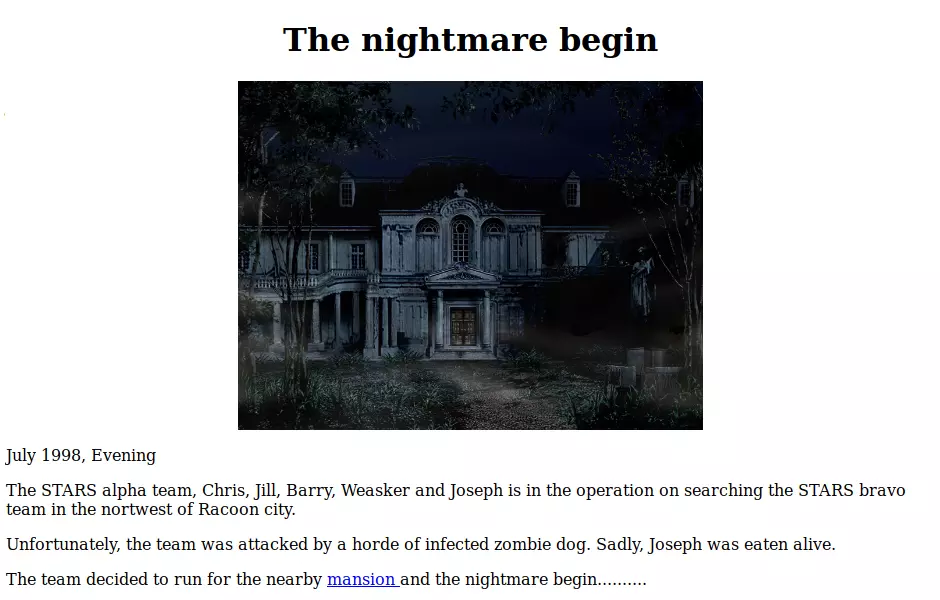

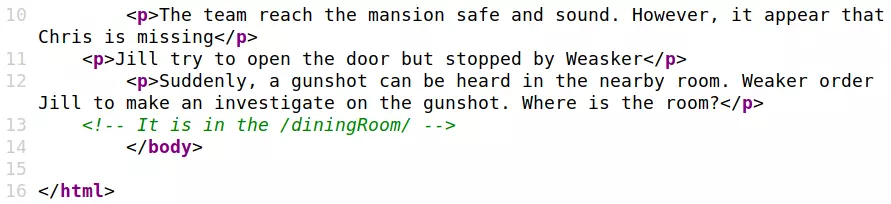

Esta pagina nos lleva hacia otra /mansionmain/ donde encontramos otra direccion en un comentario del codigo fuente.

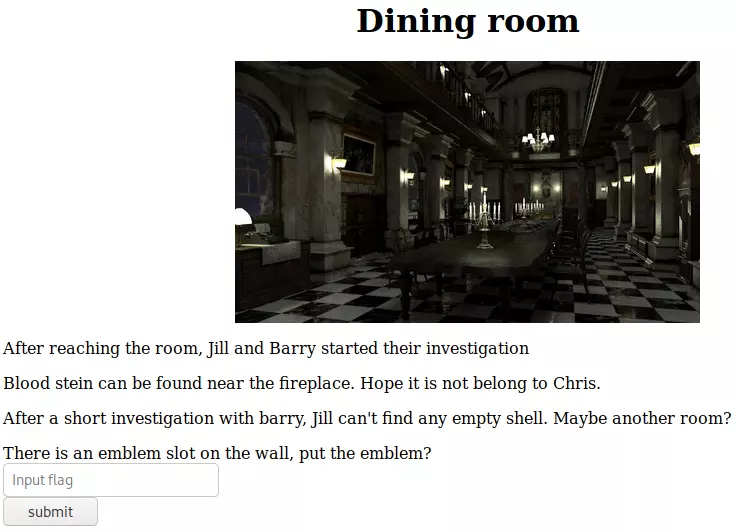

En la nueva pagina encontramos un input donde debemos de ingresar un “emblema”.

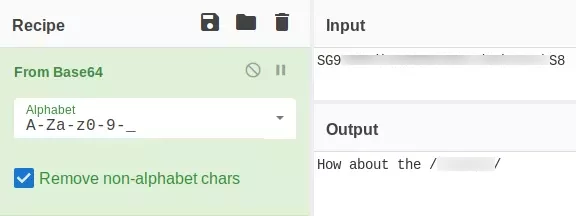

Tambien encontramos en el codigo fuente una cadena codificada en base64, que al decodificarla nos muestra una nueva direccion.

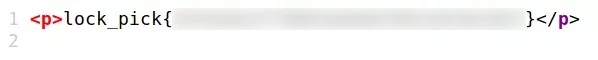

En esta nueva direccion encontramos otra /artRoom/, además otra pagina que contiene un Lockpick.

En /artRoom/, vemos una nueva pagina que al visitarla encontramos la direccion o “el mapa” de la mansion.

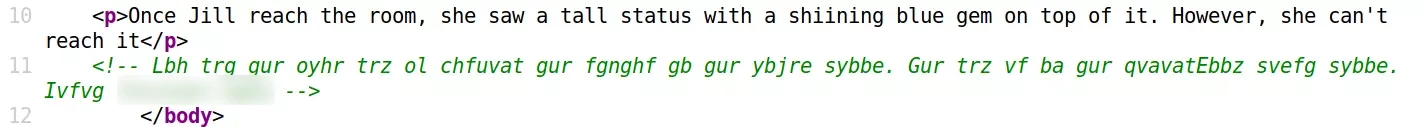

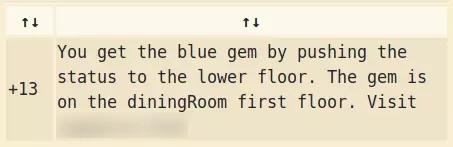

/diningRoom2F/, en esta direccion encontramos un mensaje codificado en un comentario del codigo fuente de la pagina.

Utilizamos dcode.fr para obtener el mensaje codificado en el que nos indican una pagina donde podemos encontrar la gema azul.

Blue Jewel

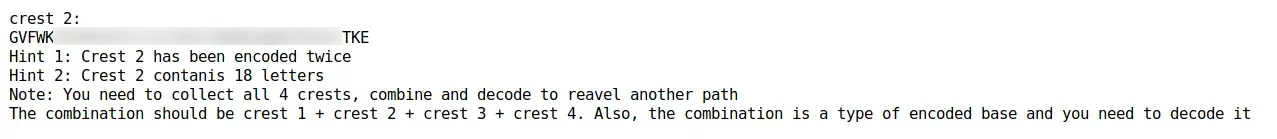

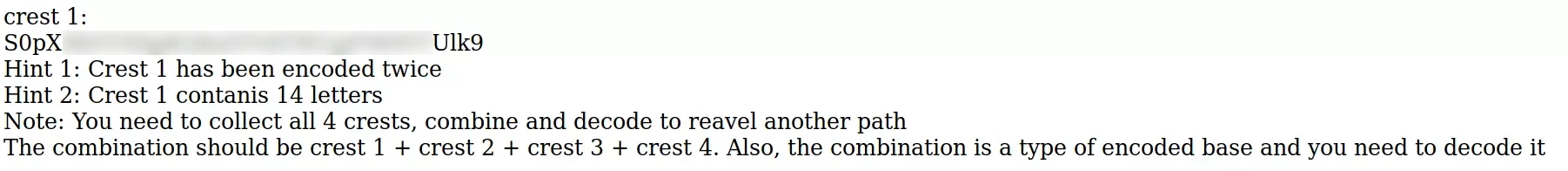

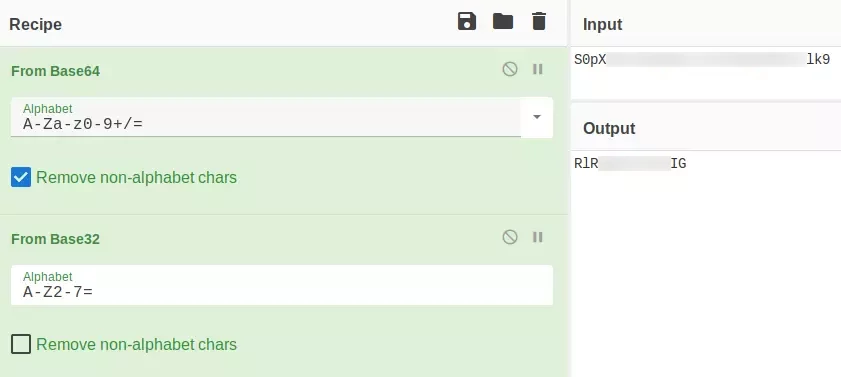

En /galleryRoom/ encontramos una nota en la que indica que los mensajes estan codificados, el primer crest contiene 18 letras decodificado y que debemos encontrar 4 crest para obtener el mensaje y la combinacion es: crest 1 + crest 2 + crest 3 + crest 4.

Utilizamos CyberCheff para obtener el crest 2.

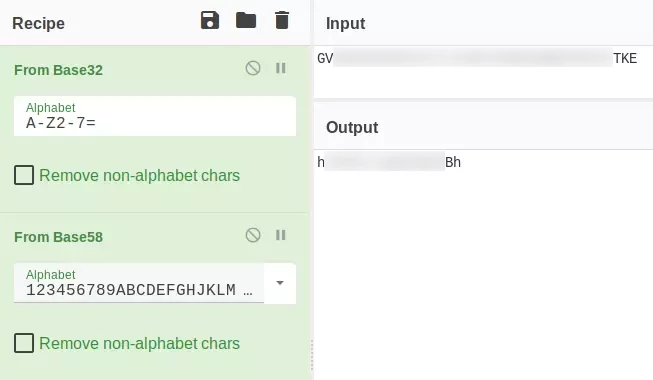

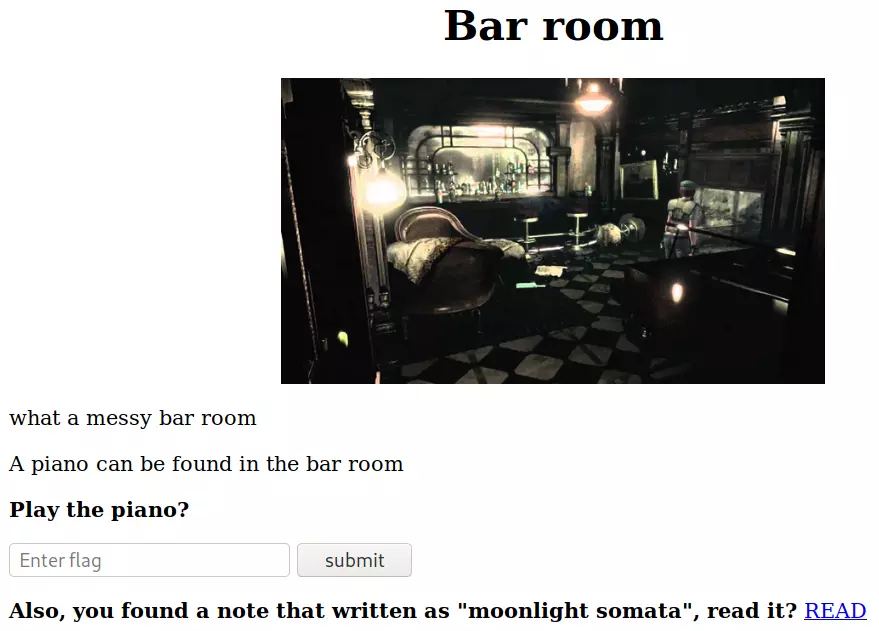

En /barRoom/ debemos de ingresar la falg lockpick, es la que encontramos en /artRoom/, al ingresarla nos redirige a una nueva pagina donde vemos nuevamente un input y una nota musical codificada.

NOTA Musical

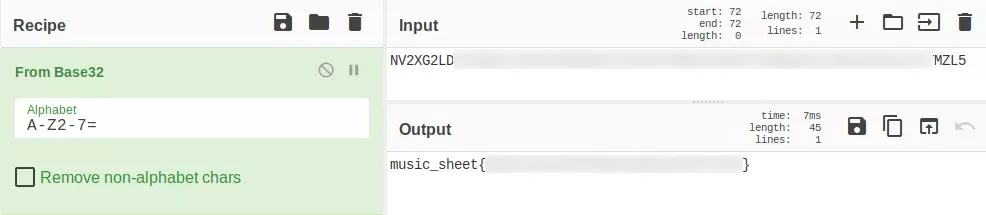

Utilizamos CyberCheff para decodificar la cadena, en donde nos muestra una nueva “flag”.

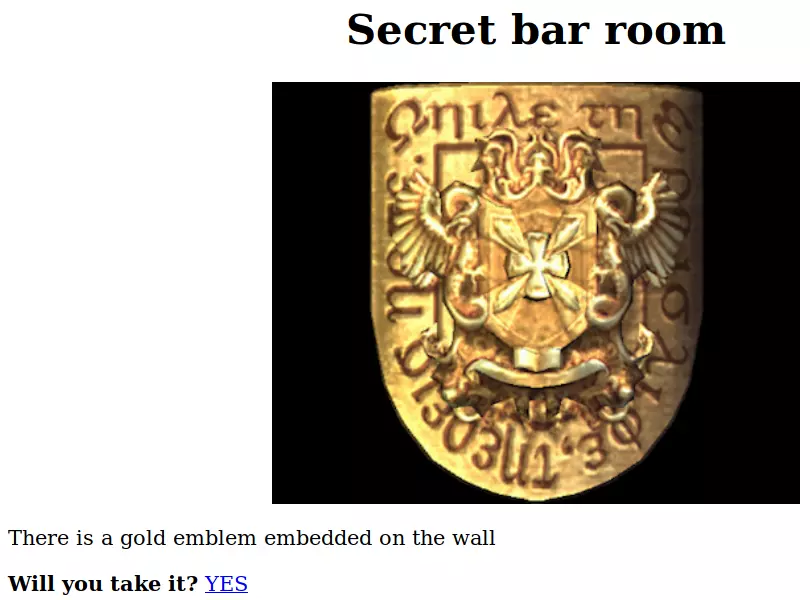

Al ingresar la “flag” en el input que encontramos nos redirige nuevamente a otra pagina donde vemos el emblema de oro y además nos muestra la pagina donde encontramos la “flag” y que debemos de regresar a la pagina anterior (en donde pide el emblema) e ingresar la “flag”.

Emblema de ORO

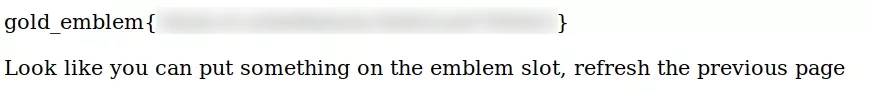

Regresamos a /diningRoom/ nuevamente e ingresamos la “flag” del emblema de oro, nos devuelve un mensaje.

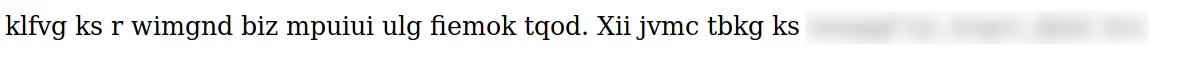

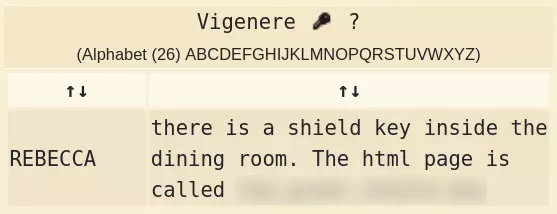

Utilizamos dcode.fr para obtener el mansaje donde nos indica la pagina donde esta la Shield key.

Visitamos la pagina donde nos indica y vemos la “flag”.

En /attic/ nos pide ingresar el Shield key que supuestamente esta incrustado en la puerta, al ingresar la “flag” nos redirige hacia otra pagina donde encontramos otra nota en donde encontramos otro crest.

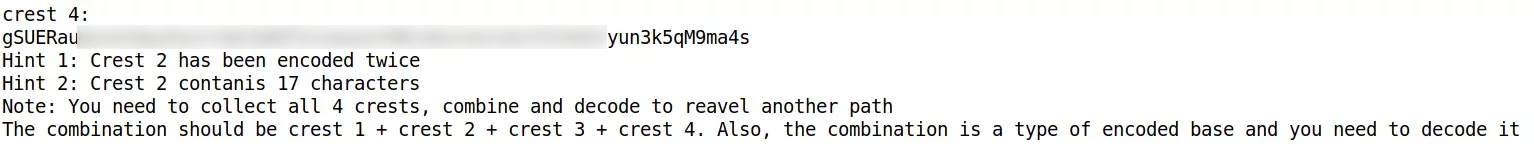

Utilizamos CyberCheff para obtener el crest 4.

En /tigerStatusRoom/ nos pide una gema, ingresamos la “flag” Blue Jewel y nos devuelve un mensaje donde se encuentra el crest 1.

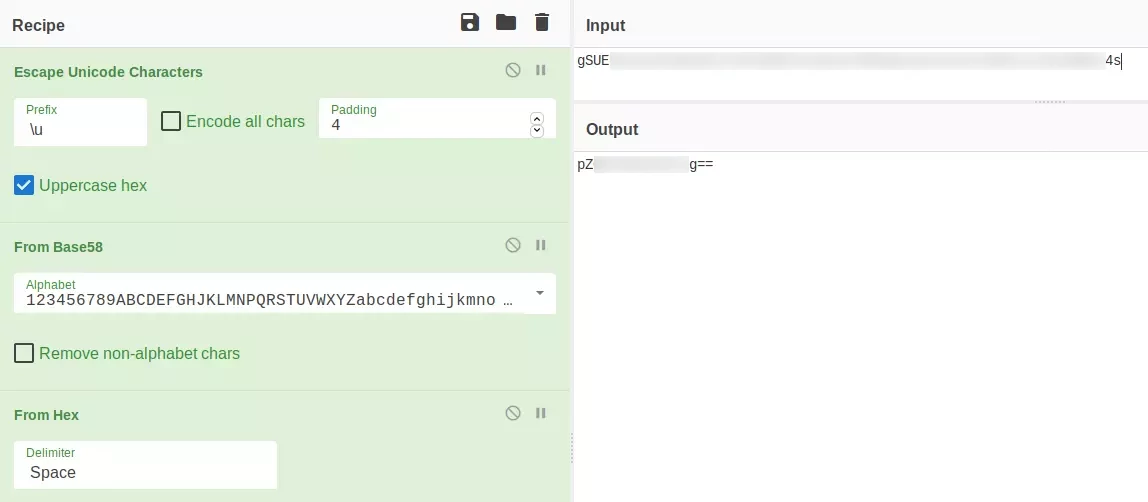

Utilizamos CyberCheff para obtener el crest 1.

En /armorRoom/ nos pide tambien Shield key ingresamos y tambien, encontramos una nota en la nueva pagina, en donde encontramos la ultima crest.

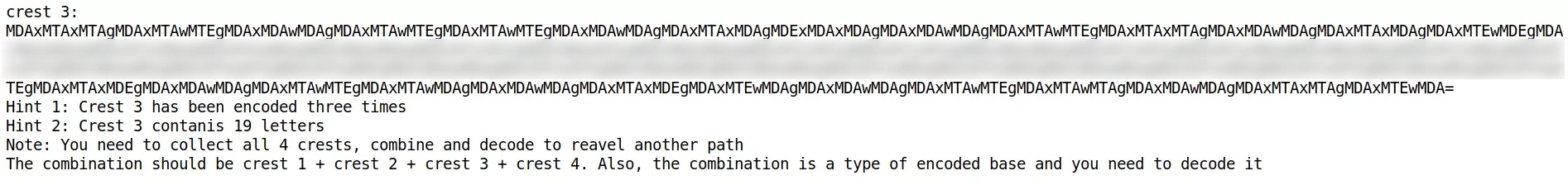

Utilizamos CyberCheff para obtener el crest 3.

CRESTS

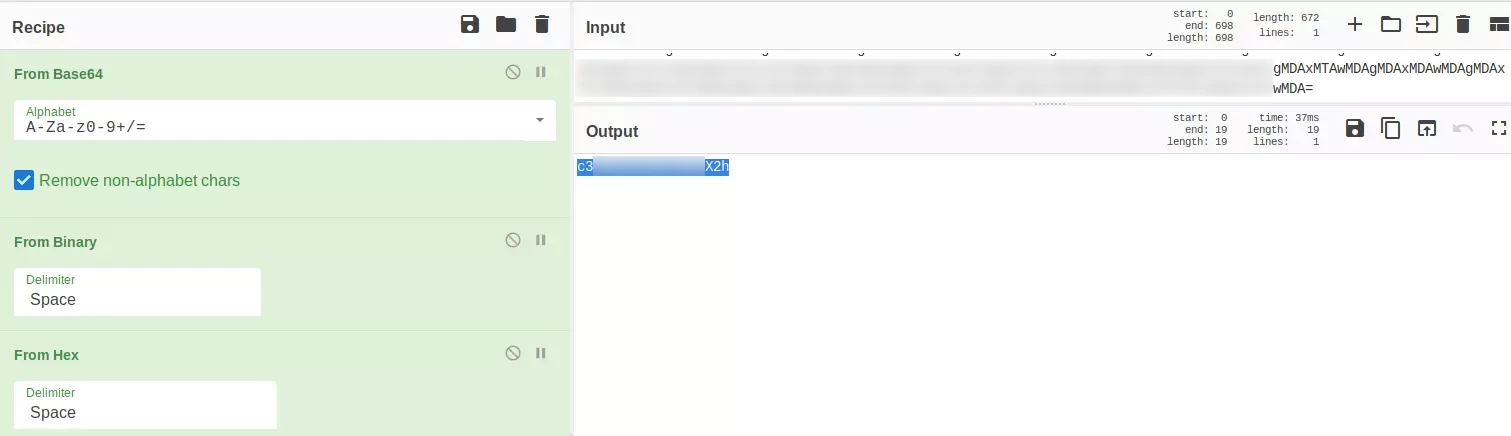

Una vez con todas las crest encontradas utilizamos la combinacion dada, al decodificar el mensaje nos muestra unas credenciales para el servicio FTP.

FTP

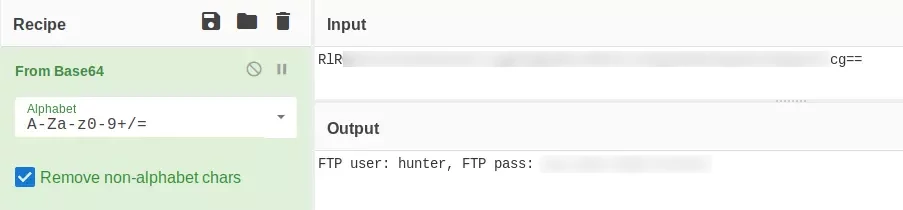

Ingresamos por el servicio FTP con las credenciales que encontramos varios archivos entre ellos 3 imagenes jpg, un archivo de texto y una clave gpg.

|

|

|

|

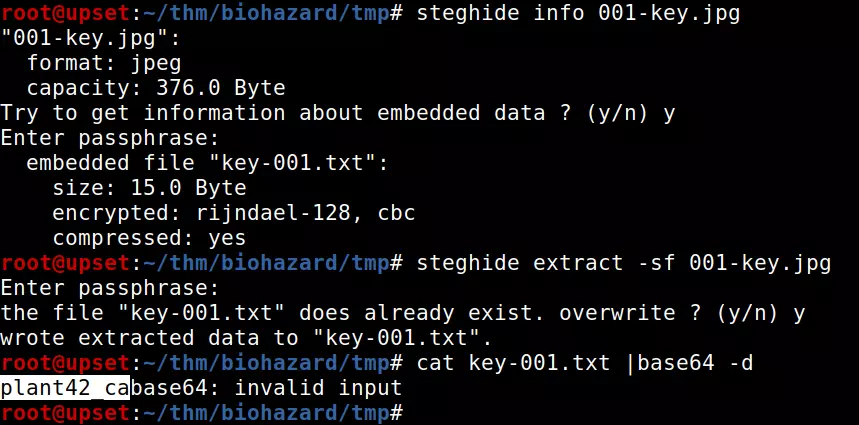

En una de las imagenes encontramos un archivo incrustado, pero al extraerlo y decodificarlo este no esta completo y seguramente el resto del mensaje esta en las imagenes restantes.

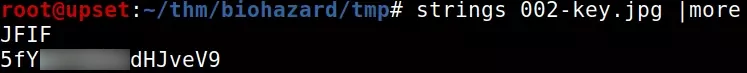

En la segunda imagen utilizamos strings y en la tercera binwalk para encontrar el mensaje restante.

|

|

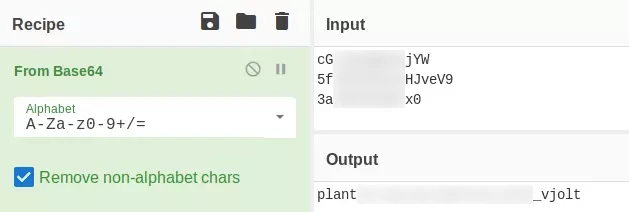

Utilizamos CyberCheff para obtener el mensaje completo, para obtener el mensaje en el archivo gpg.

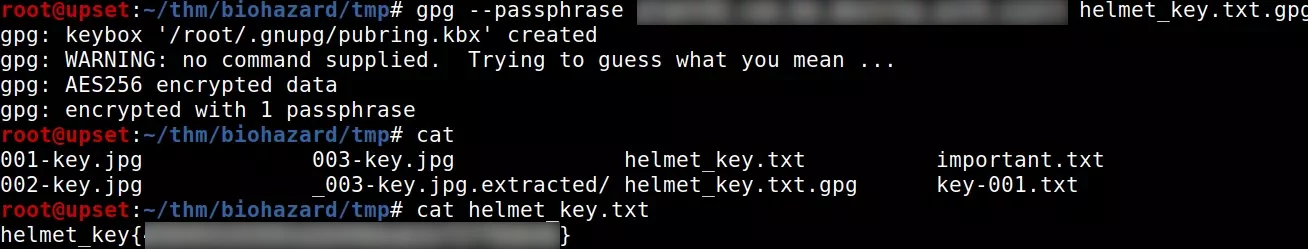

Utilizamos el mensaje o frase para obtener el mensaje, en donde encontramos la “flag” Helmet Key.

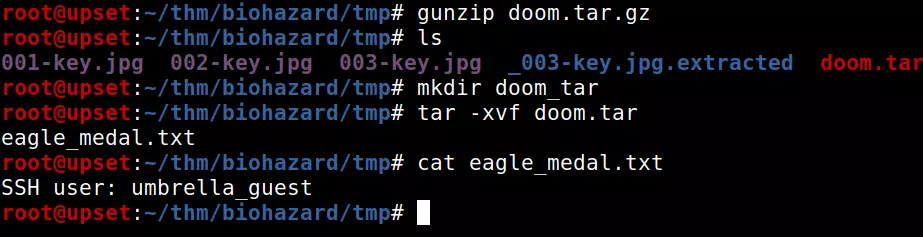

Utilizamos la “flag” en /studyRoom/ el cual nos redirige hacia una nueva pagina y donde encontramos un archivo tar, el contenido de este es un archivo de texto con un nombre de usuario.

En /hidden_closet/ tambien nos pedia el Helmet Key al ingresarlo encontramos una pagina donde vemos dos archivos de texto. El primer archivo contiene un mensaje codificado.

|

|

En el segundo archivo encontramos una contraseña para SSH.

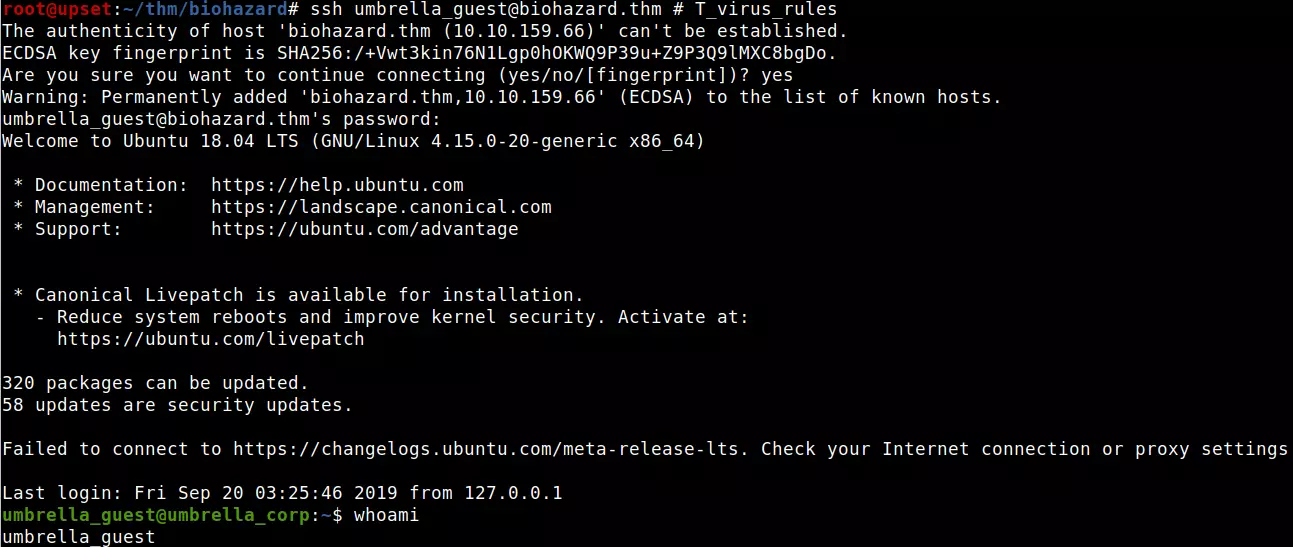

SSH - UMBRELLA_GUEST/WEASKER

Utilizamos las credenciales que encontramos y logramos obtener una shell con usuario umbrella_guest.

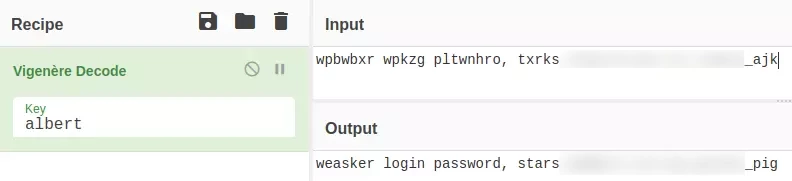

Dentro de la maquina encontramos una nota donde vemos una comversacion entre Jill y Chris, donde mencionan el disco (archivo) MO_DISK1.txt además una posible llave para el contenido de este y que esta cifrado. Utilizamos CyberCheff para obtener el mensaje que contiene la contraseña del usuario Weasker.

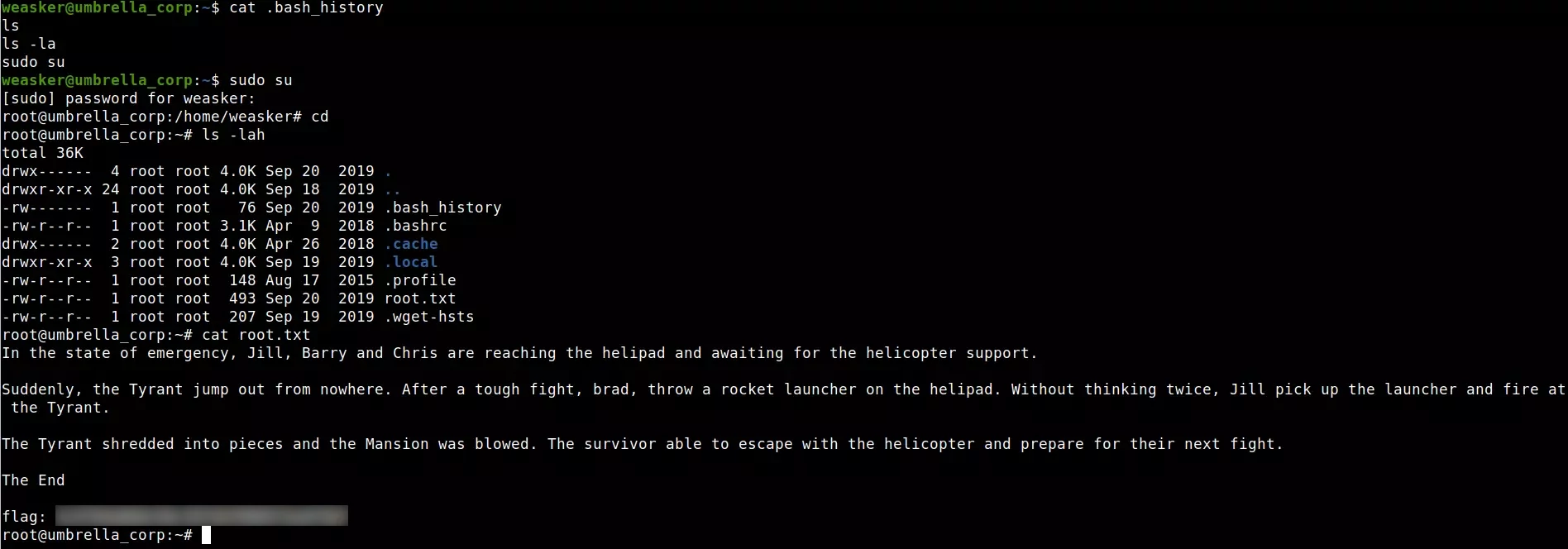

PRIVILEGE ESCALATION

Hacemos una pequeña enumeracion viendo el archivo .history_bash y vemos que este usuario realizo el comando sudo su, utilizamos su contraseña para verificar que no sea la misma para el usuario root y efectivamente es esa. Logramos obtener una shell root y la flag root.txt.

FAIL

Por alguna razon no logramos encontrar la flag Emblem, pero esta se encuentra en diningRoom.