OWASP CTF es una serie de retos del OWASP Guatemala, aqui encontrarás la solucion para obtener las flags de los diferentes retos presentados por los organizadores.

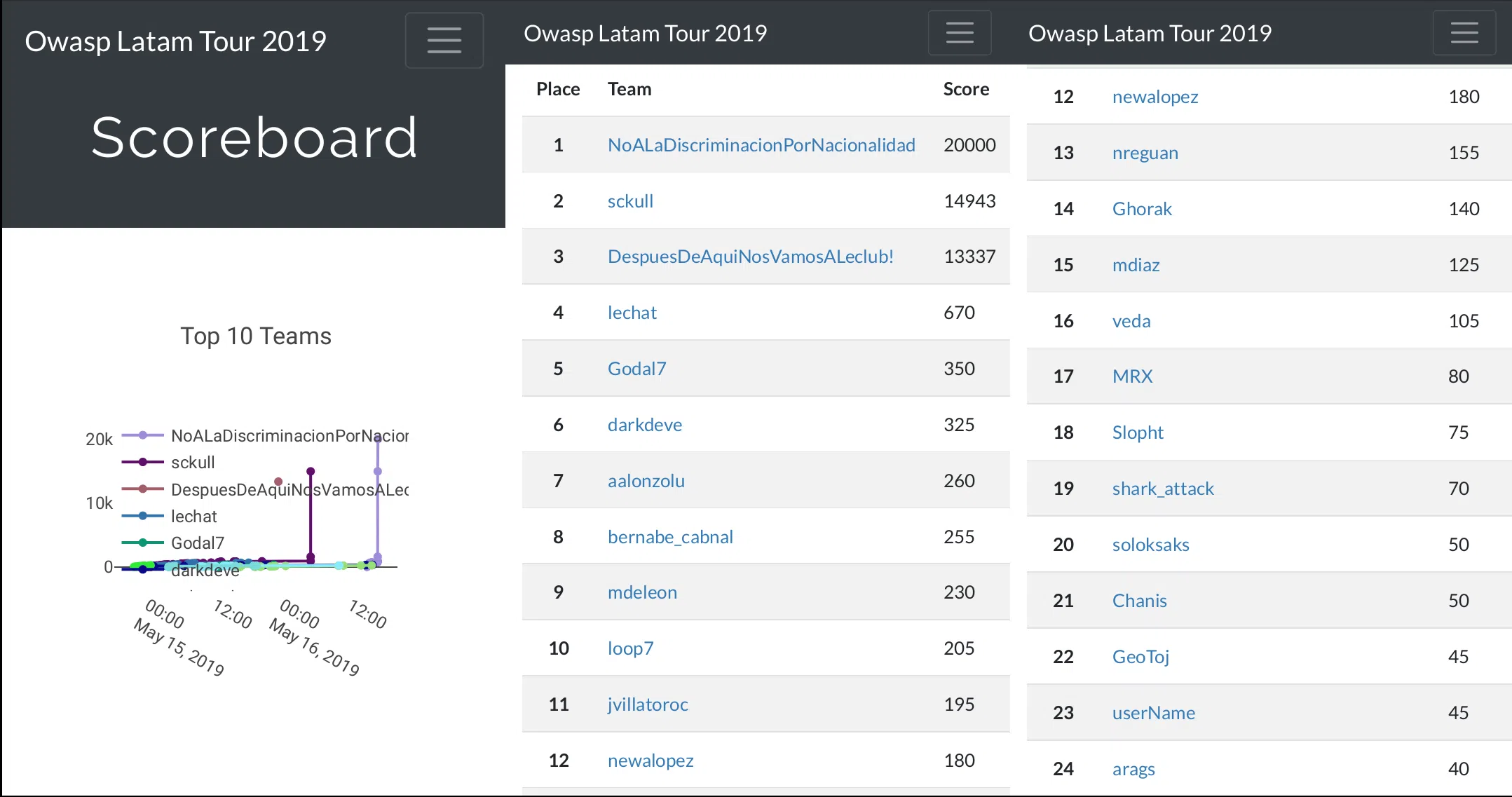

SCOREBOARD

TRIVIA

Dark Army

whiterose

Friends

angela_moss

E-corp

flag{fsociety00.dat}

Fsociety

mr robot

CRYPTO

BASE

Decodificamos el mensaje en base32.

Comando:

|

|

flag{base32_is_very_bored!}

PI PI PI

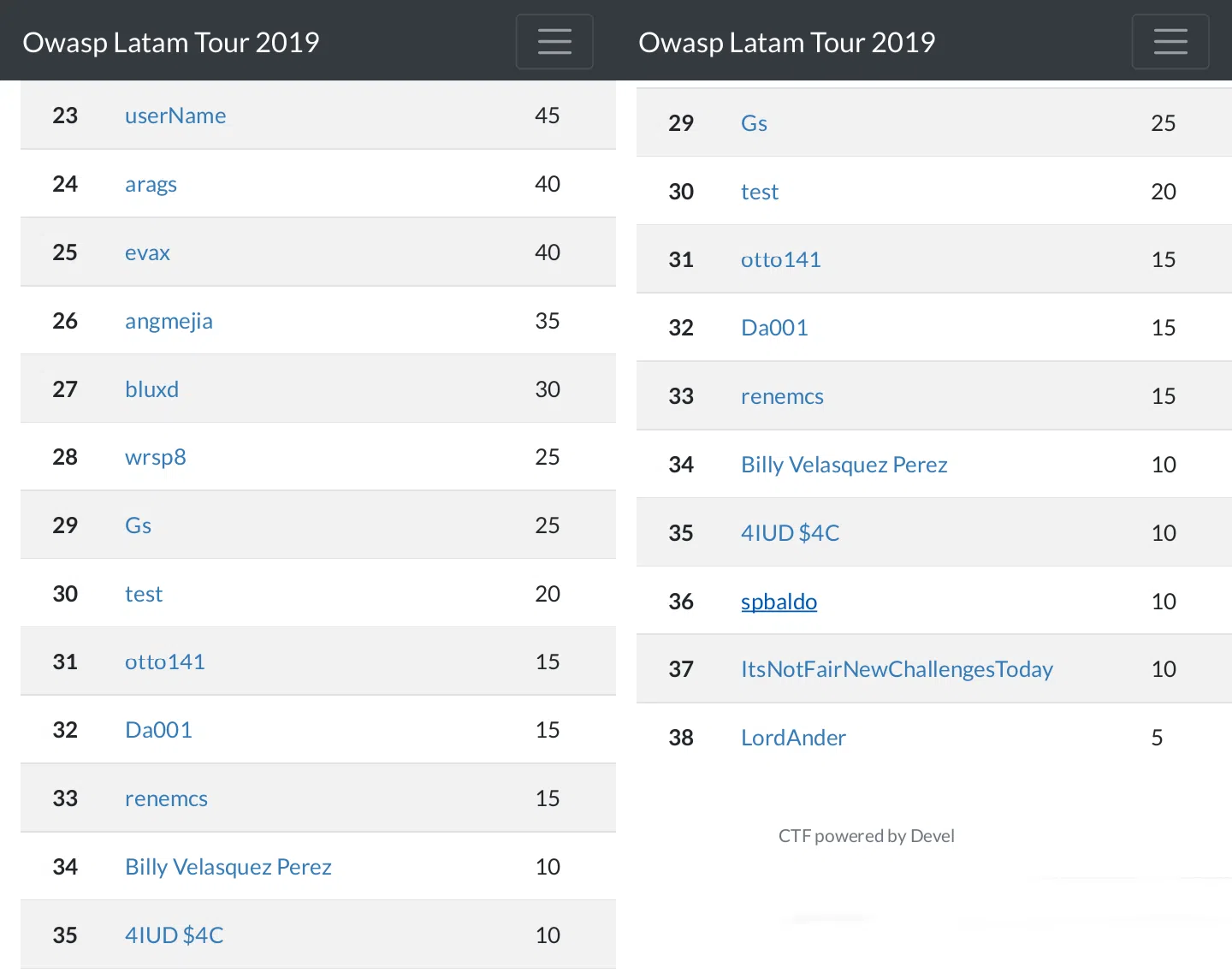

Utilizando google buscamos una de las strings (“di-dah-dah”) y encontramos que es codigo morse utilizando di y dah que representan los sonidos. Codigo morse.

|

|

Escribí un pequeño script en python utilizando la tabla de valores descritos en la pagina(Codigo morse).

flag: OWASP0123456789

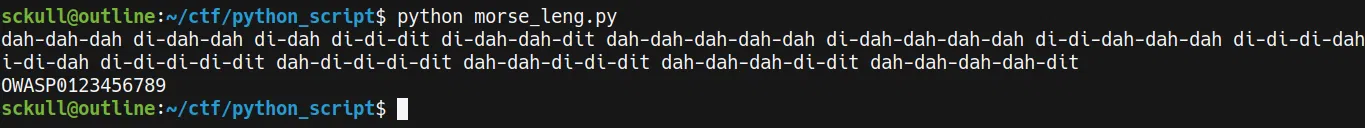

BRAIN

Brainfuck es un lenguaje que se representa por medio de los caracteres ><+-.,[] para obtener la flag se utilizo un decoder online. https://www.dcode.fr/brainfuck-language

|

|

flag{bra1nfuck_was_h3r3}

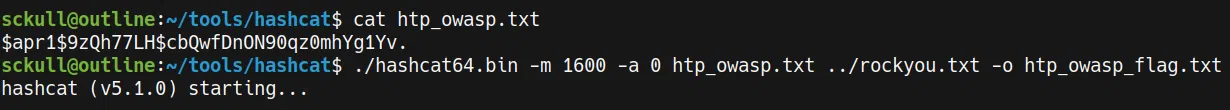

HTP

Nos dan lo que parece una contraseña para poder obtener que tipo de hash es utilizamos hashcat, de igual forma para desencriptar la contraseña la misma herramienta.

|

|

Decrypted:

|

|

flag{classof08}

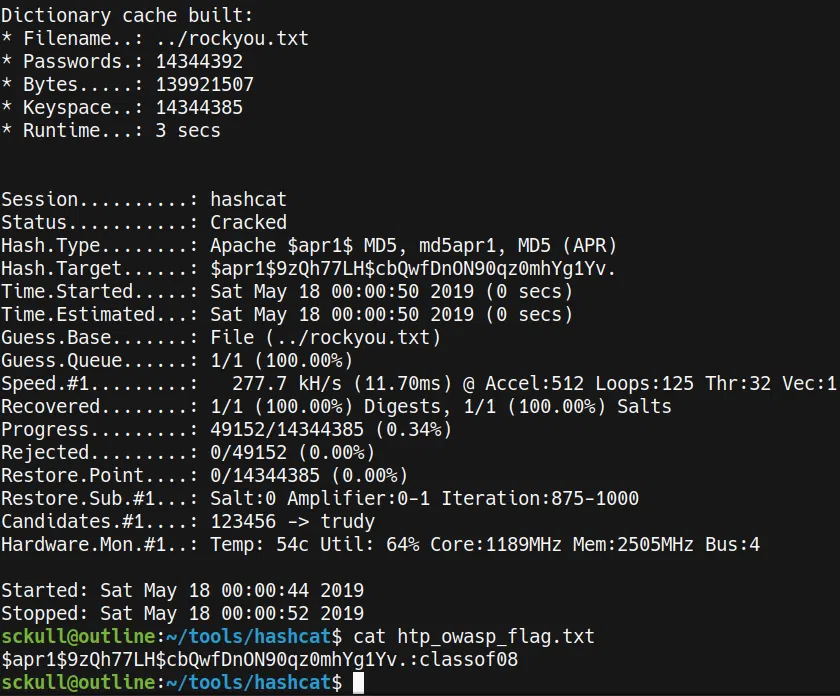

TURIN

En este reto nos dan un string y una imagen, con el titulo se puede concluir que pertenece a la maquina de turing y la imagen pertenece a la configuracion que debe de tener la maquina para poder obtener el mensaje oculto en el string. Utilizamos la pagina de cryptii.com para obtener nuestra flag.

|

|

flag{heilhitler}

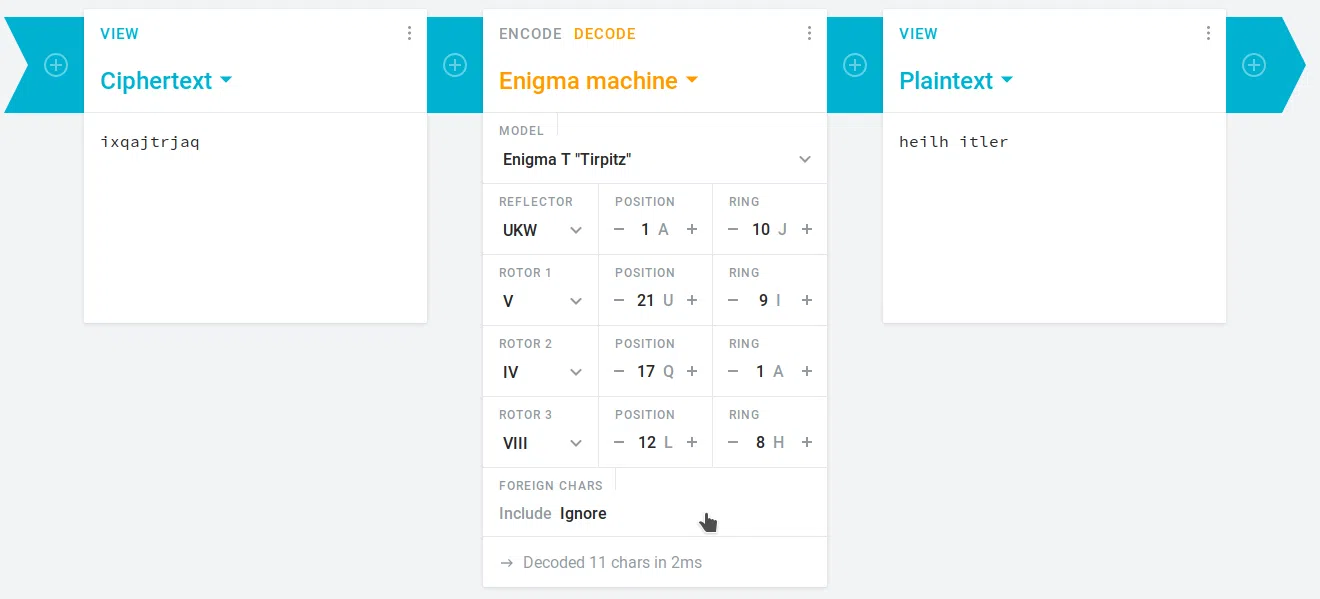

IMPA

Para este reto nos dan una pista, al investigar acerca del personaje nos encontramos en la wiki de zelda el lenguaje Sheikah, utilizamos imagenes de google para poder obtener nuestra bandera tambien existe un traductor en dcode.fr/sheikah-language

Reto:

Impa:

flag{ZELDALOVEU}

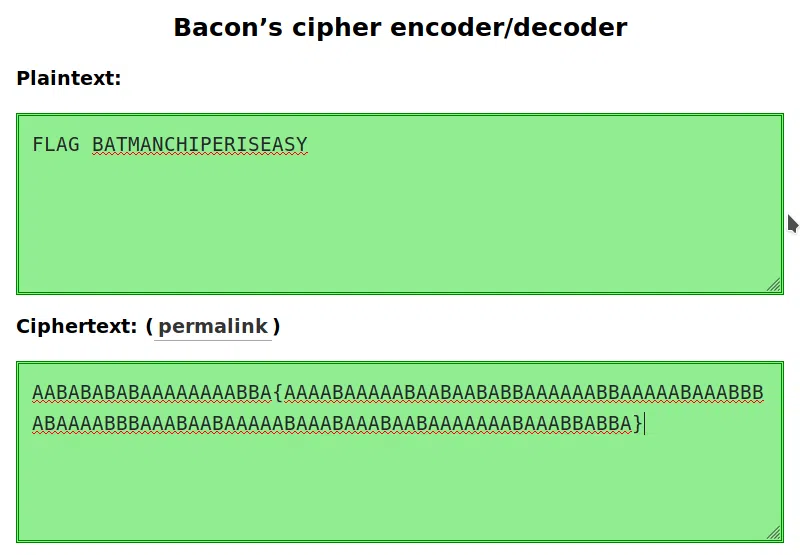

BATMAN

Utilizamos motherreff.in para decodificar la flag.

|

|

FLAG{BATMANCHIPERISEASY}

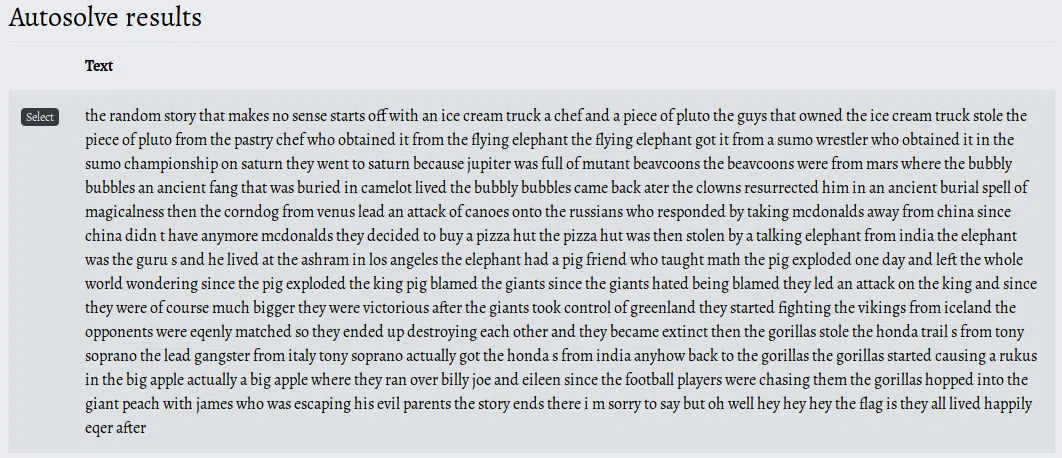

KING

Un poco de informacion de este reto, la NSA mostro un mensaje parecido a este en un twitt, segun un post es un tipo de rompecabezas que vienen en los periodicos. Existen difrentes paginas que pueden decodificar mensajes de este tipo.

Para resolver este reto utilizamos una pagina de las listadas anteriormente.

|

|

|

|

Se cambio la q por una v.

they all lived happily eqer after

flag: they all lived happily ever after

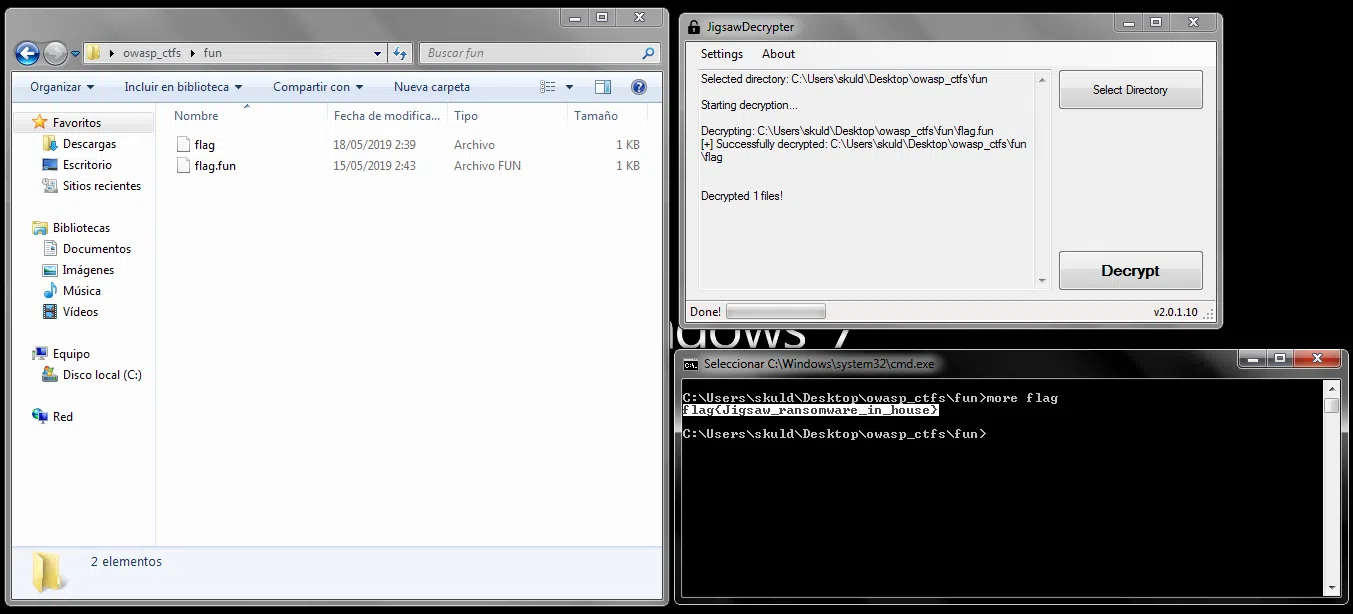

SAVE ME!

Archivos .fun, Investigamos sobre la extension de estos archivos y encontramos que es un virus de tipo ransomware, el cual encripta los archivos con esa extension.

Para obtener los archivos encriptados en el archivo del reto utilizamos jigsaw.exe el cual nos permite desencriptar este tipo de archivos.

flag{Jigsaw_ransomware_in_house}

ESTEGANOGRAFIA

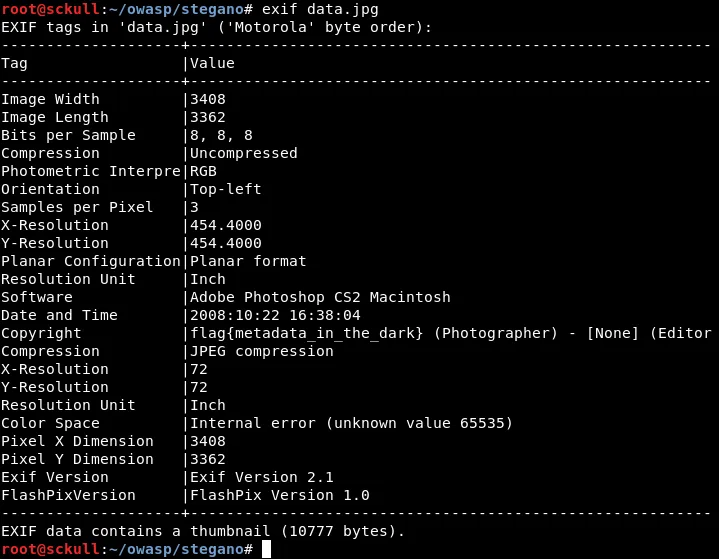

DATA

Utilizamos exif para ver los metadatos de la imagen y encontramos la flag.

flag{metadata_in_the_dark}

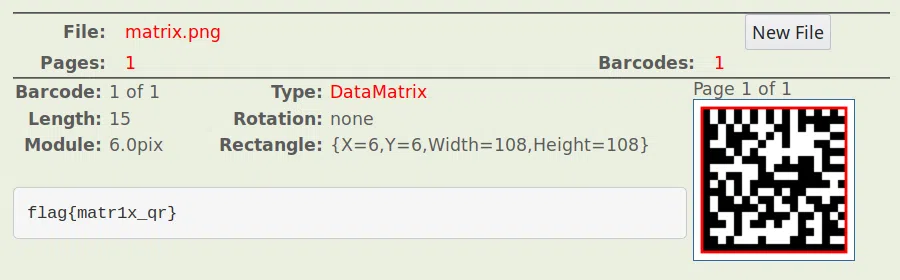

MATRIX

Utilizamos inlite para decodificar la imagen One Line BarCode Reader

flag{matr1x_qr}

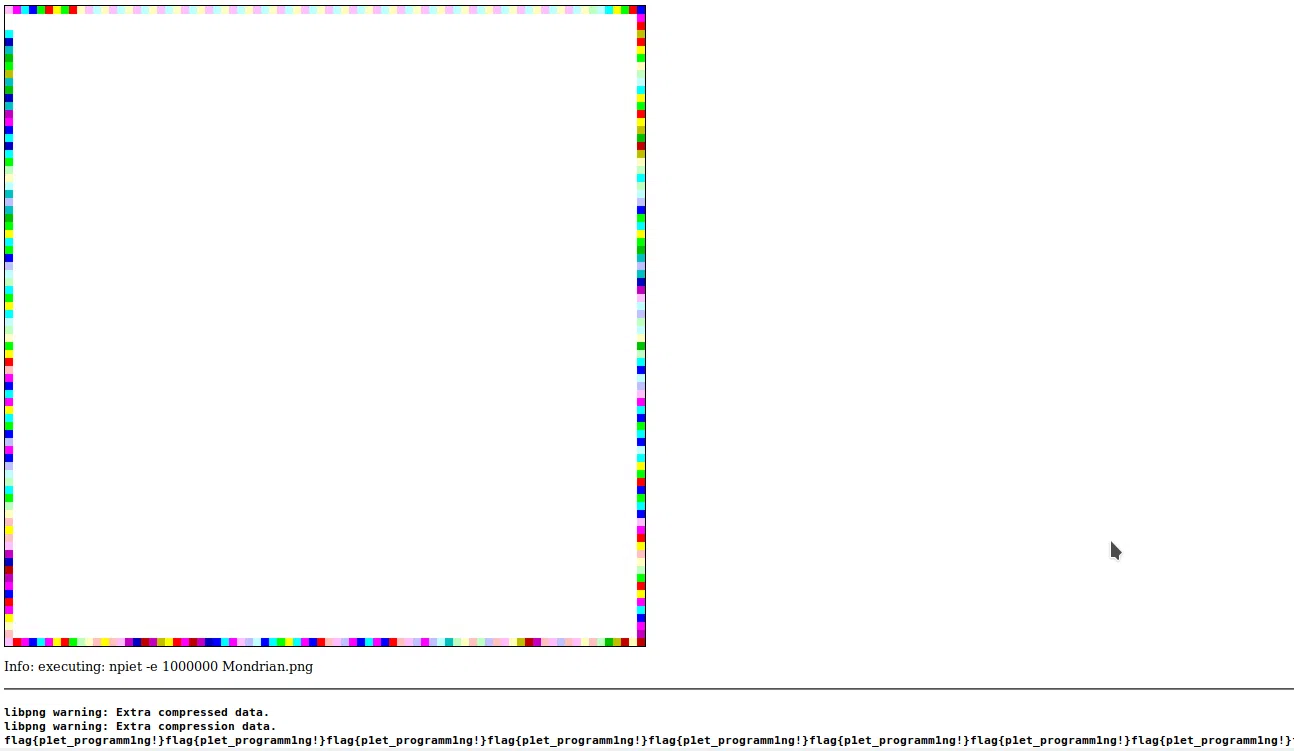

MONDRIAN

Una imagen que tiene un mensaje oculto, este lenguaje se llama piet y se encuentra en imagenes que parecen estilo abstractas. Piet

Decodificamos la imagen aqui:

flag{p1et_programm1ng!}

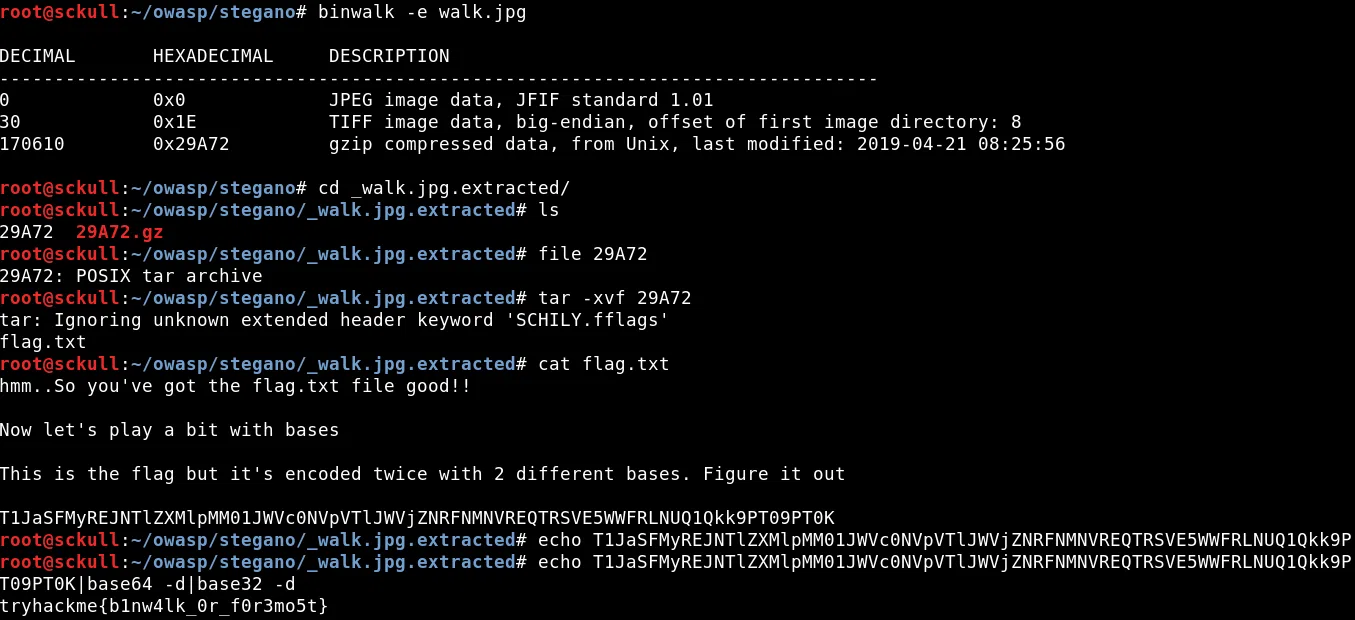

HIDE

Utilizamos binwalk para extraer lo que esta en el interior de la imagen, al extraer el archivo descomprimimos de nuevo y obtenemos un archivo txt, este nos indica que esta en diferentes bases, decodificamos el mensaje en base64 y base32 para obtener la flag.

tryhackme{b1nw4lk_0r_f0r3mo5t}

REVERSING

CRACKME1

Para hacer una compilacion inversa al archivo crackme.pyc existe una herramienta llamada uncompyle2 para obtener el codigo fuente equivalente al archivo.

Comando:

|

|

Codigo fuente (Ordenado manualmente para obtener la flag):

|

|

flag: Owasp!23

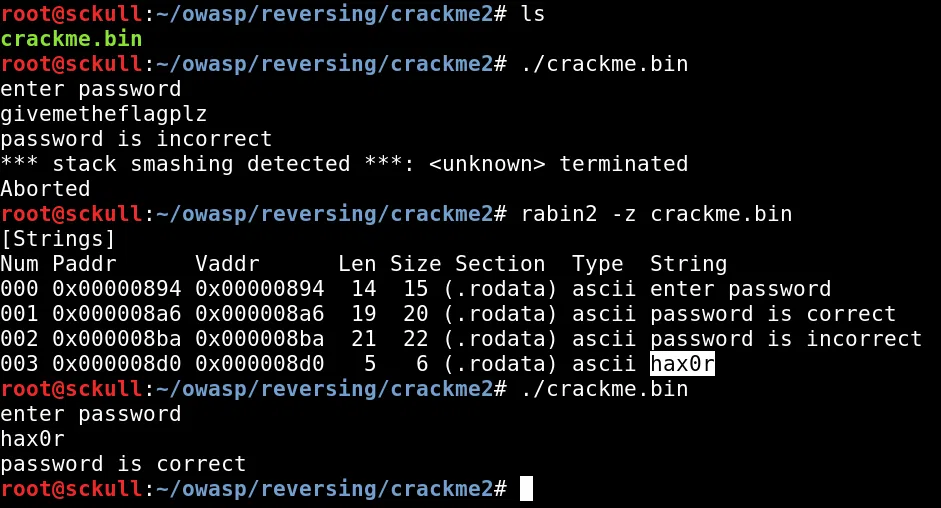

CRACKME2

Utilizamos rabin2 para obtener las strings dentro del archivo bin y obtuvimos el usuario correcto.

flag: hax0r

MISC

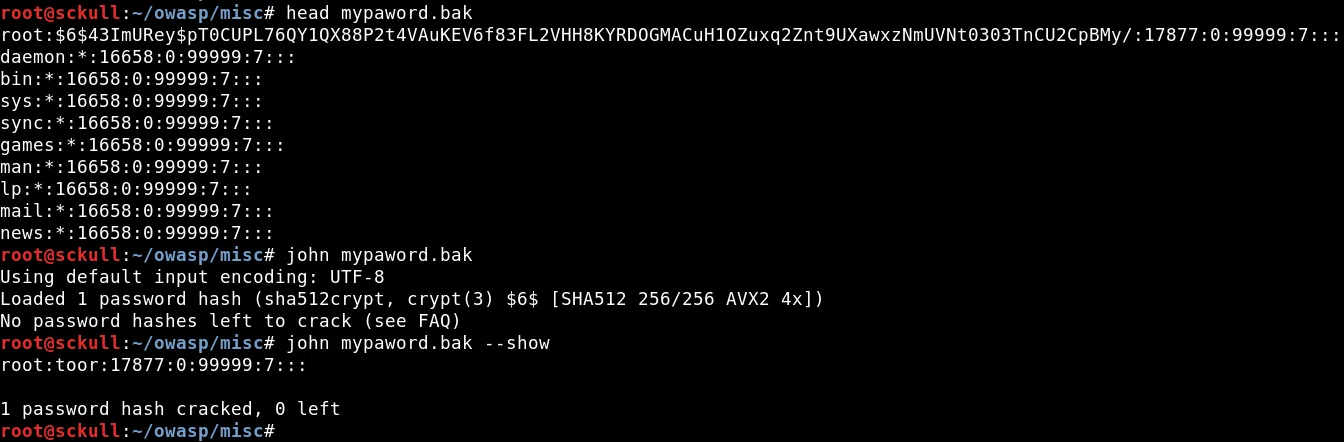

SHADOW

Un archivo que contiene la contraseña del usuario root, usamos john the ripper para obtener la ocnttraseña.

flag{toor}

REGISTER

La bandera de este reto pertenece al reto de registrarse en la plataforma. http://ctf.develsecurity.com/0x1 En hora buena por tu registro , tu premio es la flag para el reto register en la categoria misc.

flag{00010!}

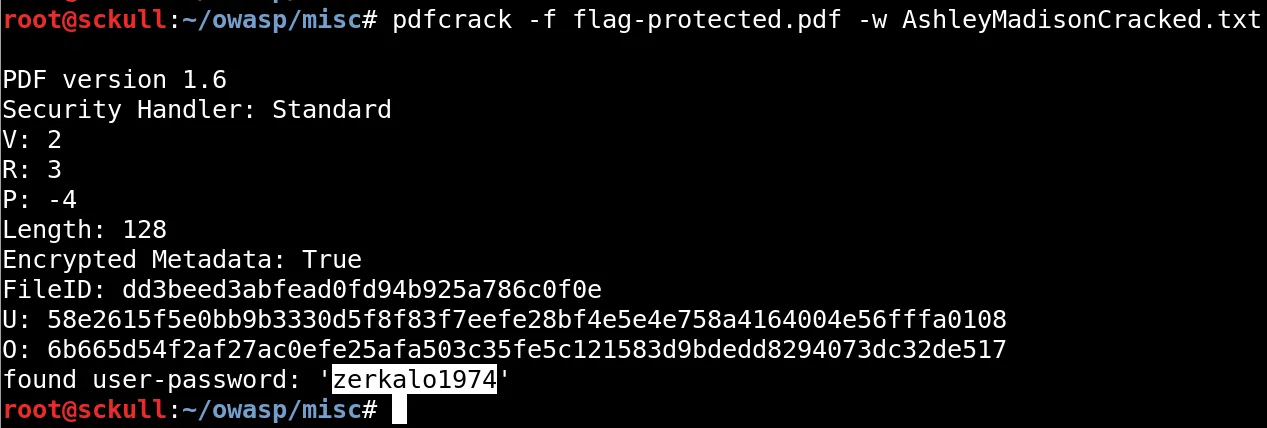

Utilizamos pdfcrack y el diccionario Ashley Madison. Diccionario: AshleyMadisonCracked

Comando:

|

|

Contraseña: zerkalo1974

flag{pdfcrack_was_here!}

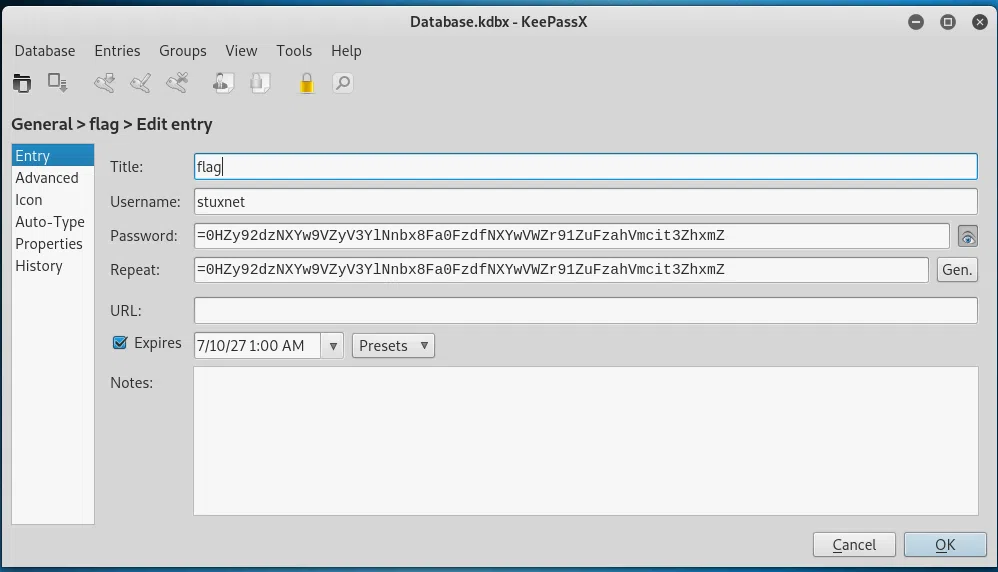

KEEP

Utilizamos keepass2john para obtener el hash y hashcat para obtener la contraseña del archivo.

|

|

Comando hashcat:

|

|

Contraseña: zaq1zaq1

Utilizamos keepassx para abrir el archivo Database.kdbx.

Vemos un mensaje de flag pero no aparece nuestra flag como cadena normal, el texto que aparece en el campo de password parece ser base64 invertida, invertimos el mensaje y decodificamos.

Comando:

|

|

flag{break1ng_keepas_w1th_1nsecure_password}

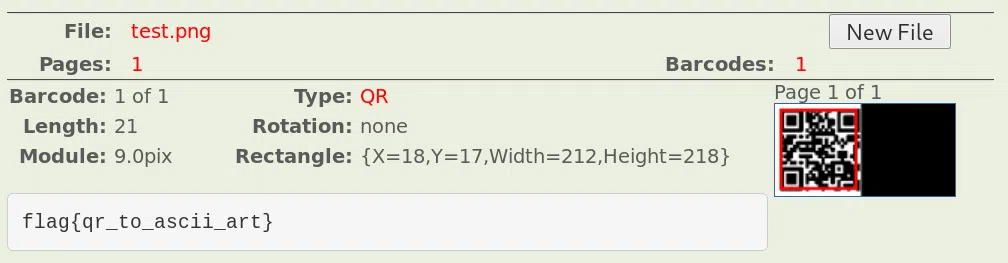

ZERO

Para este reto escribí un script en python y con el codigo ascii que aparece en el archivo leeme.txt generamos un codigo de barras para luego obtener la bandera en https://online-barcode-reader.inliteresearch.com/.

flag{qr_to_ascii_art}

PORT

Para este reto hicimos un escaneo de puertos con nmap a la plataforma del ctf, encontramos el puerto 1337 al visitarlo nos muestra un error con nuestra flag.

Comando:

|

|

|

|

Mensaje al visitar la pagina.

|

|

flag{secret_in_the_port_is_null}

MOBILE

MOBILE

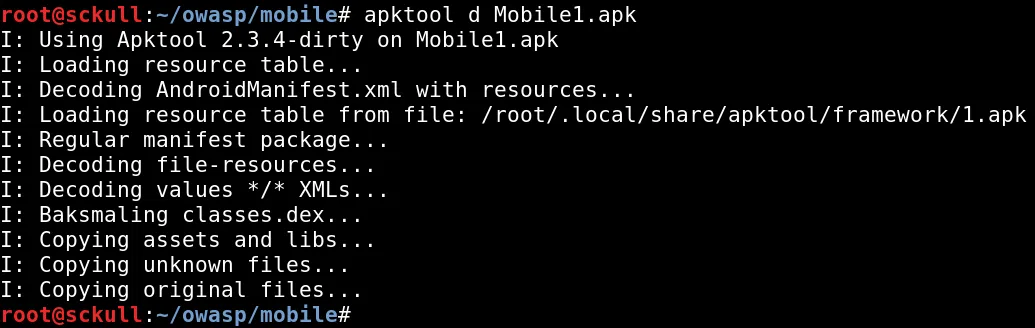

Utilizamos apktool para poder decompilar el archivo Mobile1.apk y ver el codigo que tiene dentro. Tambien podemos utilizar Java Decompilers para el mismo fin.

La flag se encuentra en HelloWorldActivity.

Codigo generado por javadecompilers.

|

|

flag{de0fuscate_code}

WEB

HIDE

Para este reto buscamos directorios comunes, tambien buscamos en el codigo fuente de las paginas. http://ctf.develsecurity.com:81/admin/flag.txt

flag{http_directory_indexing}

DEFAULT

De igual forma, algunos directorios comunes. http://ctf.develsecurity.com:82/install/

flag{default_files_installation_fake_cms}

INJECT

XPATH INJECTION

Probamos con alguno de los payloads aqui descritos y obtuvimos la flag.

Payloads: XPATH Injection - PayloadsAllTheThings

Payload: x' or 1=1 or 'x'='y

flag{XPATH_1NJ3CT10N}

BYPASS

Utilizamos el siguiente payload en metodo POST para obtener la bandera.

Payload: ?password[]=""

http://ctf.develsecurity.com:84/login.php?password[]=%22%22

flag{bypass_strcmp_function}

FORENSICS

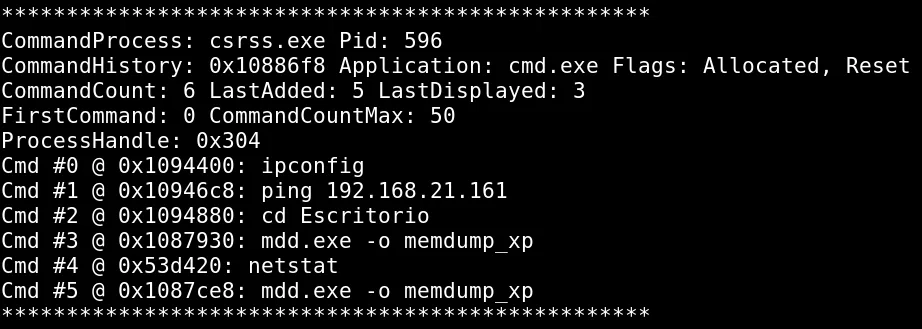

Para este reto revisamos todas las conexiones que se hicieron durante el volcado de memoria de este archivo, no enocontramos alguna ip que se ejecutara bajo un proceso en especifico. Asumiendo que al realizar este volcado de memoria se identifico a algun tipo de intruso en la computadora revisamos el “historial” de comandos y encontramos que antes de realizar el volcado de memoria el usuario hizo ping a una direccion que no aparece por ningun lado (sockets,socketscan,connscan,etc).

flag: 192.168.21.161

NSA.ZIP[raw]

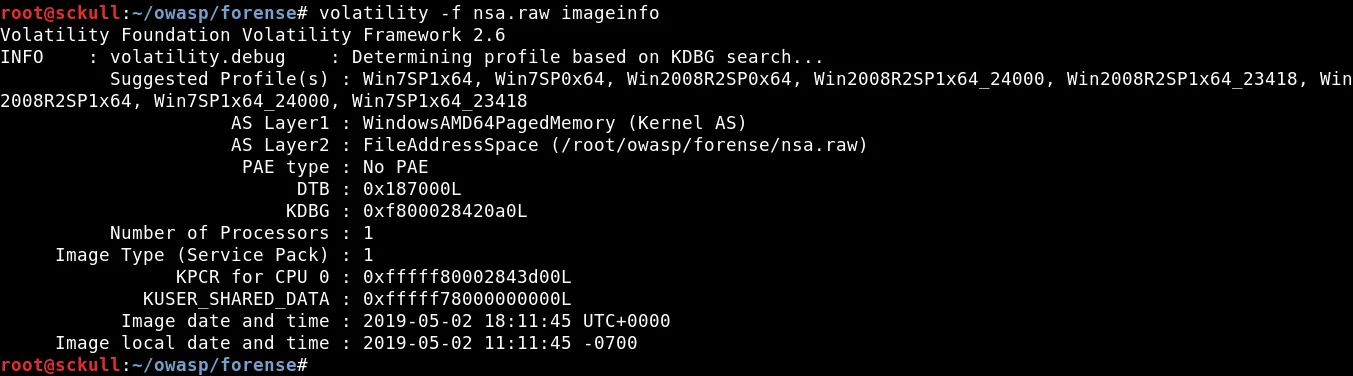

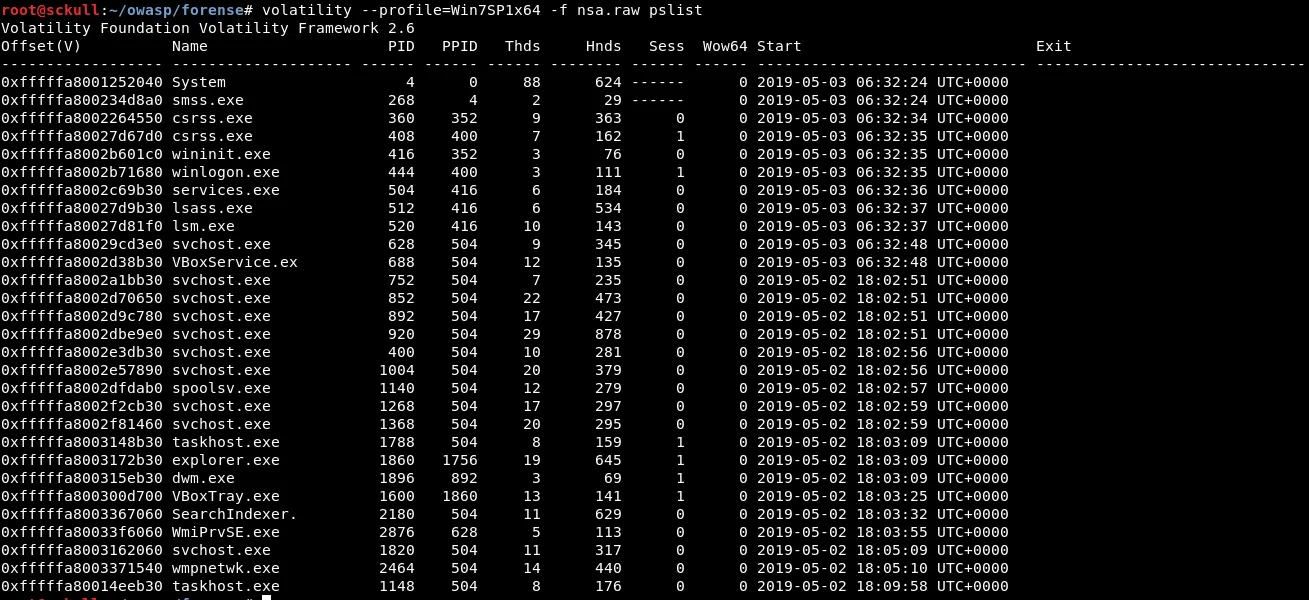

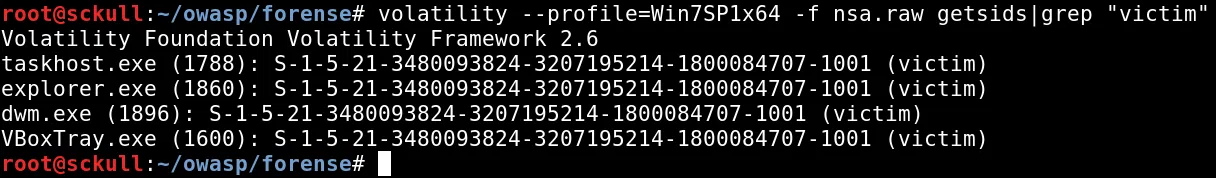

Para este reto utilizamos volatility y algunos de sus comandos para obtener las flags.

Profile: Win7SP1x64

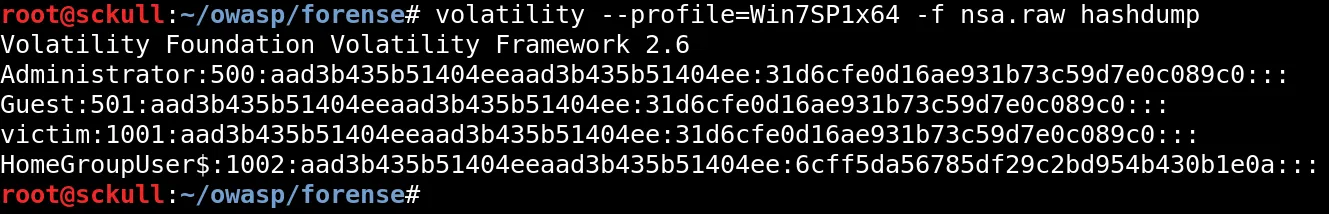

HASH NTLM

flag:31d6cfe0d16ae931b73c59d7e0c089c0

USER

flag: victim

PID

Pid del proceso wmpnetwk.exe.

flag: 2464

SIDs

flag: S-1-5-21-3480093824-3207195214-1800084707-1001

COMPUTER NAME

flag:VICTIM-PC

OSINT

IP NSA

Utilizamos algunas paginas para obtener informacion del historial de IPs de nsa.gov.

Nuestra flag: flag{23.196.119.211}

|

|

SEXY

Utilizamos Google Images para hacer una busqueda de la imagen e informacion.

flag: tiffanytrump

STUX

flag: 1096100

Networking

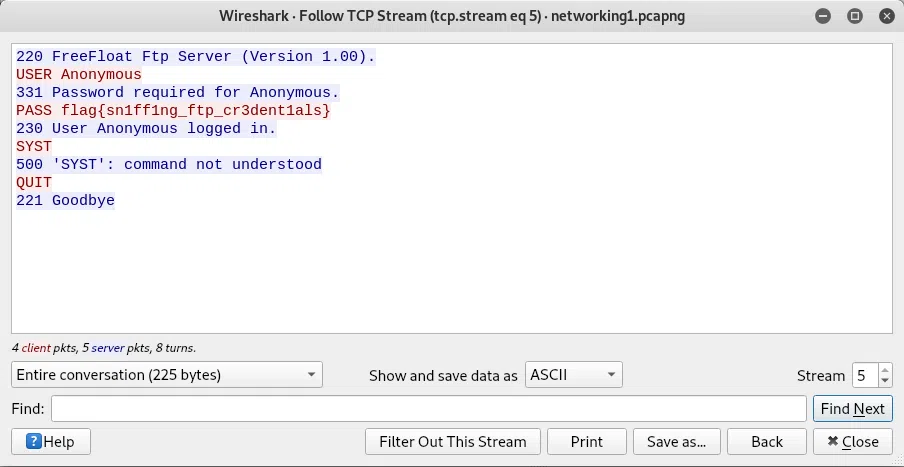

NETWORKING1

Utilizamos Wireshark y un filtro para el puerto 21 FTP.

- tcp.port==21

- ftp

flag{sn1ff1ng_ftp_cr3dent1als}

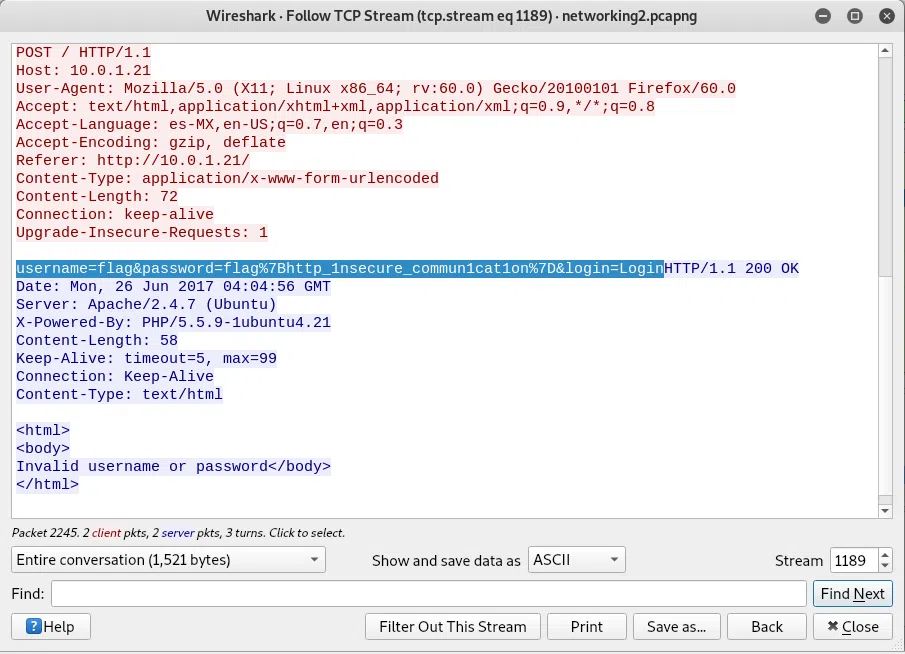

NETWORKING2

- http.request.method == “POST”

flag{http_1nsecure_commun1cat1on}