CTF collection Vol.2 en su version edicion es una serie de retos Web presentada por Deskel de TryHackMe.

Room

| Titulo | CTF collection Vol.2 |

|---|---|

| Descripción | Sharpening up your CTF skill with the collection. The second volume is about web-based CTF. |

| Puntos | 950 |

| Dificultad | Media |

| Maker |

GOBUSTER

|

|

Easter 1

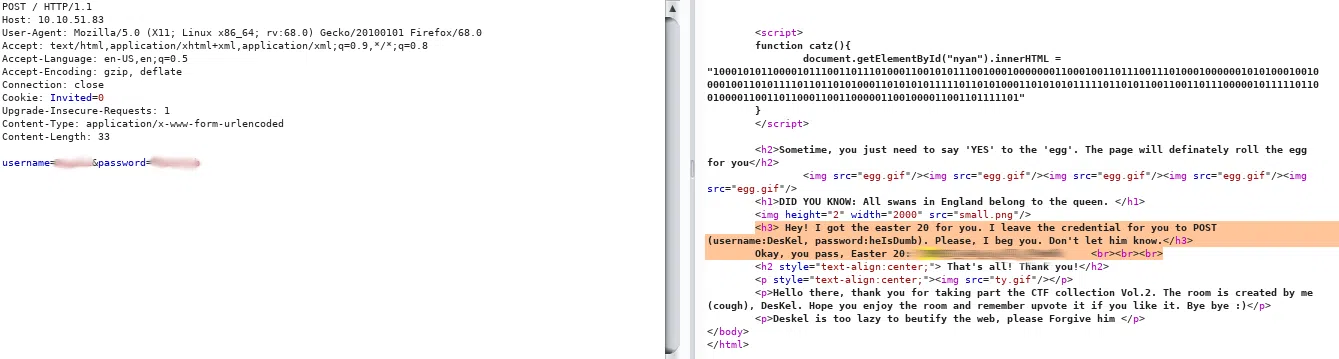

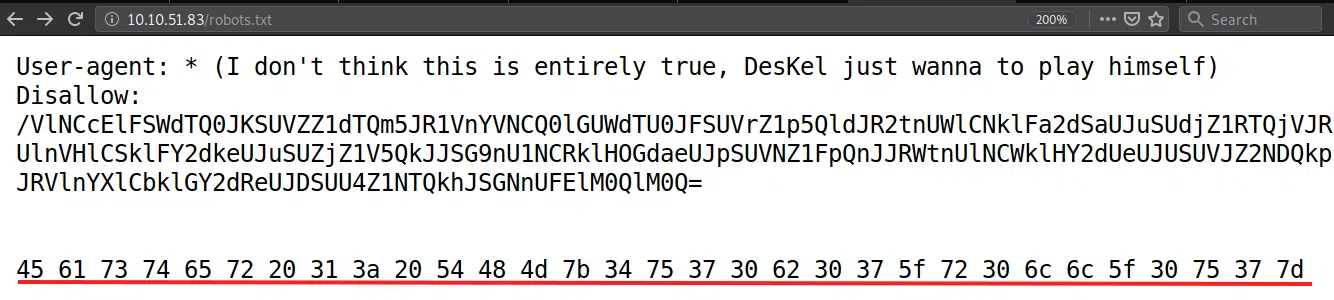

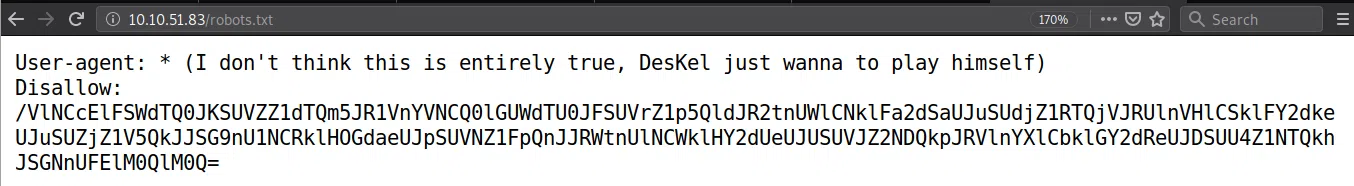

La maquina esta diseñada para ser explotada via web para obtener las flags. Desde este punto de vista utilizamos gobuster para obtener los directorios, como siempre, revisamos el archivo robots.txt donde vemos una cadena en hexadecimal.

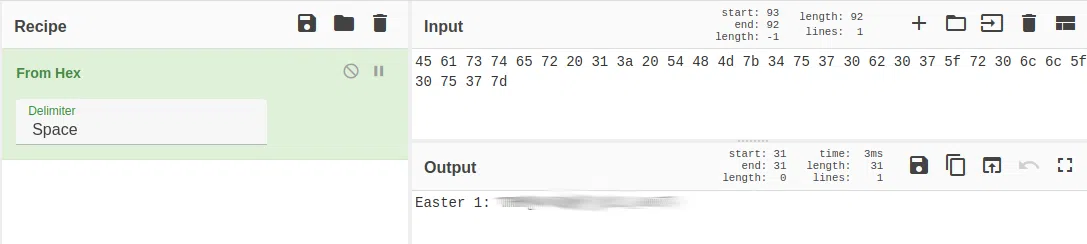

Utilizamos CyberChef para obtener nuestra flag:

Easter 2

Revisamos el archivo robots.txt nuevamente, donde vemos una URL codificada.

Utilizamos CyberChef para poder decodificar la cadena y obtener nuestra flag.

|

|

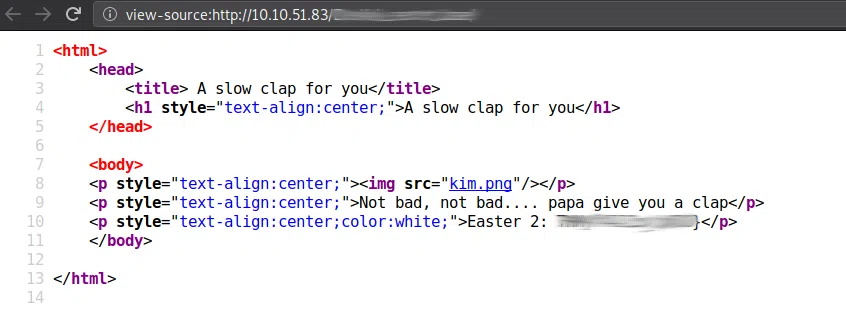

Visitamos la url que logramos decodificar, obtenemos nuestra flag.

Easter 3

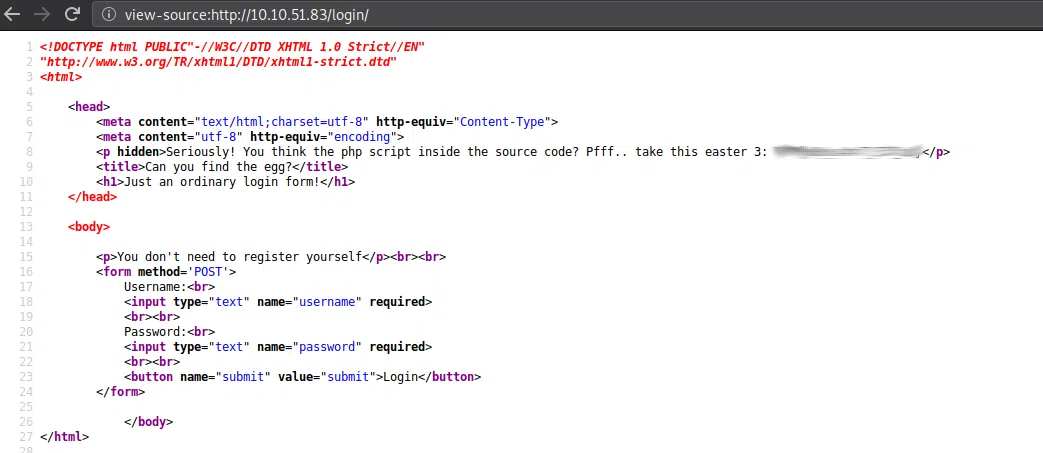

En el codigo fuente de /login encontramos nuestra flag.

Easter 4

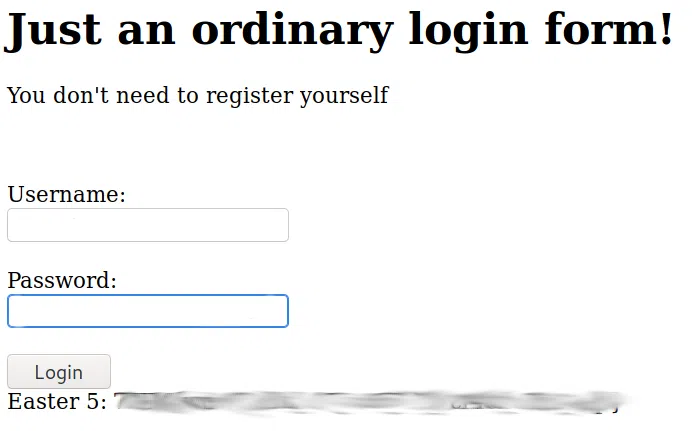

En la pagina /login encontramos un formulario, capturamos los datos del metodo POST y utilizamos SQLMAP para realizar una inyeccion SQL POST. Obtenemos la contraseña de DesKel y la crackeamos con md5hashing

|

|

Easter 5

De la misma forma obtenemos los datos de la base de datos.

|

|

Easter 6

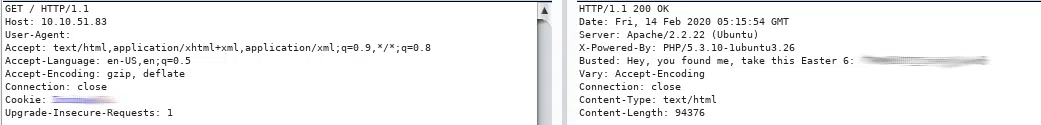

Vemos los headers de la pagina principal.

Easter 7

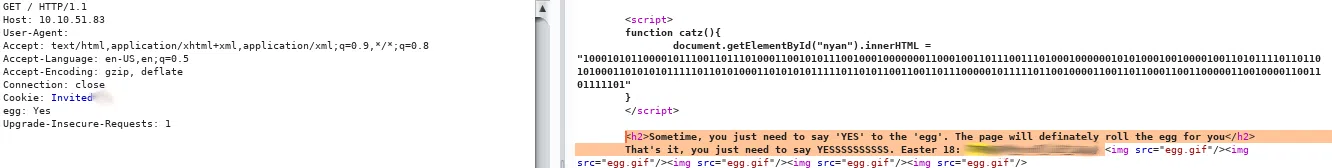

Utilizamos el cookie Invited y con burpsuite le pasamos un numero, al ingresar el numero correcto obtenemos nuestra flag.

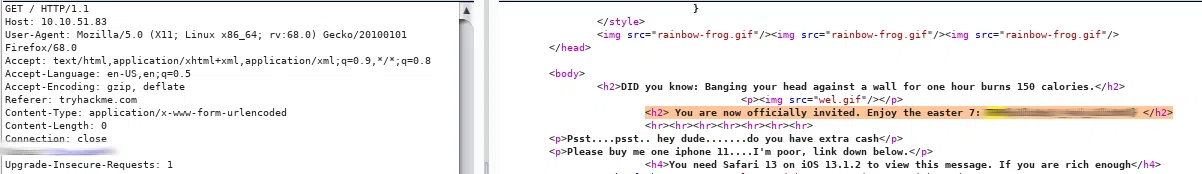

Easter 8

Utilizamos los headers de Iphone.

Solucion:

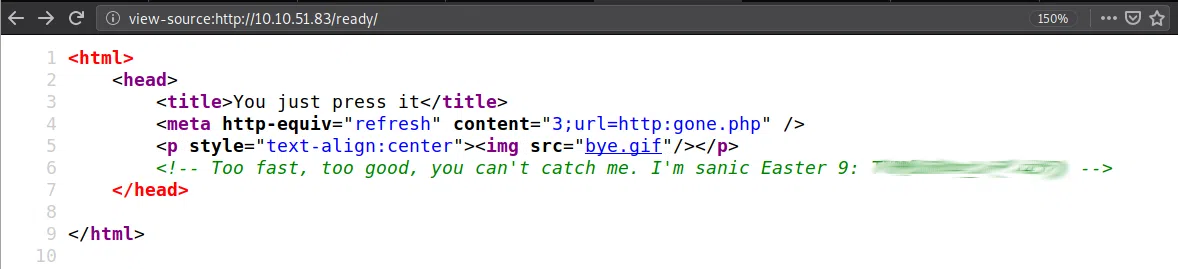

Easter 9

Visitamos la pagina /ready y vemos el codigo fuente donde encontramos la flag.

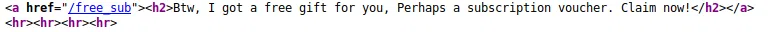

Easter 10

Debemos reclamar nuestro voucher.

Solucion, referenciamos hacia tryhackme.com en los headers:

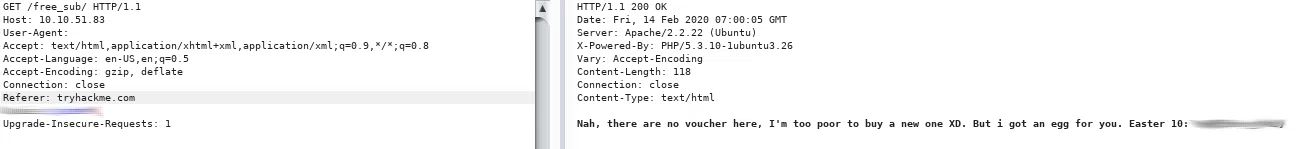

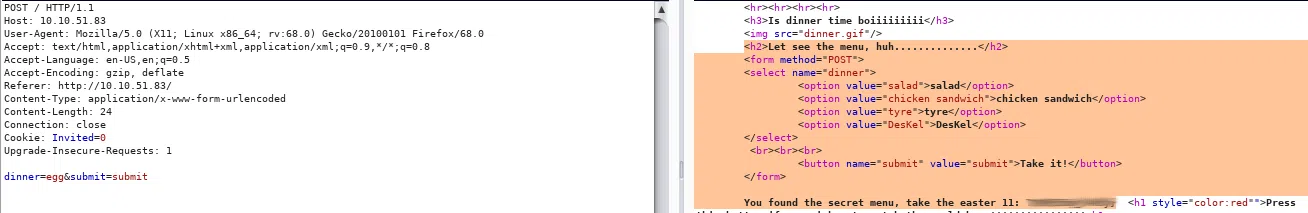

Easter 11

En las opciones de la pagina principal vemos cuatro, pero vemos que “Deskel” prefiere huevo (egg). Enviamos egg en lugar de las opciones disponibles.

Solucion:

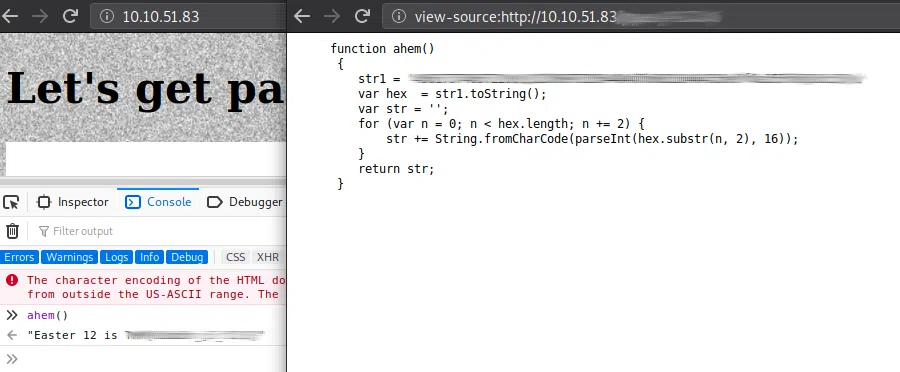

Easter 12

En el codigo javascript de la pagina encontramos una funcion, la ejecutamos para obtener nuestra flag.

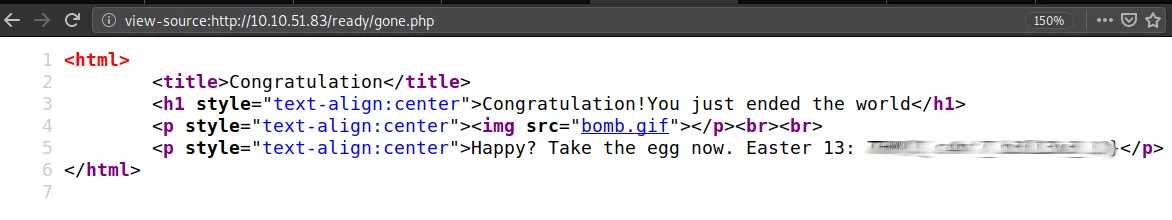

Easter 13

El reto 9 nos lleva al 13, la misma dinamica, el codigo fuente.

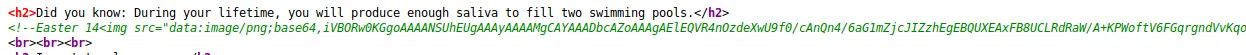

Easter 14

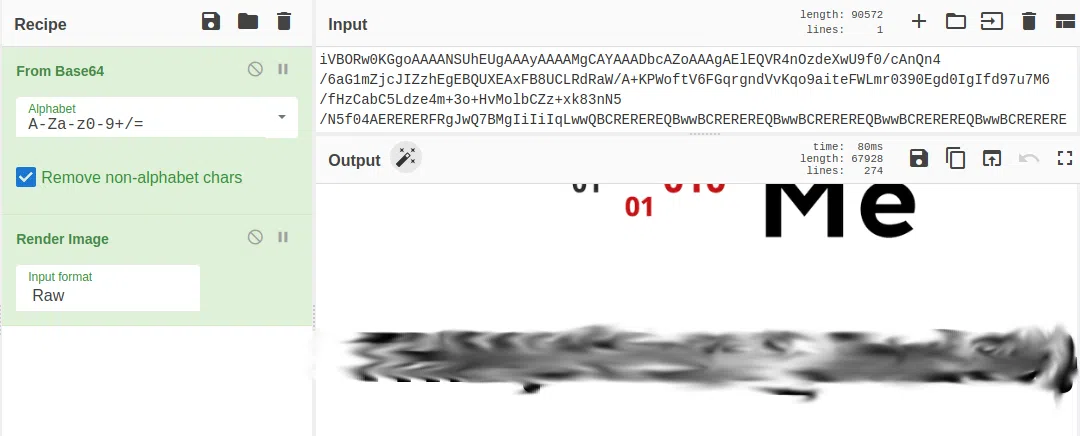

En el codigo fuente de la pagina principal vemos un comentario que contiene una imagen codificada en base64. Renderizamos la imagen o descomentamos el comentario para obtener la flag.

Solucion:

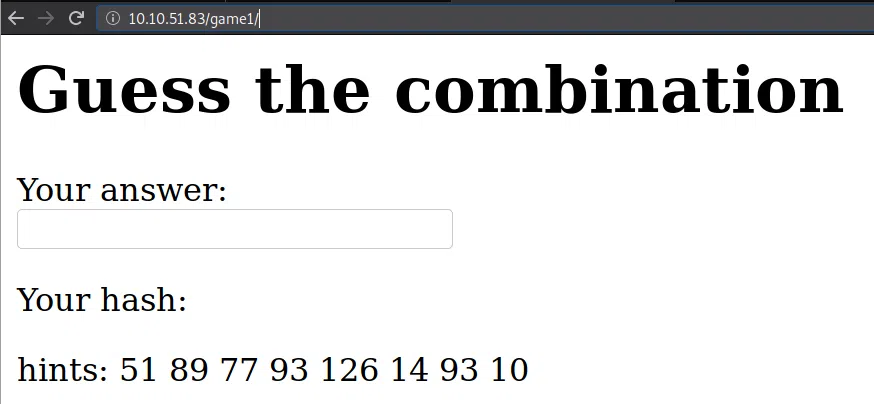

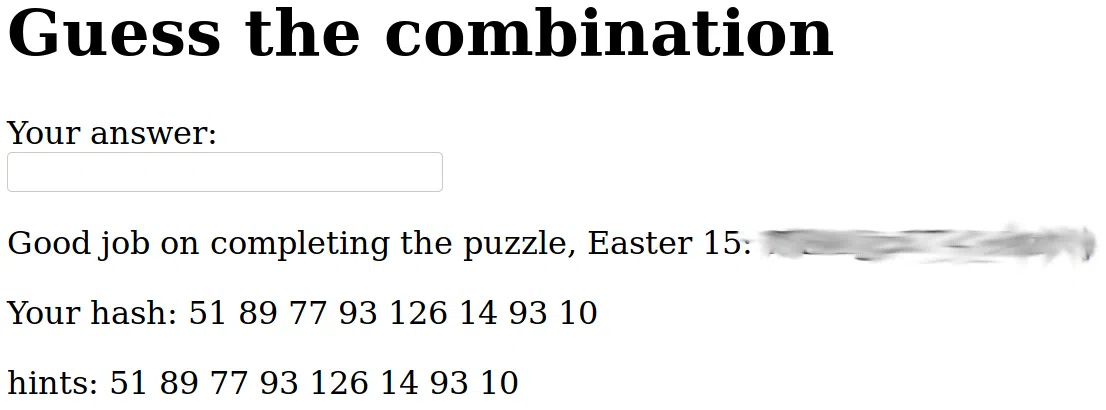

Easter 15

En la pagina /game1 vemos un formulario con una pista. Utilizamos Burpsuite para insertar letras del abecedario, vemos el resultado de cada una de las letras que se muestran en “Your Hash” para poder comparar los datos (hash) con la pista (hash) que nos muestra en la pagina.

Si ingresamos la letra “Z” y el resultado es “1000”, comparamos el resultado con la pista, si el resultado es igual que al de la pista tenemos nuestra primera letra “Z”. Repetimos hasta tener el resultado.

Resultado de 51 89 77 93 126 14 93 10.

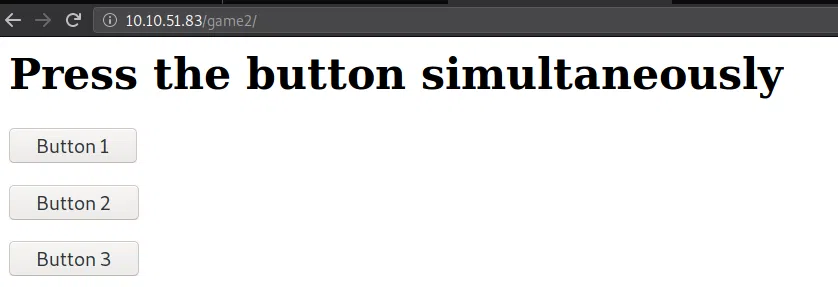

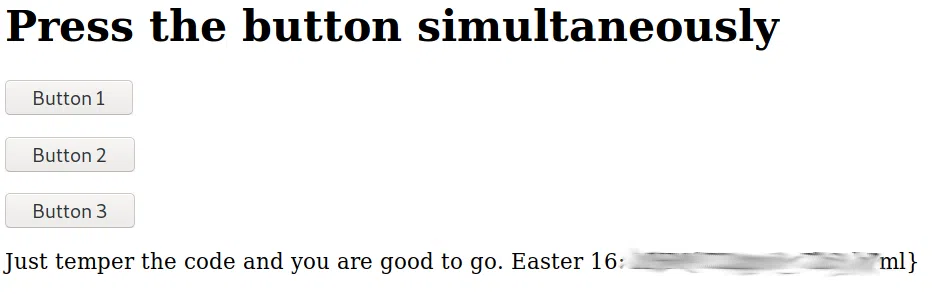

Easter 16

En la pagina /game2 debemos de presionar los tres botones al mismo tiempo, editamos el HTML para convertir los formularios en uno solo y damos click a un boton.

Solucion:

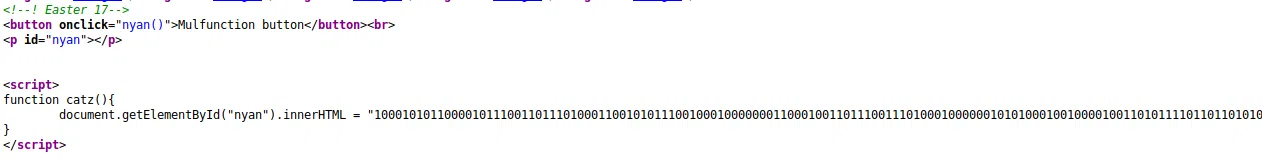

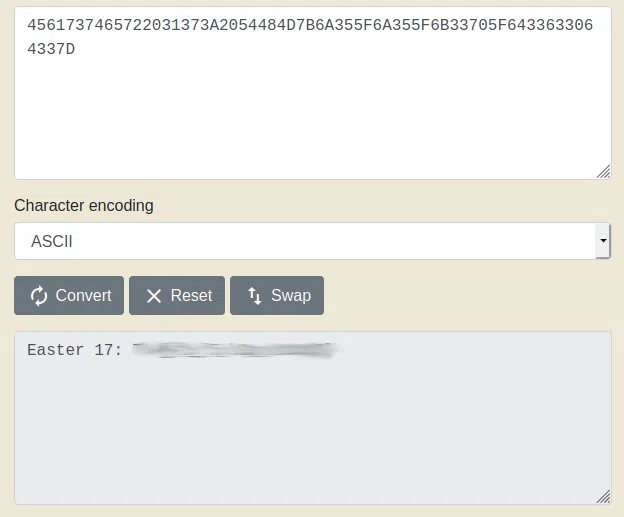

Easter 17

Encontramos un script en la pagina principal en binario.

Solucion:

|

|

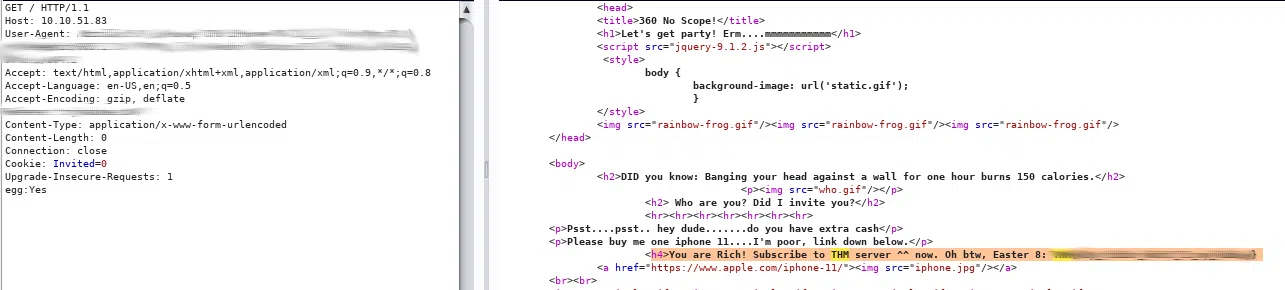

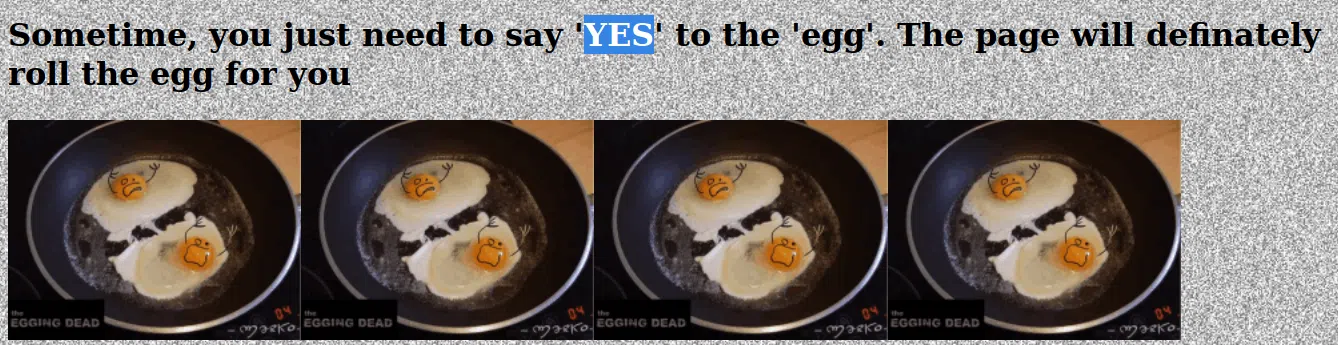

Easter 18

Enviamos en los headers egg: Yes.

Solucion:

Easter 19

Vemos una imagen.webp que no se muestra en la pagina.

Solucion:

Easter 20

En este reto nos muestran un usuario y contraseña las cuales debemos de enviar por el metodo POST, en la pagina principal.

Solucion: